背景

设计开发一套安全可靠的系统,除了需要有稳定的功能支撑外还要设计开发能够抵御各种攻击者的攻击,并且能保证受到攻击者攻击后能够有应急响应方案确保业务正常运行。

所有的系统安全攻击都可以追溯到有动机的攻击者身上,对系统安全攻击者的了解,有利于提高抵御各种灾难的能力和生存能力。

攻击者一般是通过执行恶意活动以破坏, 暴露, 更改, 禁用, 窃取或未经授权访问资产或未经授权使用资产的个人或组织,通过了解攻击者有利于我们提高我们产品的安全防御能力。

以攻击者的角度进行思考设计开发系统安全问题。

攻击者动机

攻击者主要的目标围绕着破坏系统安全性问题,通过深入了解系统安全的攻击者,从攻击者的视角上来考虑设计系统安全性,这样能够更好了解如何对系统采取主动和被动的安全措施。

攻击者对系统进行发动攻击的动机可细分:

1、为了炫耀自己过硬的技术;

2、通过攻破系统而进行获取报酬;

3、激进主义者,为了发表自己某种观点或传播某种言论;

4、一些受雇佣的商业攻击者;

5、单纯为了破坏系统、销毁数据。

系统攻击者攻击手段不仅仅在于:密码方面攻击(暴力攻击、字典攻击、社会工程、密码嗅探器、键盘记录器)、勒索软件攻击、网络钓鱼、DDos、SQL注入攻击、DNS欺骗、僵尸网络等等。

通过了解系统攻击者的动机,可以缩短溯源出真正的系统攻击者的时间成本。

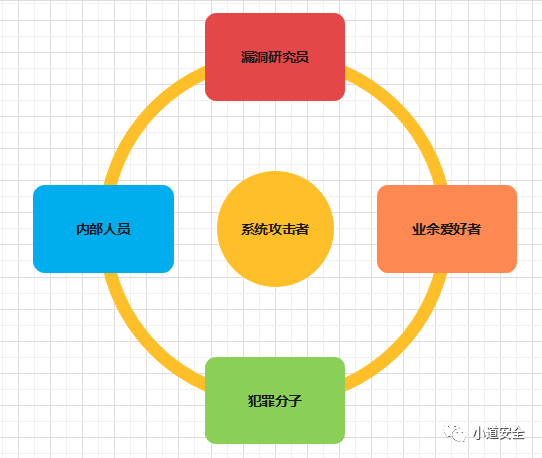

攻击者画像

通过思考和挖掘攻击者的画像,结合和理解攻击者的系统攻击动机,可以挖掘出系统攻击者是谁,他们实施攻击的目的,他们攻击的利益链是什么。通过挖掘出攻击者的画像,有助于提高安全系统的安全防御能力。

系统攻击者的群体可能是为了赚钱的漏洞研究员、网络犯罪分子、内部人员、业余爱好者,如果我们了解了这些攻击者的画像可以更清晰挖掘出攻击者攻击的方向。

下面就针对这些攻击者画像简短的解析。

漏洞研究员

他们应用自身所掌握的安全技能,进行对目标系统寻找挖掘系统中存在的一些漏洞。漏洞研究员他们可以是全职的员工、兼职的自由职业者,甚至是偶然发现漏洞的普通人员。

一般情况下漏洞研究员,会在规定或约定的安全规范下进行对系统安全漏洞的分析挖掘,因为只有在系统许可并且合规下才能获取对应的奖励并且不被认定为犯罪行为。

和他们相关的,红队和渗透测试人员在系统所有者的许可下对目标系统进行攻击。这方面的人员主要目标就是寻找攻破系统安全的方法,专注于提高系统安全性。

业余爱好者

一般来说业余爱好者的攻击者,它们一般是对安全技术比较感兴趣,在兴趣的驱动下尝试对指定的系统安全进行攻击。

他们在一般情况下都会遵守系统安全规则,不会对系统采取破坏系统安全的行为,也不会越界进行从事犯罪行为。

犯罪分子

犯罪分钟通过利用自身技术进行对系统实施各种手法的攻击,他们需要具备足够强的技术。

在犯罪分子的攻击手法中:

1、社会工程还是一个非常常见的攻击手法;

2、实施勒索软件手法也是很高频方式,通过对用户实施勒索威胁,威胁用户以敏感信息进行交换金钱,直到受害者向攻击者支付金钱才能解决;

3、还有一些敏感信息收集软件手法,犯罪分子恶意将软件植入受害者的计算机或者手机中或通过诱导受害者进行安装启动恶意软件。盗取用户的敏感信息,用于威胁或二次出售。

总之犯罪分子会通过一系列非常规的攻击手段进行持续的攻击直到攻陷整个系统。

内部人员

每个公司都很多安全和不安全的内部人员,这些内部人员被信任的拥有系统内部访问权限或特有权限,内部安全风险往往是这些内部人员构成的威胁。

当他们通过执行对公司造成损害的各种恶意、疏忽或者意外情况的操作时,就会触发对系统安全威胁。

当要对系统安全做防御时候,出于抵御内部人员的目的来设计的系统时,可靠性和安全性往往是相辅相成的。

内部安全的威胁可细分为:内部员工、乙方内部人员、第三方内部人员、相关知情人。

针对内部人员风险可以参考下面几个原则来降低风险

最小特权原则:无论访问范围或者访问时间,仅授权履行工作职责所需的最小特权。

零信任:设计自动化机制来管理系统,这样内部人员就不会过高访问权限,从而避免造成危害。

多方授权:使用技术控制手段要求多人授权敏感操作

审计和检测:审阅所有访问日志和理由,确保安全性。

可恢复性:在破坏性操作后恢复系统的能力。

防御攻击者

理解和分析透攻击者是如何进行对系统攻击的难度就像变魔术一样,由于网络中各种攻击技术的不断迭代更新。

下面主要从威胁情报、网络杀伤链和TTP这三方面展示分析下防御攻击者方法。

威胁情报

威胁情报是识别和分析网络威胁的过程,它描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。

威胁情报是关于威胁的信息,利用公开的资源,用于发现威胁并指导企业行动以改善安全状况。

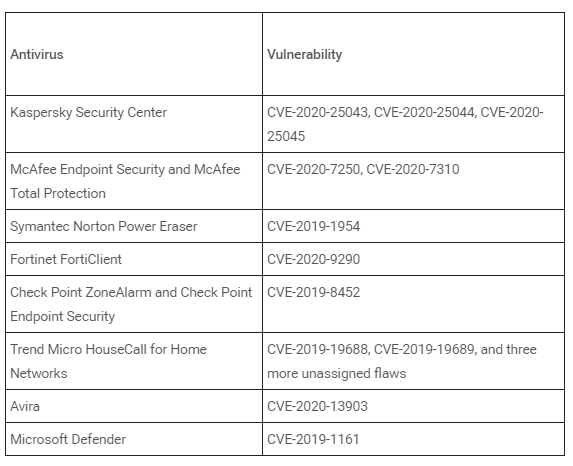

目前市面上很多的安全公司对搜集捕获到的安全威胁都做了详细的分析和描述,这种威胁情报可以帮助构建系统防御者了解真正的网络攻击者是如何进行工作的,以及如果抵御这些攻击者的攻击的。

通过利用好威胁情报有助于降低安全风险、避免数据泄露、降低成本。

威胁情报生命周期:1.方向;2.收集;3.处理;4.分析;5.传播;6.反馈。

威胁情报有多种展现形式:书面报告、失陷指标、恶意软件报告。

网络杀伤链

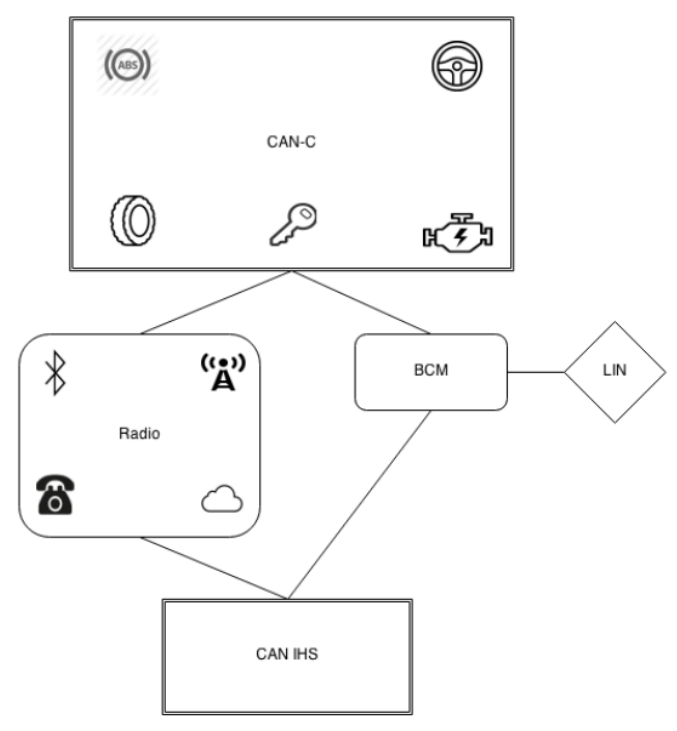

网络杀伤链又称为网络攻击生命周期,它是攻击准备的一种方法是列出所有攻击者为实现其攻击目标必须采取的所有步骤流程。

通过使用像网络杀伤链的形式化框架来分析网络安全攻击。这种有助于在构建防御控制的同时绘制攻击的过程。

网络杀伤链的7个详细步骤:1.侦察;2.武器化;3.交付;4.利用;5.安装;6.命令与控制;7.行动。

TTP

通过对攻击者的TTP(攻击者技术、战术和成效的3方面)进行系统下分类,列举攻击者所采用各种攻击手段是一种越来越常见的方法。

通过列出将攻击者可能出现的攻击行为,然后进行针对每种攻击方法构建防御机制,它能够为安全分析人员提供一定的决策支持。

小结

通过关注了解安全公司发布的威胁情报,虽然很多步骤攻击的方法可能是无效的,但它也提供了多个接触点,我们可以在软件做安全防御方面实现检测和防御攻击。

网络攻击首当其冲做好内部安全威胁防御,这种内部的安全风险往往是最不好防御的。

了解潜在的攻击者是谁及其可能使用的方法是复杂又微妙的,复杂的攻击策略下,往往最简单粗暴的网络钓鱼可能最有效果。

在系统软件的安全防御上,进行评估各种攻击者造成的安全风险的时候,对资产信息的排查很重要,这些很可能成为攻击者的首要攻击目标的目标点。

通过在系统中尽可能的收集数据了解系统安全的情况,从而更好做好对系统的防御。

编辑:黄飞

德赢Vwin官网

App

德赢Vwin官网

App

评论