Garmin周一证实,这是7月23日网络攻击的受害者,该攻击导致该公司广受欢迎的健身追踪服务严重中断。在持续了几天的停机之后,Garmin Connect云同步功能和其他功能开始于周日晚至周一早晨。

“我们没有迹象表明任何客户数据,包括来自Garmin Pay的付款信息都已被访问,丢失或被盗,” Garmin在新闻稿中说。“此外,除了访问在线服务的能力以外,Garmin产品的功能没有受到影响。受影响的系统正在恢复,我们希望在接下来的几天内恢复正常运行。”

Garmin的声明没有说公司是否为报告的勒索软件攻击而支付了任何费用,而是指出“由于这种中断,我们预计不会对我们的运营或财务业绩造成任何实质性影响。”

许多感到放心的Garmin所有者周一早些时候到Twitter上报告了Garmin Connect的最初生命迹象,看到从他们的可穿戴设备收集的数据经过几天的同步错误后出现在他们手机上的Garmin Connect应用程序中。自周三断电以来捕获的所有数据均应保留。

在Garmin的状态页面说的Garmin Connect接入设置为“限制”,因此Garmin的用户不完全的清楚。但该公司表示,本周一切都将恢复原状。

据与ZDNET,Bleeping Computer和Techcrunch 交流的消息人士称,停机是由一种名为WastedLocker的新型勒索软件引起的。由称为Evil Corp的黑客组织运营的WastedLocker会加密数据,但不会泄露数据,从而使受影响的系统可以从备份中恢复而无需支付赎金。

-

网络攻击

+关注

关注

0文章

331浏览量

23444 -

GARMIN

+关注

关注

0文章

26浏览量

11561

发布评论请先 登录

相关推荐

网络攻击中常见的掩盖真实IP的攻击方式

CDCLVP1204的输出Tr/Tf是否会受到输入时钟信号的影响?

国产网络安全主板在防御网络攻击中的实际应用

怎么对神经网络重新训练

ESP8266 SDK 2.1.0是否受到KRACK的影响?

如何保护SCADA免受网络攻击

ADIS16507、16467、16477在85~105度范围能否正常工作,精度会受到多大影响?

追踪跳线都用哪些场景

随机通信下多智能体系统的干扰攻击影响研究

DDoS攻击的多种方式

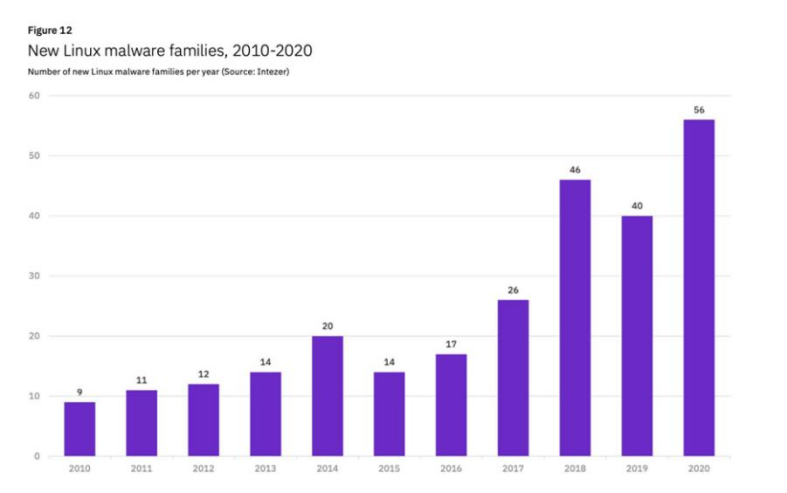

【虹科干货】Linux越来越容易受到攻击,怎么防御?

Linux越来越容易受到攻击,怎么防御?

Garmin证实健身追踪系统重新上线后会受到网络攻击

Garmin证实健身追踪系统重新上线后会受到网络攻击

评论