AI、大数据等新技术应用到安全领域之后,给安全带来了新的思路,比如主动安全、零信任安全等等,但同时这些技术也会被攻击者所利用。IBM Security全球副总裁Bob Kalka在本届互联网安全大会(ISC 2020)中,向我们介绍了在即将到来的智能时代,要通过何种思路来应对未来智能安全环境中新攻击手段与态势。

Bob Kalka 是IBM Security的全球副总裁,负责管理IBM Security全球的技术人员。在其31年的职业生涯中,有26年是在帮助IBM发展安全业务。本文为Bob Kalka的观点。

智能安全的信任和透明

智能安全是一个非常好的概念,它引申了关于AI在安全领域的讨论。在IBM,我们采用的是信任和透明原则。AI、以及其他新技术的开发和部署,都要遵守这样的原则。而且我们鼓励所有技术公司,都应采用类似的原则。

信任和透明原则有三个核心:

一、AI的目的是增强,而不是取代人类的智慧。

首先,我们更倾向于把AI说成增强智能,因为如果称之为人工智能的话,人们会认为机器人将会取代一些职业。在这一领域,IBM以Watson等为代表的AI研究,已经有数十年的历史了。但我们并没有发现一些职业已经被取代,AI只是帮助人们更好的完成自己的工作。

其次,数据和洞察属于其创造者。客户不一定要放弃对自己数据的所有权。显然,在这一点中,隐私尤其重要。

第三,包括AI系统在内的新技术,必须透明且能被人理解。IBM采用了信任和透明的原则,这对于先进的技术研发非常重要。

人工智能 能力越大,责任越大

如何把AI应用在正确的地方,在这里又有三个关键点:

第一关键点:AI发展的好,随之而来的就是责任。

第二关键点:我们应该把AI应用在合理的地方,比如网络安全中威胁情报的获取、分析和应用。威胁情报的来源可能有数百万个,而只有约20%的来源是在网上有收录和可搜索的。

如何才能进行有效的威胁调查?今天大多数人的做法,是对这20%的数据进行手动搜索。大约在四年半之前 IBM就开始训练Watson来获取、分析和应用威胁情报。现在我们存储的威胁来源数量已经超过了一百万。

有时候IBM的客户四五秒就可以查到想要的来源,Watson会告诉你:

“我认为这个应当是需要引起你注意的威胁:

准确率大约为……、

这是我导出这一结论所用的XX个来源、

如果想查看详情,可以点击这里……”

这种能力,Watson的网络安全能力是和IBM的 QRadar平台互通的,这完全不同于IBM的竞争对手。有一个客户说,通过应用AI,他们的威胁调查快了60倍。

AI攻击 全新的威胁形态

很显然,攻击者群体也想利用AI,我们必须专注于保护AI模型本身。

这里也有三点:

第一点:我们已经看到攻击者在利用AI进行攻击。AI让他们获得了巨大的回报,所以我们必须采取预防措施。

第二点:攻击者会攻击AI模型,他们会一点一点的、不断的把错误信息注入到模型当中,最终模型可能会出错而给出错误的答案。不过这些技巧都被IBM的平台一览无余,能够完全知晓。

第三点:对模型本身的盗取。显然,如果你偷了别人的模型,你可以用他的AI。因此,IBM花费了大量的时间和精力,来确保这些问题或任何问题都不会发生。

“零信任”的数据与隐私防控

“零信任”其实这是一个很广泛的话题,但我觉得我们必须要采用信任和透明原则。IBM希望所有的公司都如此,在正确的地方使用AI,因为只有在正确的地方,AI才能对增强人类智慧产生深远的影响。最后,你必须要保护你的系统。

我想正确的理念是“共生”,任何没有被数据保护和隐私控制的应用,就像不穿外套走入寒冬一样。

我去过中国很多次,记得有一次冬天,第一次去北京的长城,如果不穿外套出门,我估计挺不过15分钟。网络安全也是如此,这就是为什么零信任模型受到了极大的欢迎。因为零信任模型,既注重数据保护,比如IBM的Guardium工具所做的;也注重身份管理,如谁能有权查看、以及有哪些操作权限,比如IBM Verify工具所做的。

所以“零信任”现在发展的很快,因为我们必须做好数据保护和隐私控制。当然,这个话题业界已经讨论的够多的了,因为显然世界各地的监管一直都很聚焦,很关注这两种控制。现在客户也希望在这里能得到同样的保护,这是这两者之间很重要的共生关系。

如何保护现有的开放技术

IBM数十年来一直专注于开放技术,但其实是在去年收购Red Hat之后,IBM才算是真正开始考虑开放技术的未来。

说到开放技术,可以从三个角度来看待它的网络安全问题。

首先,是网络安全协议的开放。比如开放网络安全联盟(OCA)。这是IBM和 McAfee去年秋天成立的,现在已有20多名成员。IBM希望能够找到方法,可以让不同的网络安全工具实现协同防御。

其次,是保护开放技术本身。Red Hat和IBM合并后,我们的专业知识不仅覆盖了传统环境,现在包括Kubernetes的DevOps环境、容器等新生环境以及DevSecOps框架也成了IBM的专长。

最后,第三点是开放技术上构建安全防护。IBM正在致力于在基于开放云的基础架构上,构建所有新的创新网络技术,即Red Hat和Red Hat OpenShift。这样我们所提供的服务和产品就可以更强大、更便捷。

以上,就是网络安全与开放技术相互影响的三种情况。还是那句话,这要求技术开放和相互协作,要求对堆栈的保护,并在堆栈之上构建新的功能,就好像IBM的Cloud Pak forSecurity所做的。我们相信,网络安全协作可以带来共赢。

网络安全的协作带来共赢

IBM Security聚焦于三个方面的协作。

首先,要与世界共享。IBM拥有全球领先的研究机构X-Force。IBM的X-Force安全技术团队一旦有任何研究成果或发现,就会实时地共享给全世界。不论谁来查看IBM X-Force Exchange 的数据包,都是完全免费的。

其次,与生态系统以及行业本身的协作。IBM支持STIX和TAXII协议,你可以把我们的分享,集成到你的威胁情报系统中,从而实现最佳分析效果。这是一种协作形式,免费分享IBM的研究成果。

最后,IBM要确保在自己的产品、服务和解决方案的生态系统中促进内部协作。所以几年前IBM发布了IBM Security APP Exchange。因为业务发展的太快,很多客户都存在扩展应用集成接口的机会需求。但那样太花时间,于是IBM决定提供一个应用平台,有点像iPhone的APP Store,这有效的帮助企业轻松地实现 QRadar、Guardium以及Cloud Pak for Security等网络安全工具的功能扩展。

以上就是我所说的三个方面的协作,刚才我也说了,网络安全的协作会带来共赢。

这对于智能时代的威胁与防护会非常有意义,下次见!

责编AJX

- 网络安全

+关注

关注

10文章

3032浏览量

59045 - AI

+关注

关注

87文章

28442浏览量

265726 - 网络攻击

+关注

关注

0文章

327浏览量

23362

发布评论请先登录

相关推荐

极限失控的大模型使电力系统面临的跨域攻击风险及应对措施

Copilot for Security帮您在AI时代应对复杂的网络安全挑战

DDoS有哪些攻击手段?

如何保护SCADA免受网络攻击

高防CDN是如何应对DDoS和CC攻击的

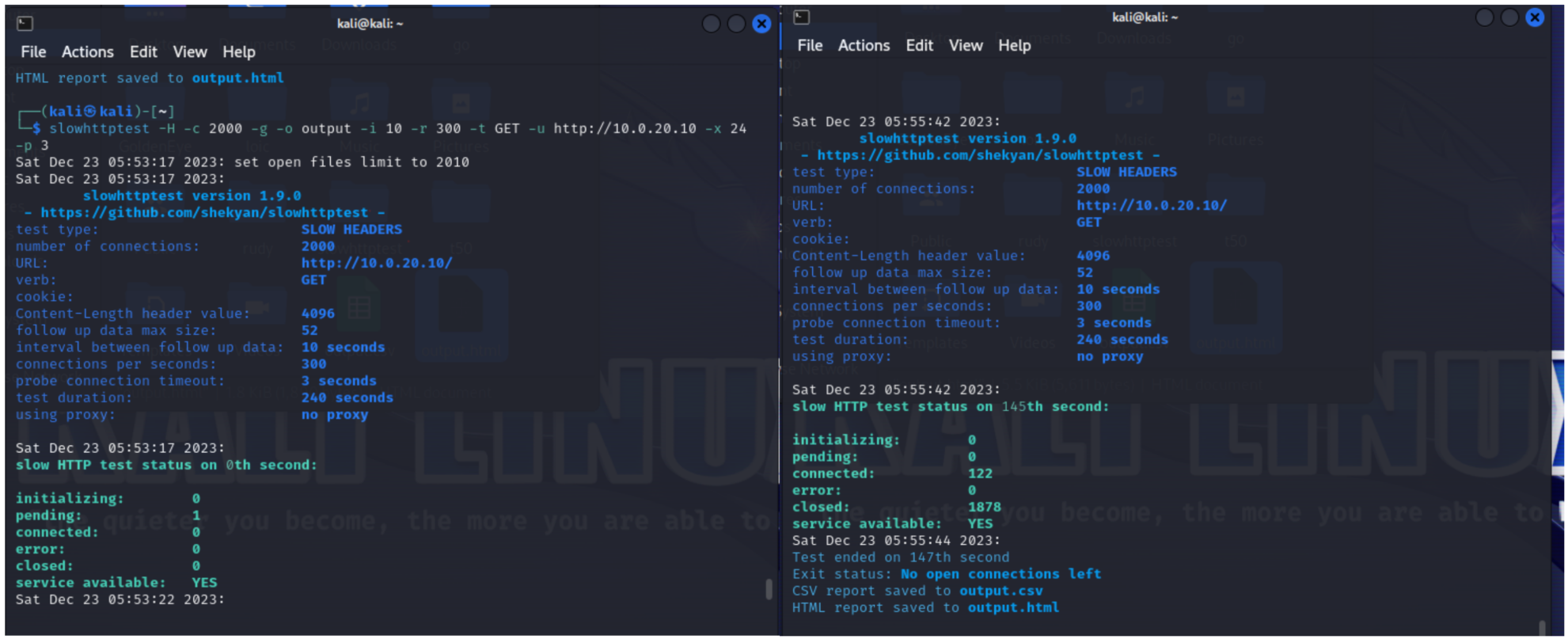

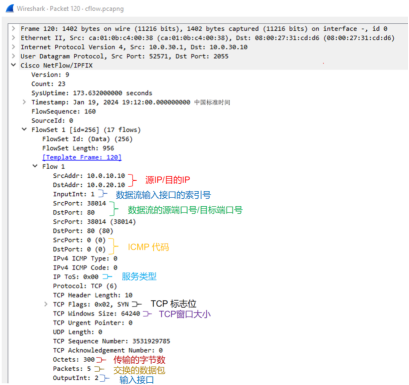

【虹科干货】长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(下)

虹科干货 | 长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

随机通信下多智能体系统的干扰攻击影响研究

未来智能时代下,如何应对网络攻击的AI攻击手段和趋势?

未来智能时代下,如何应对网络攻击的AI攻击手段和趋势?

评论