作者:王新乐 ,沈保锁 ,韩实

概述

自上世纪90年代以来,电信业务朝着数字化和宽带化方向发展,随着数据业务、多媒体业务在网络中主导地位的逐步确立,NGN(下一代网络)正朝着全IP的方向发展,IP将成为语音、数据、信令的统一载体。尽管目前数据业务已经占据了约一半的网络带宽,但70%-80%的电信业务收入却仍然来自语音业务。Voip技术成为新的电信公司进军电信市场的利器,因此近年来VoIP技术正以前所未有的速度发展。预计到2010年,大多数拨号电话业务可望实现IP化。

由于IP 地址紧缺以及网络安全等原因,大量的企业网和用户驻地网基本上都采用了私有IP 地址通过出口的防火墙(Firewall)/NAT(Network Address Translators网络地址转换)接入公网,而目前在IP 网上承载语音和视频的协议,如H.323,SIP,MGCP等,由于其本身的特点所决定,在私网用户接入应用中,这些协议的信令通道/媒体通道难以穿越传统的防火墙/NAT设备与公网进行互通,原因在于,复杂的H.323、SIP、MGCP协议动态分配端口并产生和维护多个UDP数据流。服务提供商若想大规模部署VoIP网络,必须解决防火墙/NAT穿越问题。

防火墙和NAT

防火墙

防火墙是一类防范措施的总称,它使得内部网络与其它外部网络互相隔离,通过限制网络互访来保护内部网络。防火墙简单的可以只用路由器实现,复杂的可以用主机甚至一个子网来实现。设置防火墙目的是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

防火墙的功能有:

1. 过滤掉不安全服务和非法用户;

2. 控制对特殊站点的访问;

3. 提供监视Internet安全和预警的方便端点。

防火墙总是被配置成过滤掉所有不请自到的网络通信,可以分为两大类:包过滤防火墙和应用级防火墙。

NAT

网络地址转换(NAT)置于两网间的边界,其功能是将外网公开的IP 地址与内网私有的IP地址相映射,这样,受保护的内网可使用私有IP地址,而这些地址是不用于公网的。从外网来的含公网地址信息的数据包先到达NAT ,NAT 使用预先设定的规则(例如源地址、源端口、目的地址、目的端口、协议)来修改数据包,然后再转发给内网接收点。对于流出内网的数据包也须经过同样的转换处理。NAT的作用如图1所示。

图1 网络地址转换NAT将内网地址转换为公网地址

VoIP穿越防火墙/ NAT存在的问题

VoIP穿越防火墙存在的问题

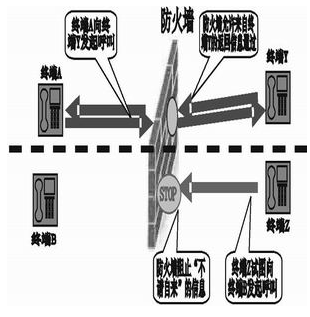

防火墙检查从外部进来的每个数据包的IP地址和目的端口号,它经常如此设置:如果防火墙内的终端A向防火墙外的终端Y主动发出请求,防火墙会让外部终端Y的数据包通过,而且仅当数据包的目的地址和端口号与防火墙内发起请求的终端A的地址和端口号相同;如果终端Z向防火墙内的终端B发送连接请求,呼叫信息就会被防火墙拦截而无法到达。如图2所示。

图2 防火墙问题

像传统电信一样,基于SIP的通信,也必须能够接受来自各个地域的呼叫,也就是必须支持真正的公共服务。SIP在初始会话时通常要用到TCP或UDP作为传输协议,同时采用任意分配的动态随机端口,而目前的防火墙一般仅允许事先打开特定的协议和端口,并不支持动态分配媒体流的隧道机制。这也就是说网络管理者为了允许SIP媒体流通过防火墙将不得不打开防火墙上所有的端口,这样一来,防火墙也就失去了存在的意义。由于网络安全的原因,很少企业会让他们的网络防火墙如此开放。

Voip穿越NAT存在的问题

NAT像PABX(专用自动交换分机)类似的方式工作。PABX用户可以使用几个可用的公共电话线(等同于公共IP地址)中的一个进行呼叫,使用的线路(端口号)被自动的选择,并且对用户是不可见的。接收输入呼叫更困难一些,呼入用户必须首先被接入到一个服务员(自动的或人工的)以被连接到正确的分机号。然而在VoIP网络中,事情却没有这么简单。

图3 NAT破坏了端到端的媒体流

如图3所示,当私有地址为192.168.0.45:5060的终端向外发起呼叫时,信令信息通过带有NAT功能的防火墙后地址被转换为202.113.2.50:5000。当呼叫建立后,终端使用地址192.168.0.45:8000发送媒体流,这个地址是通过SIP信令信息告诉对方的。然而,媒体流经过带有NAT功能的防火墙后,地址被转换为202.113.2.50:8000,而被呼叫方仍向地址192.168.0.45:8000发送媒体信息。由于此地址是不可路由的,路由器会丢弃此信息,呼叫显示已连接,但无法完成媒体信息的传送。

会话控制器及其实现防火墙/NAT穿越

会话控制器

会话控制器是一种新的网络设备,它为各种IP网络提供单一的接口以完成端到端的VoIP通信。会话控制器是一个完整的网络管理解决方案,它能在一个单一的平台上为VoIP服务提供商提供智能路由、网络保护和网络边界控制等功能。会话控制器有先进的跨网络传输管理能力,传统上阻碍SIP网络和H.323网络通过IP互连的围绕网络安全、信令互通和防火墙/NAT穿越等多种问题均可得以克服。

目前,生产会话控制器的厂商主要有:Nextone,MERA Systems,Newport Networks,Acme Packet等。全球已有30多个国家的250多家服务提供商使用MVTS会话控制器。

会话控制器能够:

_ 解决防火墙/NAT穿越问题,使得位于防火墙后的用户可以使用公共SIP服务。例如:安全的接听呼入的SIP语音呼叫;

_ 按会话的不同修改和加强QoS标记(ToS 比特,DiffServ代码)以提供SLAs(服务级别协议);

_ 通过隐藏内部网络地址来保护服务提供商的网络,并防止拒绝服务攻击(DoS);

_ 收集用于产生费用详细记录(Charge Detail Records)的有用信息。

会话控制器能够让服务提供商管理两个相关联的通信平面:

_ 控制平面——打开、关闭选定类型的媒体连接,决定用户策略,为相应连接提供相关服务,如会议桥;

_ 媒体平面——在特定的连接上提供可靠的端到端的媒体流传输。 会话控制器实现VoIP防火墙/NAT穿越 会话控制器完成信令代理和媒体代理的功能,从而解决防火墙/NAT穿越问题。

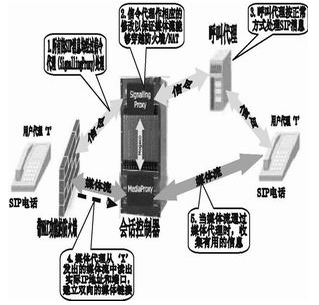

图4 会话控制器实现防火墙/NAT穿越

如图4所示,会话控制器中的信令代理(SignallingProxy)相当于用户代理(User Agent)和呼叫代理(Call Agent)间的信令传输点。媒体代理(MediaProxy)在信令代理的控制下,为用户代理间的RTP和RTCP媒体流提供传输服务。信令代理和媒体代理间使用Megaco/H.248协议交换信息。当防火墙内的用户代理向会话控制器发送SIP信令信息时,NAT将内网地址转换为公网地址,再发往会话控制器的信令代理。当信令代理收到用户代理发送过来的REGISTER信息时,会话控制器为此终端分配一个地址和端口并修改REGISTER信息作为源地址发往呼叫代理。若使用UDP传输协议,终端设备会周期性地发注册信息到会话控制器,使防火墙/NAT对通过的信息流始终保持一个确定的端口(NAT一般将60秒内不活动的端口冲刷掉)。为了减轻呼叫代理的负担,会话控制器的信令代理收到相同的注册信息时不再向呼叫代理转发(或每一小时向呼叫代理转发一次注册信息)。

呼叫建立过程为:当会话控制器的信令代理收到来自内网的用户代理‘X’发起的INVITE信息时,信令代理与媒体代理交换信息,获得为此次呼叫动态分配的用于传输媒体流的地址信息,然后修改源IP地址和SDP域,使得信令代理作为返回信令的地址,媒体代理地址作为媒体流的发送地址。之后,INVITE信息被转发给呼叫代理。在呼叫代理看来,INVITE信息来自于会话控制器。当接收终端‘Y’返回ACK信息时,会话控制器修改ACK信息,以便让发起端发送媒体流到会话控制器为此次呼叫分配的地址。会话控制器从媒体流中读取源IP地址和端口号以便媒体代理完成双方间的媒体流转发,从而完成此次呼叫的建立。

当INVITE信息来自于公共网络时,会话控制器的信令代理对SIP信息进行类似的修改,以保证能够正确建立呼叫。由于媒体会话总是首先从防火墙内发往会话控制器媒体代理上的端口,媒体代理可从中读取出发送端的地址和端口以便将两终端间的媒体流正确转发。同时会话控制器拒绝非法的媒体流进入,提高了网络的安全性。

由于所有的信令信息和媒体流都经过会话控制器,服务提供商可以对会话进行控制,并记录费用信息等内容。

结语

会话控制器是对防火墙/NAT穿越问题完善的解决方案,它对原有防火墙/NAT无需做任何改变,同时还可以用于协助Voip穿越远端防火墙/NAT设备。会话控制器简化了VoIP网络的互连,能更有效地进行路由选择,管理跨IP网络的实时会话业务并控制网络边缘。

当服务提供商计划向电信伙伴和企业客户提供基于IP的实时服务时,会话控制器是完成这项任务的最好选择。会话控制器让各种IP网络能自由连接,使得服务提供商和用户均能从中受益。随着VoIP和其它实时的、基于分组的服务的市场需求的强烈,服务提供商们正处于电信基础架构的变革之中。会话控制器可部属于服务提供商网络的核心和边缘,正逐步成为VoIP网络的核心设备。

责任编辑:gt

-

控制器

+关注

关注

112文章

16332浏览量

177798 -

路由器

+关注

关注

22文章

3728浏览量

113697

发布评论请先 登录

相关推荐

[原创]无线局域网络以太网WIFI TCP/IP接口灯光控制器

伺服控制解决方案,满足你的电机控制方案需求

恩智浦NFC控制器解决方案

基于FPGA的数据采集控制器IP核的设计方案和实现方法研究

LED电源控制器解决方案

基于AMBA总线的DMA控制器IP核设计

会话控制器在IP网络中的应用解决方案

会话控制器在IP网络中的应用解决方案

评论