iPhone的网络安全领先汽车数年?

在汽车网络架构逐渐升级换代的今日,网络安全的重要性也在一并增加。我们将现在的智能汽车称为“带轮子的智能手机”,指代的不仅是功能性,也有安全性。智能手机可以说是如今网络攻击的重点对象之一,为此厂商们从各个层面加入了多道安全防御。而汽车的系统架构其实也在往手机的方向发展,加强汽车网络安全的工作也已经提上了日程。

去年6月21日,工信部发布了《车联网(智能网联汽车)网络安全标准体系建设指南征求意见稿》,其中提及的建设目标是:到2023年底,初步构建车联网网络安全体系,完成网联通信安全、数据安全和应用服务安全等50项以上重点急需安全标准的制修订工作;到了2025年,形成较为完备的车联网安全标准体系,重点标准完成数量达到100项以上,开始覆盖细分领域。

部分车联网网络安全标准状态 / 工信部

在标准明细中可以看出,一些通信安全标准和信息保护标准已经发布,但还有许多终端与设施的安全标准处于待制定和制定中的状态,比如车用安全芯片、车载操作系统及应用软件和接口的相关标准。固然AUTOSAR等标准对安全性做了不少规范,不过因为当下汽车网络安全事故并不算多,所以对汽车的安全定义仍处于并不完善的状态。

近日,来自博世的网络安全专家Zhendong Ma发表了一篇文章,阐述了苹果在手机安全上的方案与汽车安全的对比,并声称前者在安全性上要领先汽车数年之久。

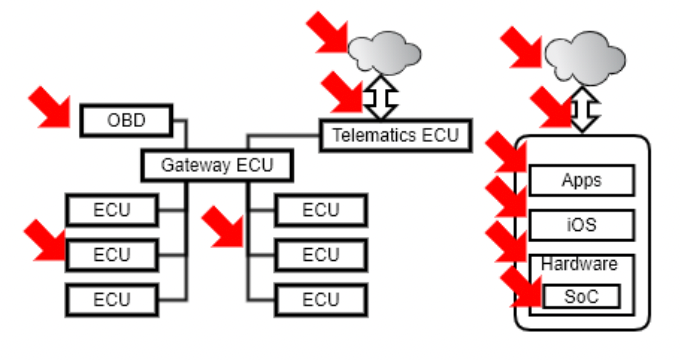

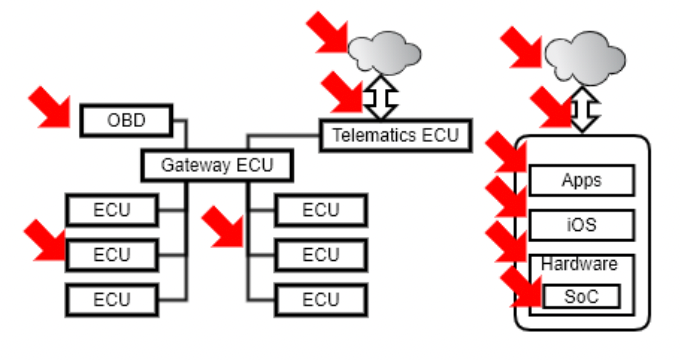

iPhone与汽车的系统威胁模型对比 / 博世

上图描绘了iPhone和基于域控制器汽车的系统威胁模型对比,红色箭头代表了攻击层。汽车通常用网关将ECU分成多个不同功能的域,网关ECU用于过滤跨域通信。汽车系统中可能受到的攻击可能来自云服务器后端、基于车联网接口的网络攻击、自动诊断系统接口的本地攻击以及通过物理接入对ECU的直接攻击。而iPhone的硬件包含高度集成的SoC和外围设备,所受攻击可能会来自iCloud服务器、零点击的网络攻击或是直接物理接入芯片的硬件攻击。

硬件安全

那么两者为了确保各自硬件上的安全做了哪些举措呢?苹果在其芯片中加入了一个Secure Enclave安全协处理器,在其中存储FaceID、钥匙串和密钥等重要安全数据。且该处理器利用自己的微内核操作系统来完成加密运算,与应用处理器和内存分离,从而避免加密模组受到边信道攻击。而应用处理器和Secure Enclave都具备基于硬件的内联AES引擎,加密写入内存中的数据,Secure Enclave还加入了内存认证和重放保护的功能,内置的公钥加速器支持RSA和ECC加密和签名。

而车内的ECU中通常使用MCU来完成时间关键型的功能,比如转向和引擎控制,而MPU来完成计算密集型的功能,比如自动驾驶和IVI。如今的MCU大多都集成了硬件安全模组HSM用于安全密钥的存储和加密运算。HSM具备自己的处理器和RAM,组成一个物理隔离的执行环境。

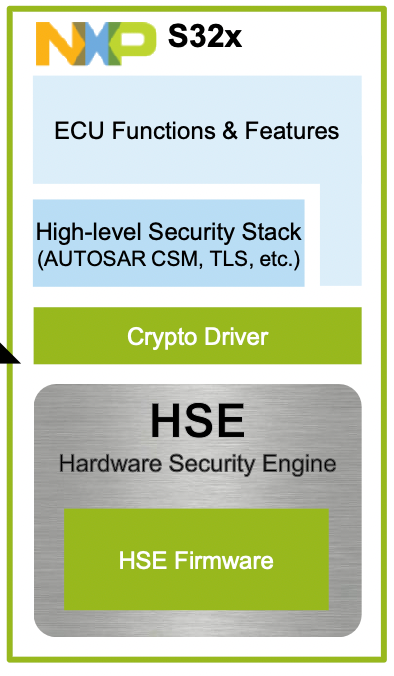

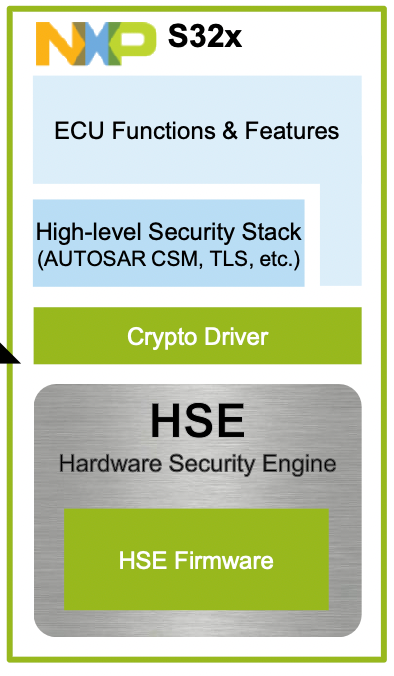

S32x的安全方案 / NXP

HSM通过系统总线与主CPU完成通信,通常集成了AES的硬件加速器,有的模组也具备RSA和ECC这种非对称加密算法的硬件加速器。而MPU的硬件安全通常是通过可信执行环境TEE来实现的,也就是主处理器创造的虚拟执行环境。并支持基于硬件的接入控制。

相较之下,Secure Enclave是嵌入到SoC封装之内的,而HSM模组是位于MCU的主处理器之外的。TEE是一个硬件支持的软件方案,安全执行环境的隔离程度越高,硬件系统的安全等级也就越高。

系统软件安全

iOS的系统确保了设备智能运行来自苹果应用商店的程序,而且系统在运行器件可以保持完整性,安全启动确保了软件的每个阶段都要验证完整性才能进入下一阶段。iBoot启动引导程序进一步增强了安全性,让软件系统低于典型的缓存溢出和类型混淆等漏洞。此外,苹果的OTA更新包含了额外的参数,这些参数是每台设备的更新包专有的,避免了重放攻击和降级攻击。为了请求更新,iPhone必须向服务器发送一个随机数和独有的设备ID,而服务器负责安装包、随机数和设备ID的签名。

而在汽车域中,安全启动其实已经成了一种标准的安全功能,用于确保ECU内软件的真实性和完整性,运行时操纵检测也进一步保护了累出你的完整性。但目前大部分方法仍是通过强调安全编程和大量测试来减少ECU漏洞,比如MISRA C/C++编码标准和模糊测试,许多ECU都可以用签名软件来完成刷写。然而传统的ECU和那些性能有限的ECU往往需要靠测试者或OTA主控来进行签名验证,而不是在目标ECU内部进行,这就增加了不少利用竞争条件攻击的风险。

小结

iPhone提供了一个从芯片层级到系统层级的零信任模型,网络安全防护机制确实要比汽车先进一截,尽管两者属于不同的产品,但汽车确实应该以此作为安全等级的目标。iPhone被攻破的新闻虽然时不时会冒头,然而其中不少攻击手段也可以用于进攻车机系统。未来随着网联车慢慢走上智能手机的老路,网络安全势必成为我们不得不重视的问题了,而在此之前,芯片厂商、IP厂商、方案厂商以及标准制定者都得做好准备。

在汽车网络架构逐渐升级换代的今日,网络安全的重要性也在一并增加。我们将现在的智能汽车称为“带轮子的智能手机”,指代的不仅是功能性,也有安全性。智能手机可以说是如今网络攻击的重点对象之一,为此厂商们从各个层面加入了多道安全防御。而汽车的系统架构其实也在往手机的方向发展,加强汽车网络安全的工作也已经提上了日程。

去年6月21日,工信部发布了《车联网(智能网联汽车)网络安全标准体系建设指南征求意见稿》,其中提及的建设目标是:到2023年底,初步构建车联网网络安全体系,完成网联通信安全、数据安全和应用服务安全等50项以上重点急需安全标准的制修订工作;到了2025年,形成较为完备的车联网安全标准体系,重点标准完成数量达到100项以上,开始覆盖细分领域。

部分车联网网络安全标准状态 / 工信部

在标准明细中可以看出,一些通信安全标准和信息保护标准已经发布,但还有许多终端与设施的安全标准处于待制定和制定中的状态,比如车用安全芯片、车载操作系统及应用软件和接口的相关标准。固然AUTOSAR等标准对安全性做了不少规范,不过因为当下汽车网络安全事故并不算多,所以对汽车的安全定义仍处于并不完善的状态。

近日,来自博世的网络安全专家Zhendong Ma发表了一篇文章,阐述了苹果在手机安全上的方案与汽车安全的对比,并声称前者在安全性上要领先汽车数年之久。

iPhone与汽车的系统威胁模型对比 / 博世

上图描绘了iPhone和基于域控制器汽车的系统威胁模型对比,红色箭头代表了攻击层。汽车通常用网关将ECU分成多个不同功能的域,网关ECU用于过滤跨域通信。汽车系统中可能受到的攻击可能来自云服务器后端、基于车联网接口的网络攻击、自动诊断系统接口的本地攻击以及通过物理接入对ECU的直接攻击。而iPhone的硬件包含高度集成的SoC和外围设备,所受攻击可能会来自iCloud服务器、零点击的网络攻击或是直接物理接入芯片的硬件攻击。

硬件安全

那么两者为了确保各自硬件上的安全做了哪些举措呢?苹果在其芯片中加入了一个Secure Enclave安全协处理器,在其中存储FaceID、钥匙串和密钥等重要安全数据。且该处理器利用自己的微内核操作系统来完成加密运算,与应用处理器和内存分离,从而避免加密模组受到边信道攻击。而应用处理器和Secure Enclave都具备基于硬件的内联AES引擎,加密写入内存中的数据,Secure Enclave还加入了内存认证和重放保护的功能,内置的公钥加速器支持RSA和ECC加密和签名。

而车内的ECU中通常使用MCU来完成时间关键型的功能,比如转向和引擎控制,而MPU来完成计算密集型的功能,比如自动驾驶和IVI。如今的MCU大多都集成了硬件安全模组HSM用于安全密钥的存储和加密运算。HSM具备自己的处理器和RAM,组成一个物理隔离的执行环境。

S32x的安全方案 / NXP

HSM通过系统总线与主CPU完成通信,通常集成了AES的硬件加速器,有的模组也具备RSA和ECC这种非对称加密算法的硬件加速器。而MPU的硬件安全通常是通过可信执行环境TEE来实现的,也就是主处理器创造的虚拟执行环境。并支持基于硬件的接入控制。

相较之下,Secure Enclave是嵌入到SoC封装之内的,而HSM模组是位于MCU的主处理器之外的。TEE是一个硬件支持的软件方案,安全执行环境的隔离程度越高,硬件系统的安全等级也就越高。

系统软件安全

iOS的系统确保了设备智能运行来自苹果应用商店的程序,而且系统在运行器件可以保持完整性,安全启动确保了软件的每个阶段都要验证完整性才能进入下一阶段。iBoot启动引导程序进一步增强了安全性,让软件系统低于典型的缓存溢出和类型混淆等漏洞。此外,苹果的OTA更新包含了额外的参数,这些参数是每台设备的更新包专有的,避免了重放攻击和降级攻击。为了请求更新,iPhone必须向服务器发送一个随机数和独有的设备ID,而服务器负责安装包、随机数和设备ID的签名。

而在汽车域中,安全启动其实已经成了一种标准的安全功能,用于确保ECU内软件的真实性和完整性,运行时操纵检测也进一步保护了累出你的完整性。但目前大部分方法仍是通过强调安全编程和大量测试来减少ECU漏洞,比如MISRA C/C++编码标准和模糊测试,许多ECU都可以用签名软件来完成刷写。然而传统的ECU和那些性能有限的ECU往往需要靠测试者或OTA主控来进行签名验证,而不是在目标ECU内部进行,这就增加了不少利用竞争条件攻击的风险。

小结

iPhone提供了一个从芯片层级到系统层级的零信任模型,网络安全防护机制确实要比汽车先进一截,尽管两者属于不同的产品,但汽车确实应该以此作为安全等级的目标。iPhone被攻破的新闻虽然时不时会冒头,然而其中不少攻击手段也可以用于进攻车机系统。未来随着网联车慢慢走上智能手机的老路,网络安全势必成为我们不得不重视的问题了,而在此之前,芯片厂商、IP厂商、方案厂商以及标准制定者都得做好准备。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表德赢Vwin官网

网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

芯片

+关注

关注

455文章

50711浏览量

423104 -

网络安全

+关注

关注

10文章

3155浏览量

59698 -

ecu

+关注

关注

14文章

886浏览量

54481

发布评论请先 登录

相关推荐

智能网联汽车网络安全开发解决方案

经纬恒润网络安全团队密切关注行业发展趋势,致力于为国内外客户提供优质的网络安全咨询服务。在智能网联汽车电子电气架构(EEA)开发阶段,协助客户识别到系统的薄弱点并定义网络安全目标,开发

经纬恒润荣获ISO/SAE 21434汽车网络安全流程认证

近日,经纬恒润顺利通过TÜV南德意志集团总部的审查,获得ISO/SAE21434汽车网络安全流程认证证书。这一荣誉标志着经纬恒润在汽车网络安全管理方面的技术实力和安全保障能力得到认可,已能够在全球

ETAS推出两种全新网络安全解决方案

日前,作为领先的汽车软件解决方案供应商,ETAS近日在德国多特蒙德举办的escar欧洲汽车网络安全会议上宣布推出两种全新的网络安全解决方案。ESCRYPT车载电脑

爱芯元智通过ISO/SAE 21434:2021汽车网络安全流程认证

近日,国际公认的测试、检验和认证机构SGS(以下简称"SGS")为爱芯元智半导体有限公司(以下简称:爱芯元智)颁发ISO/SAE 21434:2021汽车网络安全流程认证证书

邀请函 | Vector中国汽车网络安全技术日

要求(GB44495-2024)在内,全球各主要汽车市场国家和地区均已经或即将颁布相关强制法规,以督促行业尽快建立网络安全防范机制。网络安全涵盖汽车开发、生产、售后

能可瑞获颁TÜV南德ISO/SAE 21434 汽车网络安全流程认证证书

证书的授予标志着能可瑞在电动汽车通信控制器(以下简称"EVCC")领域的网络安全保障能力处于业界领先地位。通过遵循ISO/SAE 21434标准,能可瑞已成功构建起了全面的网络安全管理

是德科技与ETAS携手提升车载网络安全

近日,全球领先的测试与测量解决方案提供商是德科技与汽车软件专家ETAS达成战略合作,共同为汽车制造商和供应商打造了一款综合的车载网络安全解决方案。这一合作旨在确保

经纬恒润亮相AutoSec中国汽车网络安全及数据安全合规峰会

近日,由谈思实验室、谈思汽车、上海市车联网协会联合举办的AutoSec8周年年会暨中国汽车网络安全及数据安全合规峰会在上海举办。本次大会主要聚焦数据合规、汽车网络与数据

黑芝麻智能获得ISO/SAE 21434:2021汽车网络安全流程认证证书

4月3日,黑芝麻智能获得 ISO/SAE 21434:2021汽车网络安全流程认证证书,标志着黑芝麻智能已建立起符合ISO/SAE 21434要求的网络安全产品开发流程体系,构筑起网络安全风险管控能力。

普华基础软件荣获ISO/SAE 21434汽车网络安全管理体系认证证书

近日,普华基础软件在网络安全领域取得了又一重大突破,成功获得了国际知名第三方检测、检验和认证机构德国莱茵TÜV颁发的汽车网络安全ISO/SAE 21434管理体系认证证书。这一荣誉的获得,标志着普华

英飞凌汽车安全控制器获ISO/SAE 21434认证,引领汽车网络安全新篇章

近日,全球领先的半导体科技公司英飞凌宣布,其SLI37系列汽车安全控制器成功获得了ISO/SAE 21434汽车网络安全管理体系认证,成为业内首家获得此项殊荣的半导体公司。这一认证不仅

Microchip通过ISO/SAE 21434汽车网络安全标准

随着汽车行业日益依赖无线和车载网络连接,网络安全问题日益凸显。为确保道路车辆网络安全风险得到有效管理,国际标准化组织(ISO)与国际汽车工程

Codasip获得汽车功能安全和网络安全认证

Codasip获得汽车功能安全和网络安全认证 TÜV SÜD已根据ISO 26262和ISO/SAE21434对公司的IP硬件开发进行了审核和认证 德国慕尼黑,2月1日—RISC-V定制化计算

FCA汽车网络安全风险管理

汽车工业继续在车辆上增加连接,以满足顾客对技术的贪得无厌的需求,但汽车不仅仅是某些计算机网络上的不安全端点--一些人所描绘的--汽车网络安全

发表于 12-29 10:48

•466次阅读

iPhone的网络安全领先汽车数年?

iPhone的网络安全领先汽车数年?

评论