远程登录Linux除了可以使用用户名密码认证外,我们还可以通过密钥对认证。也许你对如何配置密钥认证非常熟悉,但你是否了解这个密钥对如何工作呢?

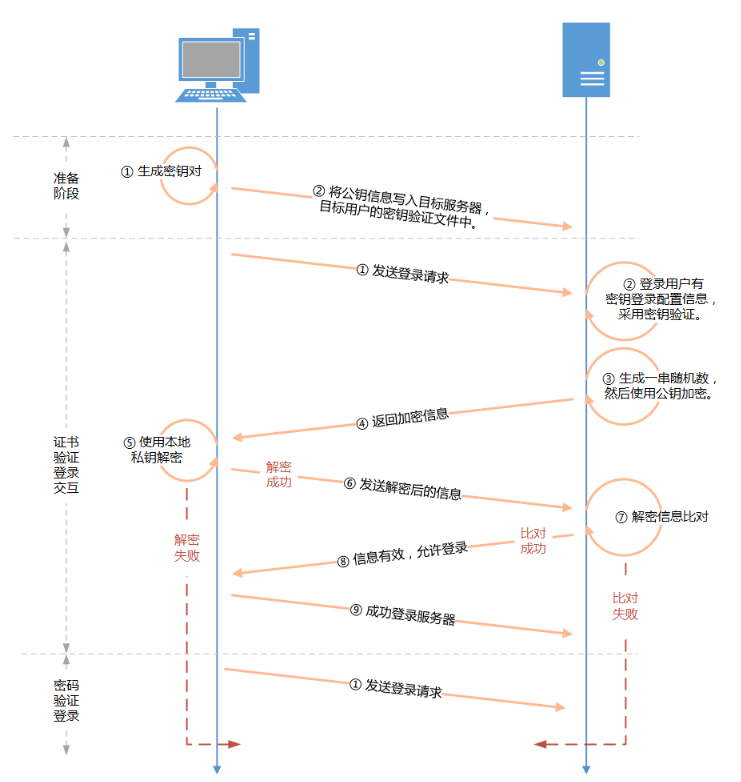

先来看一幅图

对于准备阶段,大家并不陌生,就是将客户端上的预先生成的公钥放到服务端上去。

关于这个密钥对,我啰嗦两句。其中公钥用来加密,私钥用来解密,只有和公钥配对的私钥才能解开其公钥加密的字符串。它们属于非对称加密。

说到加密,我不得不提一下,加密的方式主要有两种:

对称加密(也称为秘钥加密)

非对称加密(也称公钥加密)

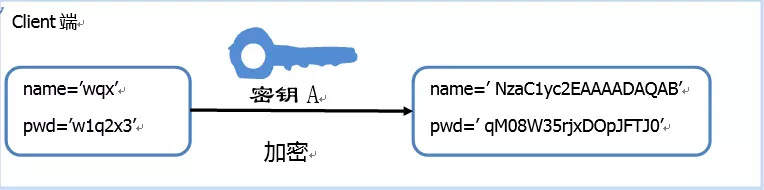

所谓对称加密,指加密解密使用同一套密钥。如下图所示:

Client:

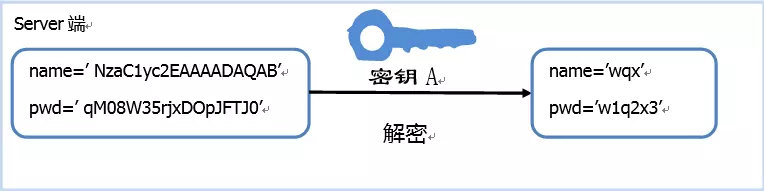

Server:

对称加密的加密强度高,很难破解。但是在实际应用过程中不得不面临一个棘手的问题:如何安全地保存密钥呢?尤其是考虑到数量庞大的Client端,很难保证密钥不被泄露。一旦一个Client端的密钥被窃取,那么整个系统的安全性也就不复存在。为了解决这个问题,非对称加密应运而生。非对称加密有两个密钥:公钥和私钥。

再来看看公钥、私钥的协商交互过程:

① 如果SSH服务端开启了密钥认证,那么当客户端向目标服务器发送登录请求时,服务端会优先通过密钥验证方式进行登录验证。

② SSH服务端会读取~/.ss/authorized_keys里所有的公钥信息,这里需要注意,公钥存取的文件路径是可以在SSH服务配置文件里进行配置的。

③ SSH服务端会生成一串随机数,然后使用相应的公钥对其加密。

④ SSH服务端将加密后的密文发给客户端。

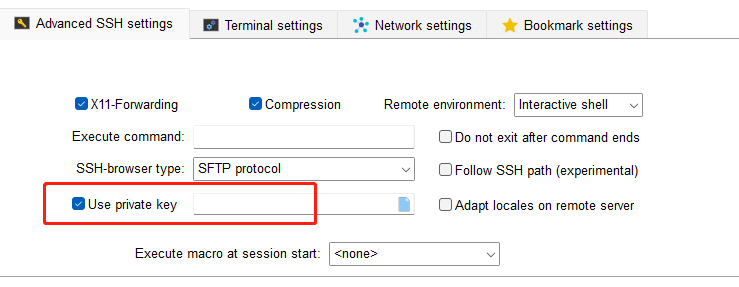

⑤ 客户端使用私钥解密,私钥存储路径通常为~/.ssh/id_rsa,当然也可以使用-i选项指定,或者在SSH客户端软件(如Xshell或者Mobaxterm)里配置。

⑥ 客户端如果解密成功,则会把解密后的随机字符发送给服务端。如果解密失败,则会继续尝试密码验证等其它方式进行登录校验。

⑦ 服务端对客户端返回的随机字符串进行比对。

⑧ 如果比对成功,则认证成功,客户端顺利登录。否则,会反馈登录失败。

审核编辑:汤梓红

-

Linux

+关注

关注

87文章

11291浏览量

209307 -

密钥

+关注

关注

1文章

138浏览量

19753 -

公钥

+关注

关注

0文章

22浏览量

12035 -

SSH

+关注

关注

0文章

188浏览量

16335 -

服务端

+关注

关注

0文章

66浏览量

7004

原文标题:你知道SSH密钥认证是如何工作的吗

文章出处:【微信号:aming_linux,微信公众号:阿铭linux】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

psoc4-ble固定密钥会支持与静态密钥的认证配对吗?

在GitHub帐户上使用新的(或现有的)SSH密钥

【触觉智能 Purple Pi OH 开发板体验】无网络状态连接ssh解决办法

新的口令认证密钥协商协议

利用SSH的密钥对建立安全通道

标准模型下增强的基于身份的认证密钥协商协议

标准模型下高效的基于口令认证密钥协商协议

SSH定义及应用

在Linux上如何配置基于密钥认证的SSH?

如何使用无密码SSH密钥登录远程Linux服务器

SSH端口号是什么?SSH是如何工作的?

你知道SSH密钥认证是如何工作的吗

你知道SSH密钥认证是如何工作的吗

评论