Juniper 所有系列防火墙(除部分早期型号外)都支持 IPSec VPN,其配置方式有多种,包括:基于策略的 VPN、基于路由的 VPN、集中星形 VPN 和背靠背 VPN 等。在这里,我们主要介绍最常用的 VPN 模式:基于策略的 VPN。

站点间(Site-to-Site)的 VPN 是 IPSec VPN 的典型应用,这里我们介绍两种站点间基于策略 VPN 的实现方式:站点两端都具备静态公网 IP 地址;站点两端其中一端具备静态公网IP 地址,另一端动态公网 IP 地址。

一、站点间IPSec VPN配置:staic ip-to-staic ip

当创建站点两端都具备静态 IP 的 VPN 应用中,位于两端的防火墙上的 VPN 配置基本相同,不同之处是在 VPN gateway部分的 VPN 网关指向 IP 不同,其它部分相同。

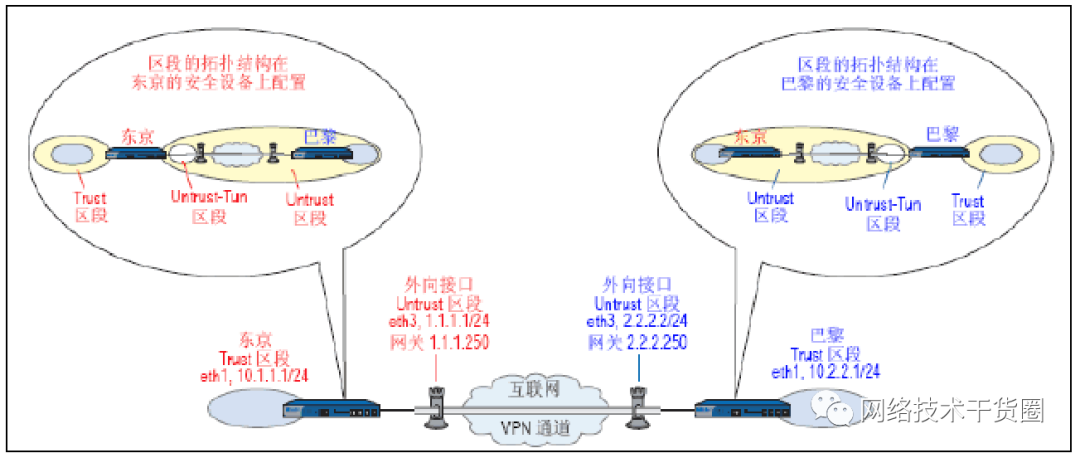

VPN 组网拓扑图:

staic ip-to-staic ip

1.1 使用Web浏览器方式配置

① 登录防火墙设备,配置防火墙为三层部署模式;

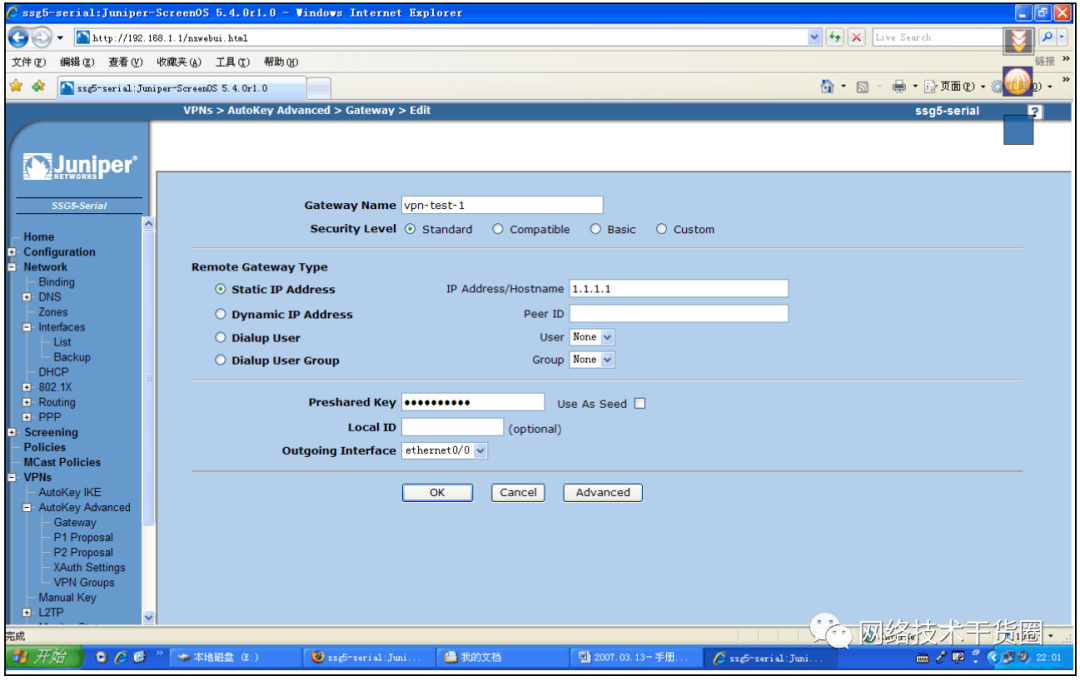

② 定义VPN 第一阶段的相关配置:VPNs=>Autokey Adwanced=>Gateway配置VPN gateway部分,定义VPN 网关名称、定义“对端 VPN 设备的公网IP 地址”为本地 VPN 设备的网关地址、定义预共享密钥、选择发起 VPN 服务的物理端口;

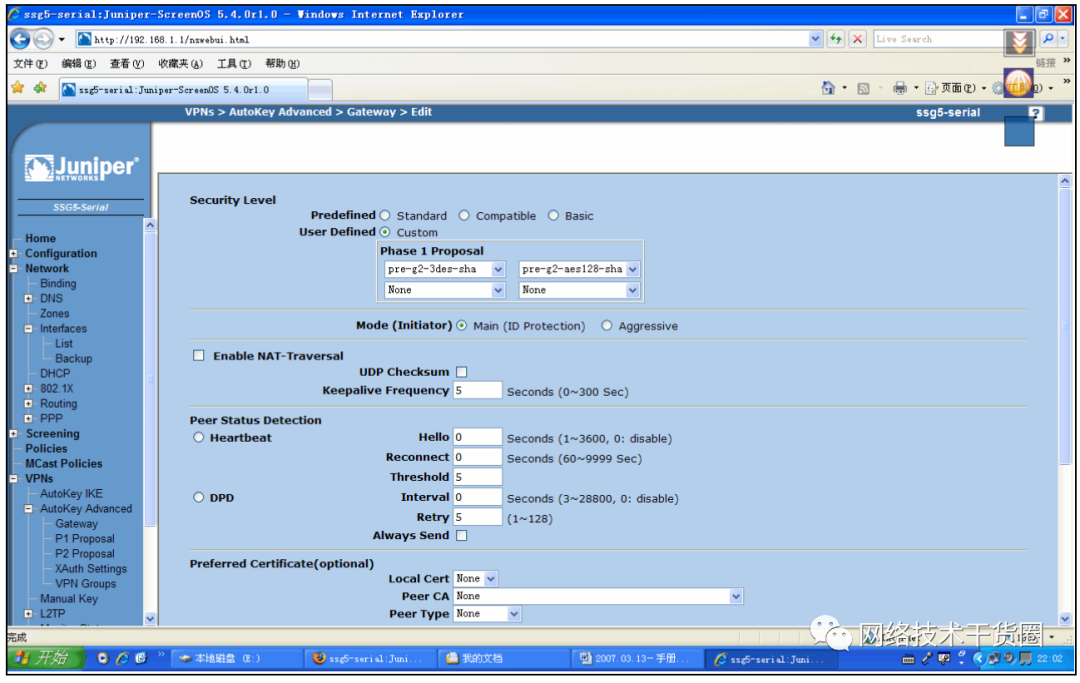

③ 在 VPN gateway的高级(Advanced)部分,定义相关的 VPN 隧道协商的加密算法、选择 VPN 的发起模式;

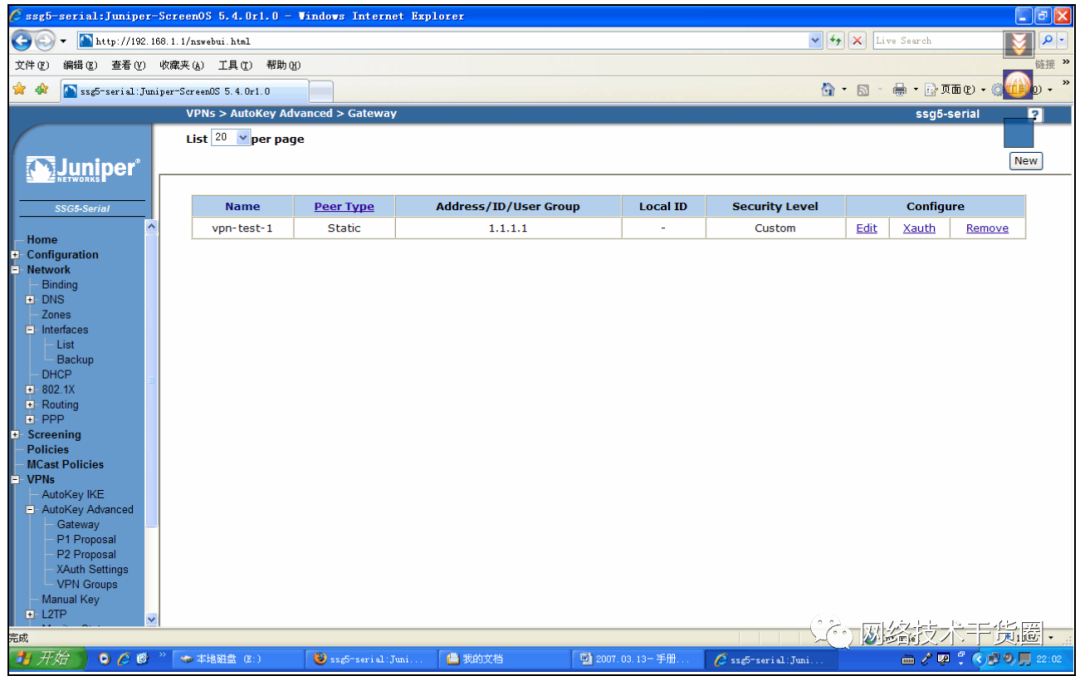

④ 配置 VPN 第一阶段完成显示列表如下图;

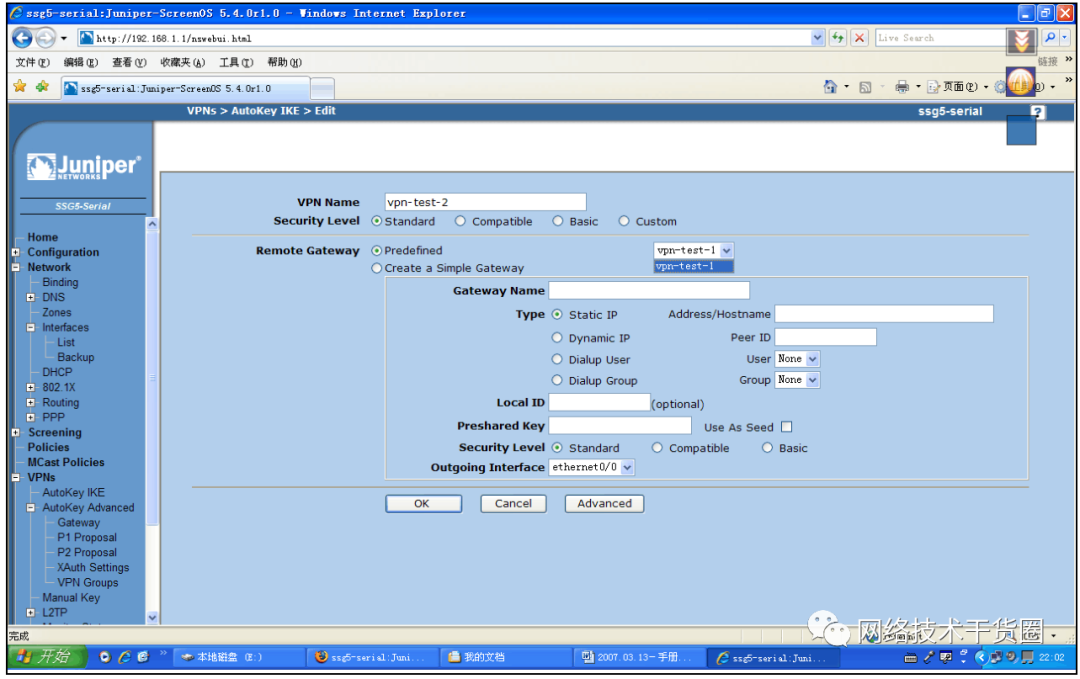

⑤ 定义 VPN 第二阶段的相关配置:VPNs=>Autokey IKE在 Autokey IKE 部分,选择第一阶段的 VPN 配置;

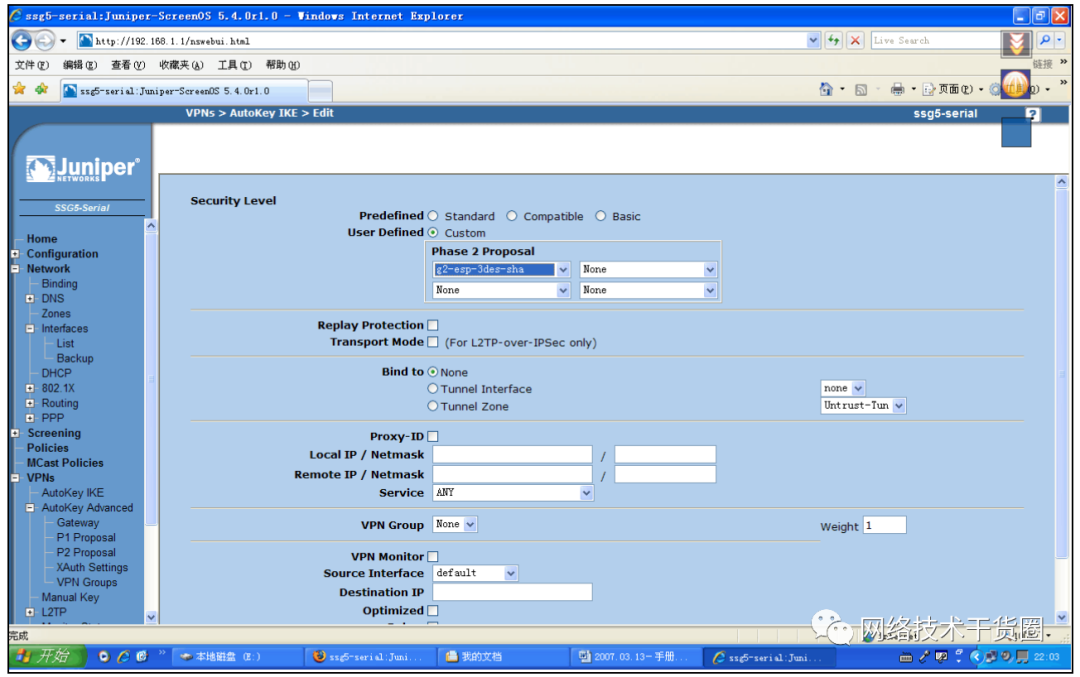

⑥ 在 VPN 第二阶段高级(Advances)部分,选择 VPN 的加密算法;

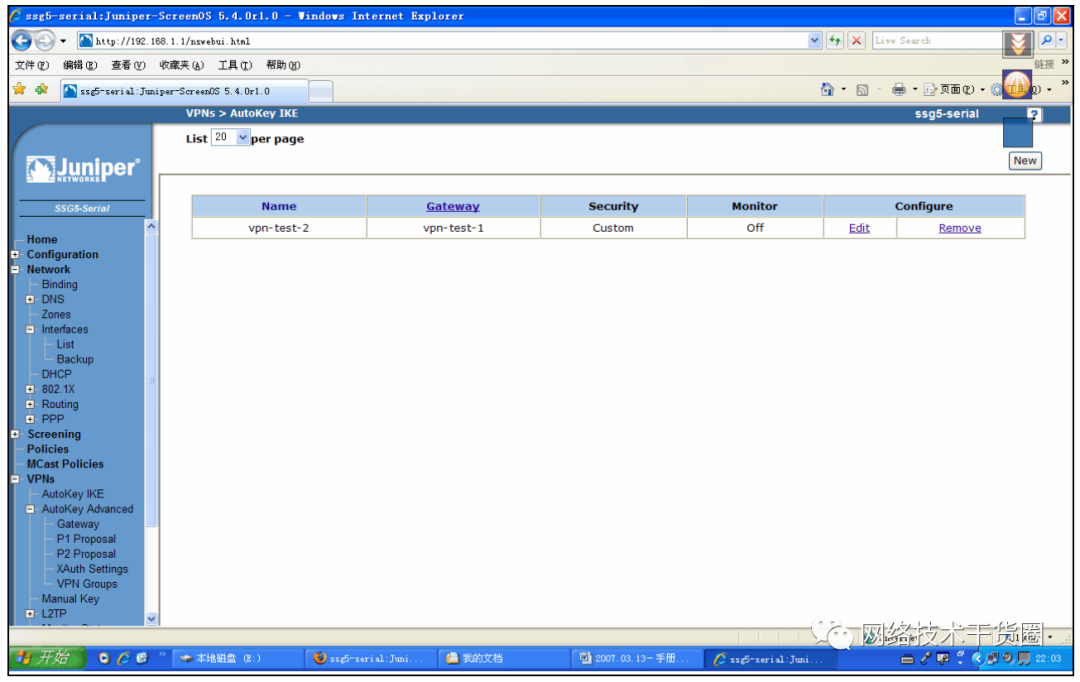

⑦ 配置 VPN 第二阶段完成显示列表如下图;

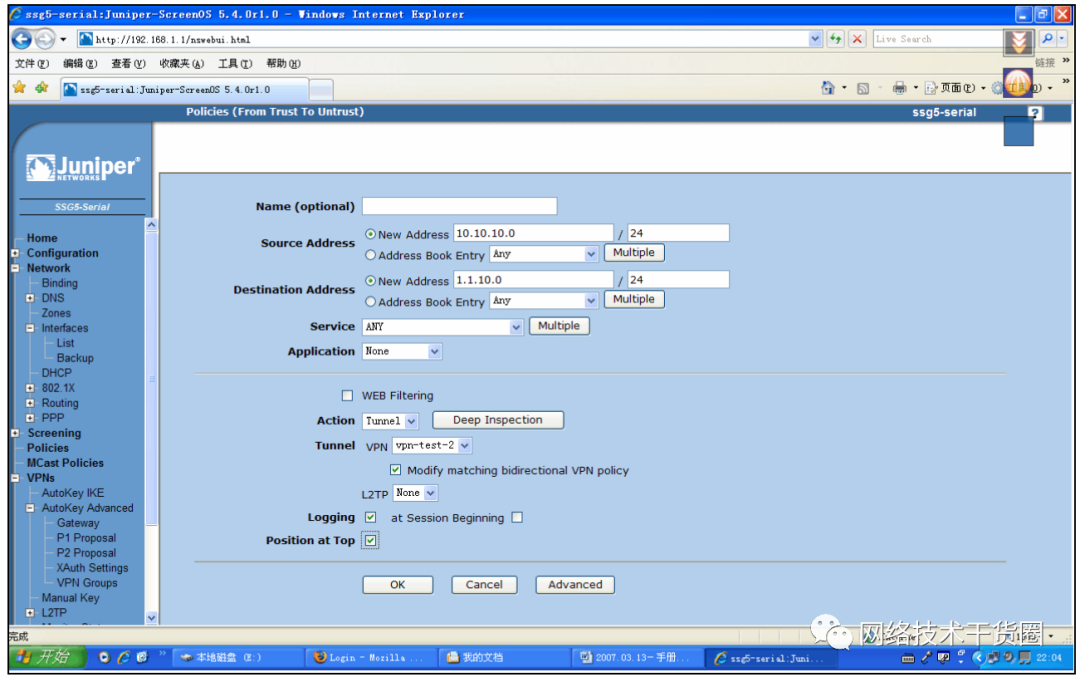

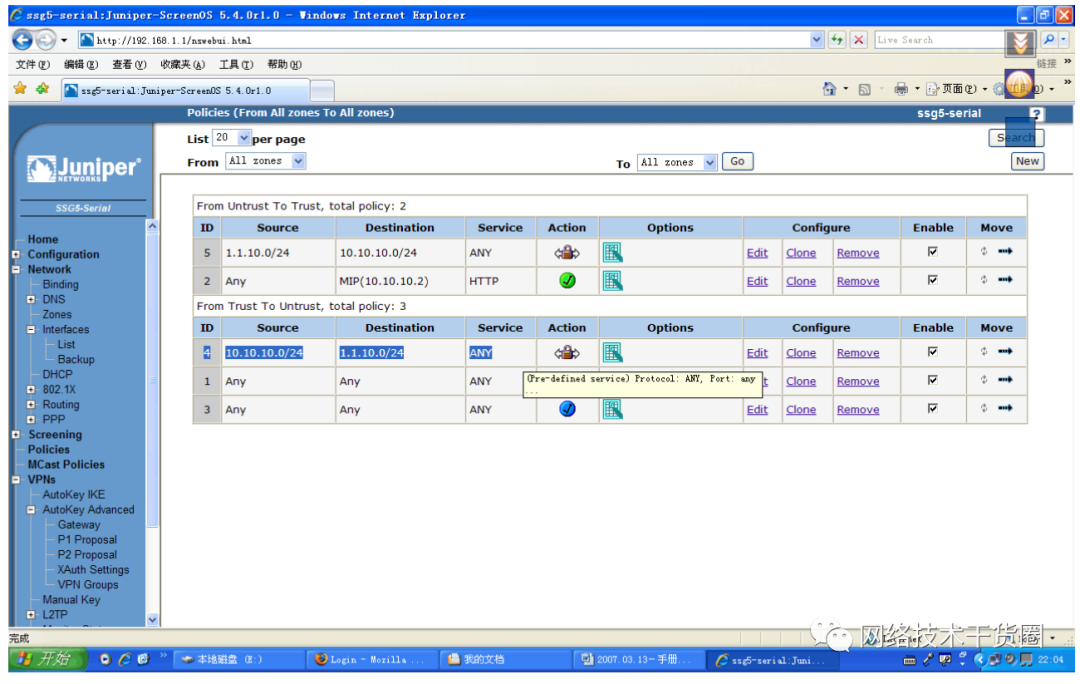

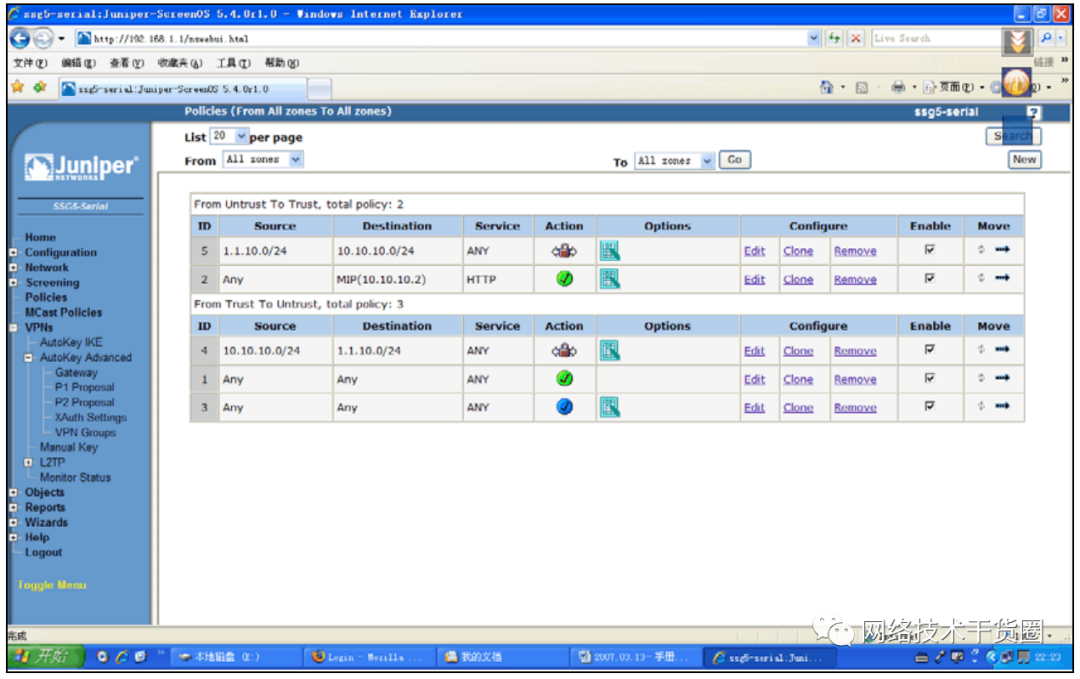

⑧ 定义 VPN 策略,选择地址和服务信息,策略动作选择为:隧道模式;VPN 隧道选择为:刚刚定义的隧道,选择自动设置为双向策略;

1.2 使用命令行方式配置

CLI ( 东京)

setinterfaceethernet1zonetrust setinterfaceethernet1ip10.1.1.1/24 setinterfaceethernet1nat setinterfaceethernet3zoneuntrust setinterfaceethernet3ip1.1.1.1/24

② 定义路由

setvroutertrust-vrroute0.0.0.0/0interfaceethernet3gateway1.1.1.250

③ 定义地址

setaddresstrustTrust_LAN10.1.1.0/24 setaddressuntrustparis_office10.2.2.0/24

④ 定义IPSec VPN

setikegatewayto_parisaddress2.2.2.2mainoutgoing-interfaceethernet3preshare h1p8A24nG5proposalpre-g2-3des-sha setvpntokyo_parisgatewayto_parissec-levelcompatible

⑤ 定义策略

setpolicytopname"To/FromParis"fromtrusttountrustTrust_LANparis_office anytunnelvpntokyo_paris setpolicytopname"To/FromParis"fromuntrusttotrustparis_officeTrust_LAN anytunnelvpntokyo_paris save

CLI ( 巴黎)

① 定义接口参数

setinterfaceethernet1zonetrust setinterfaceethernet1ip10.2.2.1/24 setinterfaceethernet1nat setinterfaceethernet3zoneuntrust setinterfaceethernet3ip2.2.2.2/24

② 定义路由

setvroutertrust-vrroute0.0.0.0/0interfaceethernet3gateway2.2.2.250

③ 定义地址

setaddresstrustTrust_LAN10.2.2.0/24 setaddressuntrusttokyo_office10.1.1.0/24

④ 定义IPSec VPN

setikegatewayto_tokyoaddress1.1.1.1mainoutgoing-interfaceethernet3preshare h1p8A24nG5proposalpre-g2-3des-sha setvpnparis_tokyogatewayto_tokyosec-levelcompatible

⑤ 定义策略

setpolicytopname"To/FromTokyo"fromtrusttountrustTrust_LANtokyo_office anytunnelvpnparis_tokyo setpolicytopname"To/FromTokyo"fromuntrusttotrusttokyo_officeTrust_LAN anytunnelvpnparis_tokyo save

二、站点间IPSec VPN配置:staic ip-to-dy namic ip

在站点间 IPSec VPN 应用中,有一种特殊的应用,即在站点两端的设备中,一端拥有静态的公网 IP 地址,而另外一端只有动态的公网 IP 地址,以下讲述的案例是在这种情况下,Juniper 防火墙如何建立 IPSec VPN 隧道。

基本原则:在这种 IPSec VPN 组网应用中,拥有静态公网 IP 地址的一端作为被访问端出现,拥有动态公网 IP 地址的一端作为 VPN 隧道协商的发起端。

和站点两端都具备静态 IP 地址的配置的不同之处在于 VPN 第一阶段的相关配置,在主动发起端(只有动态公网 IP 地址一端)需要指定 VPN 网关地址,需配置一个本地 ID,配置 VPN发起模式为:主动模式;在站点另外一端(拥有静态公网 IP 地址一端)需要指定 VPN 网关地址为对端设备的 ID 信息,不需要配置本地 ID,其它部分相同。

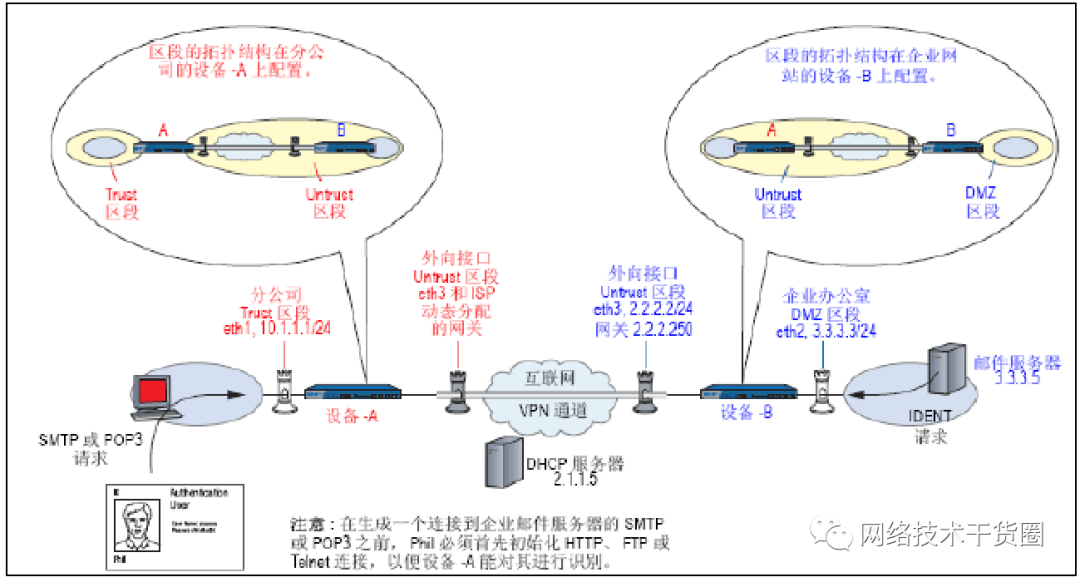

IPSec VPN 组网拓扑图: staic ip-to-dynamic ip

2.1 使用Web浏览器方式配置

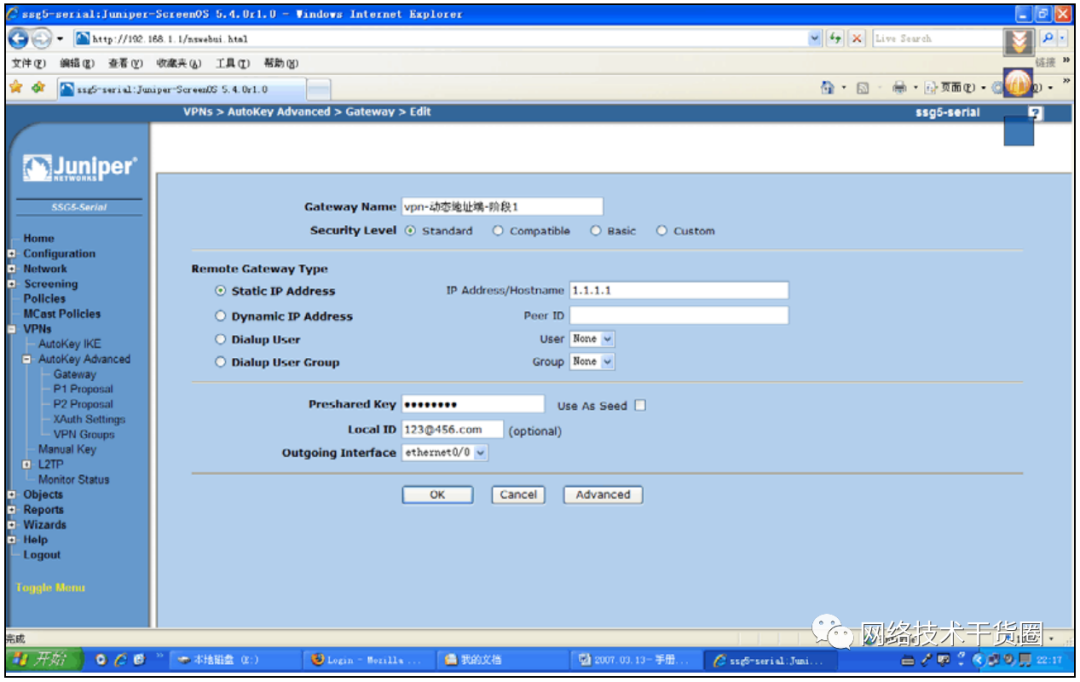

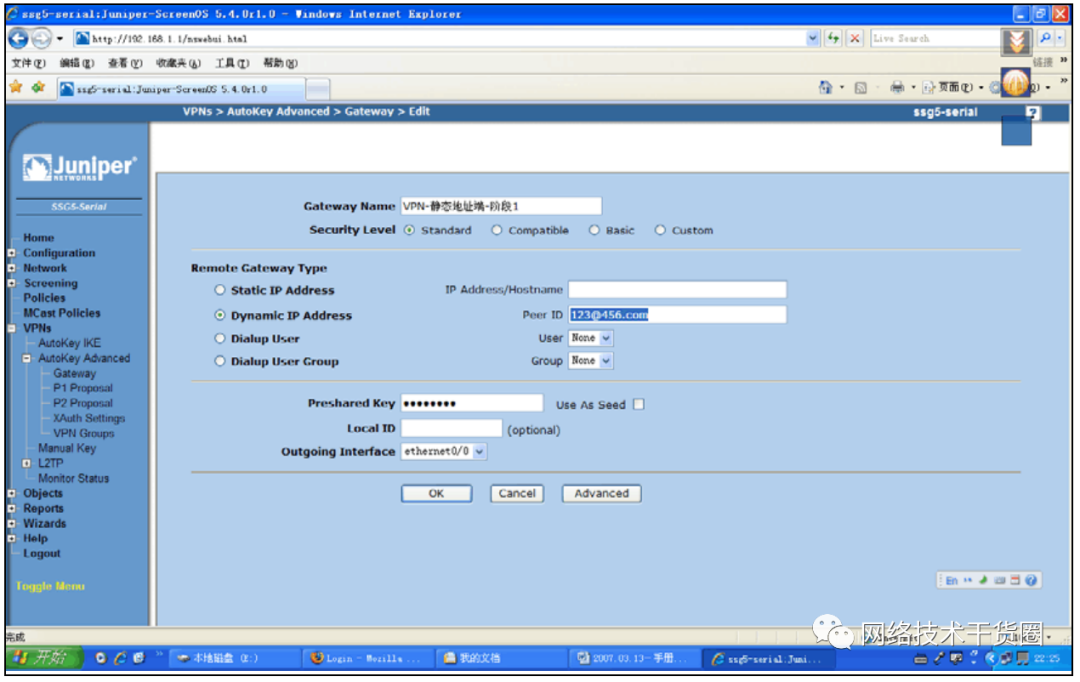

① VPN 第一阶段的配置:动态公网 IP 地址端。

VPN 的发起必须由本端开始,动态地址端可以确定对端防火墙的 IP 地址,因此在 VPN阶段一的配置中,需指定对端 VPN 设备的静态 IP 地址。同时,在本端设置一个 LocalID,提供给对端作为识别信息使用。

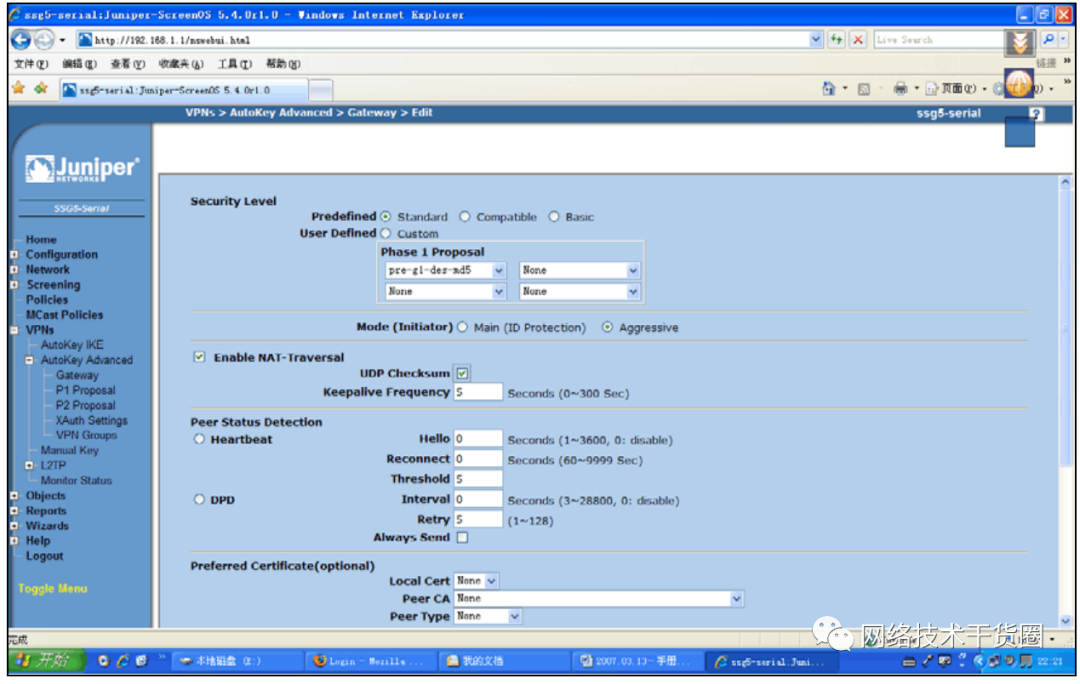

② VPN 第一阶段的高级配置:动态公网 IP 地址端。

在 VPN 阶段一的高级配置中动态公网 IP 一端的 VPN 的发起模式应该配置为:主动模式( Aggressive )

③ VPN 第一阶段的配置:静态公网IP 地址端。

在拥有静态公网IP 地址的防火墙一端,在VPN 阶段一的配置中,需要按照如下图所示的配置: “Remote Gateway Type”应该选择“Dynamic IP Address”,同时设置Peer ID(和在动态IP 地址一端设置的Local ID 相同)。

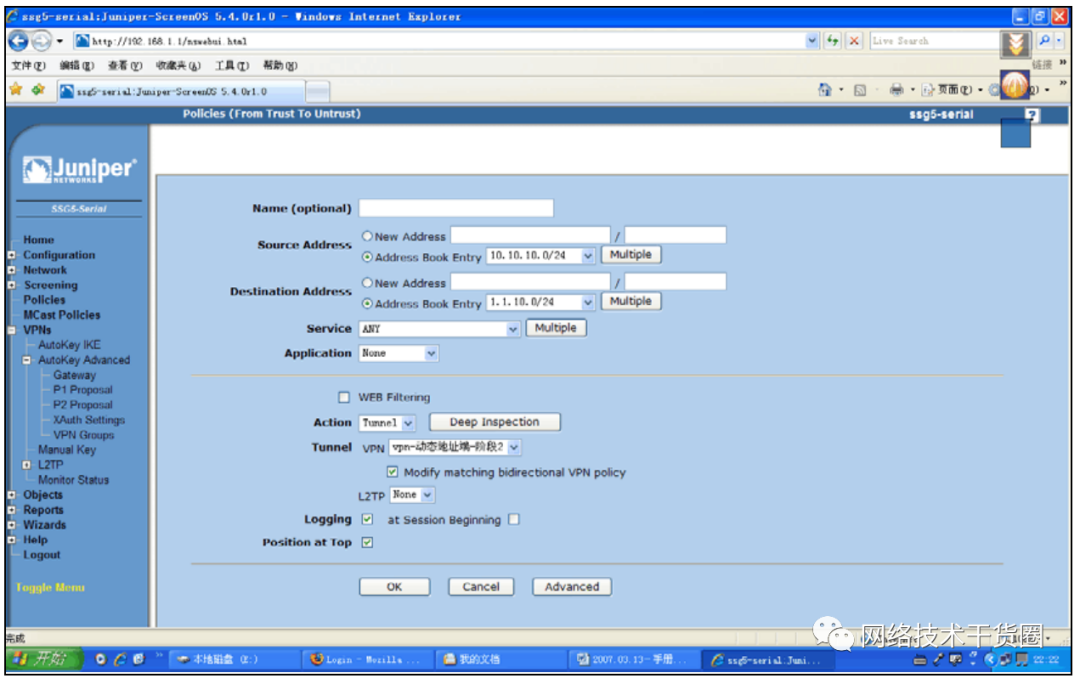

④ VPN 第二阶段配置,和在”static ip-to-static ip”模式下相同。

⑤ VPN 的访问控制策略,和在”static ip-to-static ip”模式下相同。

2.2 使用命令行方式配置

CLI ( 设备-A)

① 定义接口参数

setinterfaceethernet1zonetrust setinterfaceethernet1ip10.1.1.1/24 setinterfaceethernet1nat setinterfaceethernet3zoneuntrust setinterfaceethernet3dhcpclient setinterfaceethernet3dhcpclientsettingsserver1.1.1.5

② 定义路由

setvroutertrust-vrroute0.0.0.0/0interfaceethernet3

③ 定义用户

setuserpmasonpasswordNd4syst4

④ 定义地址

setaddresstrust"trustednetwork"10.1.1.0/24 setaddressuntrust"mailserver"3.3.3.5/32

⑤ 定义服务

setserviceidentprotocoltcpsrc-port0-65535dst-port113-113 setgroupserviceremote_mail setgroupserviceremote_mailaddhttp setgroupserviceremote_mailaddftp setgroupserviceremote_mailaddtelnet setgroupserviceremote_mailaddident setgroupserviceremote_mailaddmail setgroupserviceremote_mailaddpop3

⑥ 定义VPN

setikegatewayto_mailaddress2.2.2.2aggressivelocal-idpmason@abc.com outgoing-interfaceethernet3preshareh1p8A24nG5proposalpre-g2-3des-sha setvpnbranch_corpgatewayto_mailsec-levelcompatible

⑦ 定义策略

setpolicytopfromtrusttountrust"trustednetwork""mailserver"remote_mail tunnelvpnbranch_corpauthserverLocaluserpmason setpolicytopfromuntrusttotrust"mailserver""trustednetwork"remote_mail tunnelvpnbranch_corp save

CLI ( 设备-B)

① 定义接口参数

setinterfaceethernet2zonedmz setinterfaceethernet2ip3.3.3.3/24 setinterfaceethernet3zoneuntrust setinterfaceethernet3ip2.2.2.2/24

② 路由

setvroutertrust-vrroute0.0.0.0/0interfaceethernet3gateway2.2.2.250

③ 定义地址

setaddressdmz"mailserver"3.3.3.5/32 setaddressuntrust"branchoffice"10.1.1.0/24

④ 定义服务

setserviceidentprotocoltcpsrc-port0-65535dst-port113-113 setgroupserviceremote_mail setgroupserviceremote_mailaddident setgroupserviceremote_mailaddmail setgroupserviceremote_mailaddpop3

⑤ 定义VPN

setikegatewayto_branchdynamicpmason@abc.comaggressive outgoing-interfaceethernet3preshareh1p8A24nG5proposalpre-g2-3des-sha setvpncorp_branchgatewayto_branchtunnelsec-levelcompatible

⑥ 定义策略

setpolicytopfromdmztountrust"mailserver""branchoffice"remote_mail tunnelvpncorp_branch setpolicytopfromuntrusttodmz"branchoffice""mailserver"remote_mail tunnelvpncorp_branch save

审核编辑:汤梓红

-

网关

+关注

关注

9文章

4443浏览量

51052 -

防火墙

+关注

关注

0文章

417浏览量

35608 -

VPN

+关注

关注

4文章

291浏览量

29700 -

Juniper

+关注

关注

1文章

17浏览量

11567 -

IPSec

+关注

关注

0文章

59浏览量

22808

原文标题:Juniper防火墙系列-04-Juniper防火墙IPSec VPN的配置

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

InRouter与Juniper SRX如何建立IPSec隧道配置?

深信服防火墙和IR700建立IPSec VPN的配置说明

IR700与SSG5防火墙如何建立VPN模板?

IPSecVPN + PPTP VPN Demo搭建配置说明

[原创]OEM防火墙、OEM SSL VPN、OEM流量控制设备

发现 STM32 防火墙的安全配置

基于防火墙钩子的IPSec VPN研究与实现

Juniper防火墙几种常用功能的配置

东用科技与华为防火墙构建IPSec VPN配置指导手册

Juniper防火墙配置NAT映射的问题分析

Juniper防火墙IPSec VPN的配置

Juniper防火墙IPSec VPN的配置

评论