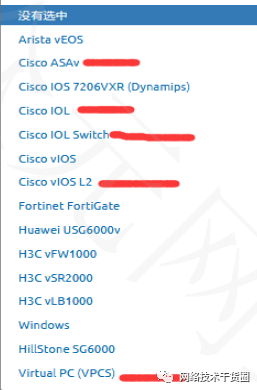

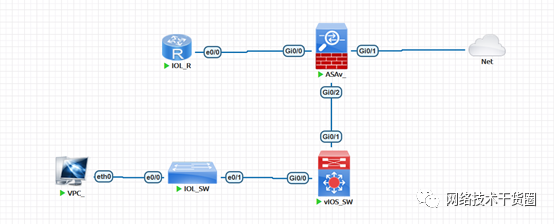

一、实验设备以及实验拓扑:

二、 实验目的:

了解传统防火墙的部署场景

理解传统防火墙的包过滤策略

了解ASA防火墙的NAT配置

理解传统防火墙状态检测的作用

理解防火墙的路由模式部署场景

三、实验步骤及思路:

1. vpc的配置:

ip192.168.10.1255.255.255.0192.168.10.254 ipdns114.114.114.114

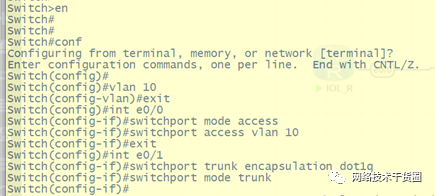

2. 接入层交换机IOL_SW的配置:

vlan10 exit inte0/0 switchportmodeaccess switchportaccessvlan10 exit inte0/1 switchporttrunkencapsulationdot1q switchportmodetrunk

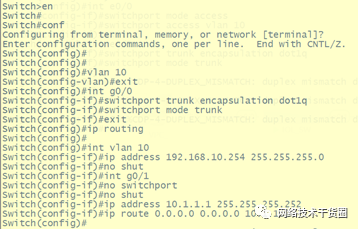

3. 核心/汇聚层交换机vIOS_SW的配置:

vlan10 exit intg0/0 switchporttrunkencapsulationdot1q switchportmodetrunk exit iprouting intvlan10 ipaddress192.168.10.254255.255.255.0 noshut intg0/1 noswitchport noshut ipaddress10.1.1.1255.255.255.252 iproute0.0.0.00.0.0.010.1.1.2

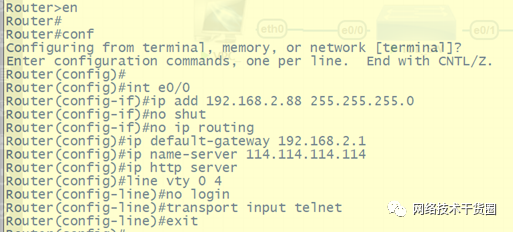

4. 服务器的配置:用路由器vwin 一台开启TCP 23端口和80 端口的服务器

inte0/0 ipadd192.168.2.88255.255.255.0 noshut noiprouting ipdefault-gateway192.168.2.1 ipname-server114.114.114.114 iphttpserver linevty04 nologin transportinputtelnet exit

5. 公网边界区,ASA防火墙配置:

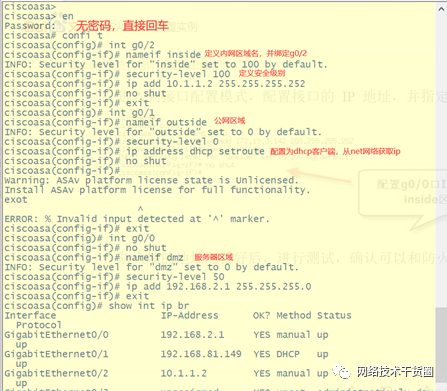

①基本配置,划分三个安全区域:

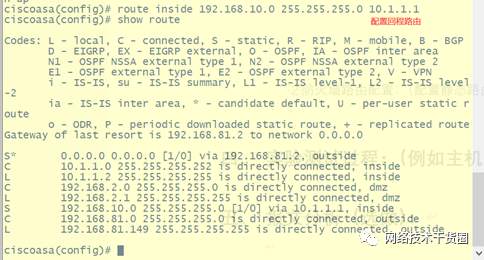

②防火墙路由配置:(配置静态路由)

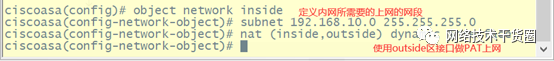

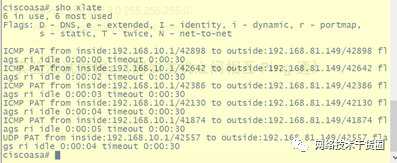

③实现内网vpc可以上公网,使用动态NAT及配置:

方法一:用出接口做PAT

ASA防火墙默认不对ICMP做状态检测,需要开启ICMP状态检测,TCP/udp默认做状态检测,配置如下:

policy-mapglobal_policy classinspection_default inspecticmp exit

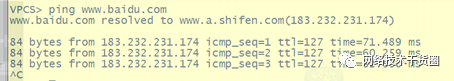

接下来,测试内网vpc访问外网:

④实现服务器区中服务器IOL_R3可以上公网,以便升级病毒库:

objectnetworkdmzsubnet192.168.2.0255.255.255.0 nat(dmz,outside)dynamicinterface

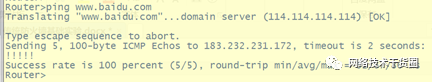

服务器上网测试:

⑤实现服务器区中服务器R对外提供TCP 80端口WEB服务和TCP23端口 telnet服务,使用静态NAT及配置:

方法一:静态nat 1对1:

objectnetworkdmz1 host192.168.2.88 nat(dmz,outside)static192.168.81.138

防火墙默认,不允许从低级别区域向高级别区域发起连接,则需要手工放通即ACL放通进来的流量(放通outside区域访问dmz区域流量)

access-listwebtelpermittcpanyhost192.168.2.88eq80 access-listwebtelpermittcpanyhost192.168.2.88eq23 access-groupwebtelininterfaceoutside

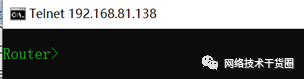

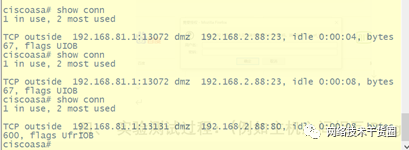

接下来,在物理主机cmd上telnet 192.168.81.138

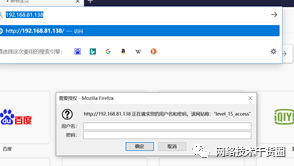

浏览器上进192.168.81.138:

至此,实验结束。

审核编辑:汤梓红

- 防火墙

+关注

关注

0文章

410浏览量

35488 - NAT

+关注

关注

0文章

125浏览量

16138 - 思科

+关注

关注

0文章

291浏览量

32052 - vpc

+关注

关注

0文章

17浏览量

8457

原文标题:用EVE-NG平台做的思科传统防火墙的基本实验

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先登录

相关推荐

公司防火墙应做的10件事

防火墙原理

Linux新型内核防火墙研究和应用

什么是防火墙?防火墙如何工作?

EVE-NG详细安装使用指南

用EVE-NG平台做的思科传统防火墙的基本实验

用EVE-NG平台做的思科传统防火墙的基本实验

评论