一、私有VLAN

概述

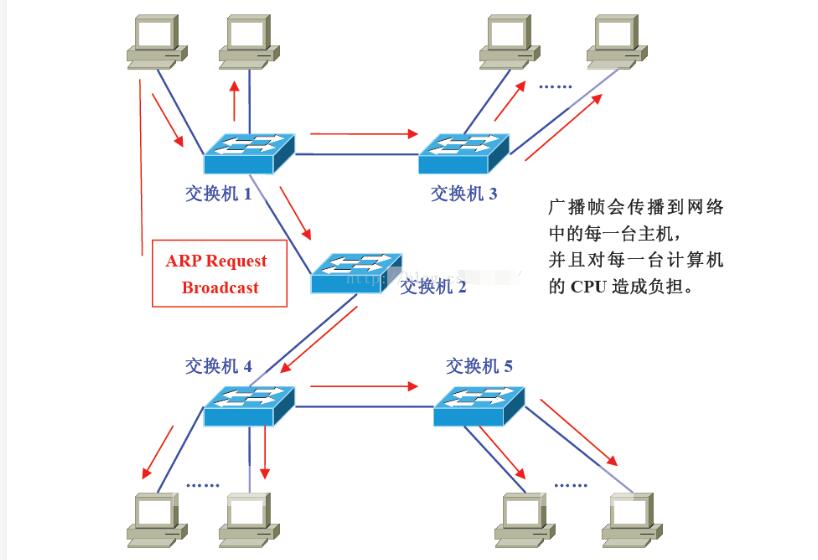

出现原因

为了安全性考虑,若一主机被攻克,而该主机与主机在同一VLAN下的主机是可以相互通信的,会造成网络的不安全性。而如果要把每台主机都放在不同的VLAN下的话,则网络需要的三层设备会增加。很多VLAN相互通信生成树复杂。需要在三层隔离VLAN间通信时,使用ACL也增加管理员的工作,同样也不希望划分更多的子网,从而浪费地址空间

目的

隔离交换机同一VLAN中终端设备的通信。

基本机制

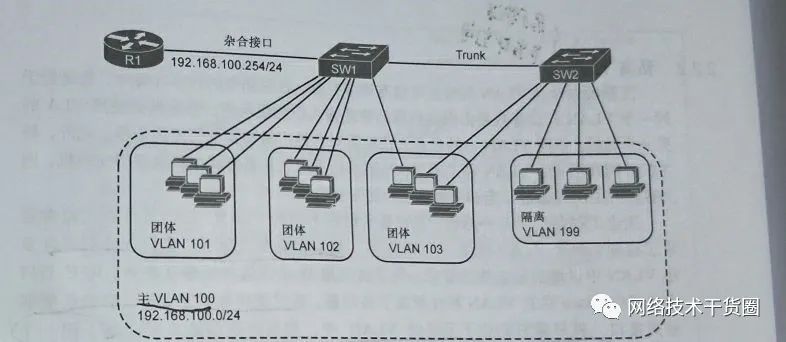

私有vlan是一种机制,将特定VLAN划分成任意数量的不会相互重叠的二级VLAN(Secondary VLAN)。划分过程对于外部网络是不可见的,外部网络只能看到原始的VLAN,称为主VLAN(Primary VLAN)。

私有VLAN划分的一个重要结果是,从外部看主VLAN继续使用与原始VLAN相同的VLAN ID和IP子网。在内部,所有二级VLAN共用一个IP子网,而每个二级VLAN都使用不同且唯一的VLAN ID与主VLAN相互关联。因此,可以将私有VLAN描述为一个或多个二级VLAN的集群,展示给外部的是一个主VLAN。

私有vlan的特性

所有的辅助vlan必须与一个主vlan进行关联

VTP不会通告私有vlan的配置信息

私有vlan在交换机上只具有本地意义

二级VLAN

隔离VLAN(Isolated VLAN):属于隔离VLAN的设备不可以互相通信,只可以与杂合端口进行通信。

团体VLAN(Community VLAN):属于同一团体VLAN的设备可以相互通信,还可以与杂合端口进行通信。

PS:二级VLAN不在主VLAN内部,只是与主VLAN关联。一个主VLAN最多可以关联一个隔离VLAN,一个主VLAN关联多个隔离VLAN并没有什么意义。无论是团体VLAN还是隔离VLAN,一个二级VLAN必须只与一个主VLAN相关联。

三类端口

隔离端口(isolated):可以与所有的杂合端口进行通信。

杂合端口(Promiscuous)通常连接上游,去往三层或者主VLAN,通常连接到路由器,防火墙,服务器等,图例中,SW1的杂合端口对端就是主VLAN,该接口能与主VLAN下所有的二级VLAN,进行通信,杂合接口(连接的对端)也可以和杂合接口进行通信。

团体端口(Community),可以与相同团体接口,和所有的杂合端口进行通信。

根据二级vlan的类型,可以将接口称为团体接口或隔离接口,团体接口和隔离接口都像正常的Access接口一样操作——从技术上说,它们属于单个VLAN且它们不标记数据帧。

杂合PVLAN Trunk接口在发送数据帧时,将二级VLAN ID重写为主PVLAN ID。当收到数据帧时,交换机不执行标记操作。而且,也不对普通VLAN的数据帧执行标记操作;

隔离PVLAN Trunk接口在发送数据帧时,将主VLAN ID重写为隔离二级VLAN ID。当收到数据帧时,交换机不执行标记操作。而且,也不对普通VLAN的数据帧执行标记操作。

可以将他们的通信关系归纳为下表:

| 通信的端口 | 杂合端口 | 团体端口 | 隔离端口 |

|---|---|---|---|

| 与主VLAN通信 | 可以 | 可以 | 可以 |

| 与同一二级VLAN通信 | 可以 | 不可以 | |

| 与其他二级VLAN通信 | 不可以 | 不可以 |

应用情形

假设有一栋公寓楼需要完全联网,由工程师负责配置网络设备。最简单的方式是将所有公寓都连接到一台交换机,并为所有接口分配一个VLAN,比如VLAN 100.统一使用IP子网192.168.100.0/24。VLAN中的所有工作站共享该IP地址空间,并且它们之间可以直接通信;它们使用同一子网中的网关IP地址,比如192.168.100.254,来访问其他网络。然而,这样的网络有明显的安全性问题——独立公寓中的用户不可控也不能被信任。一个公寓住户的误操作,或者他使用了被感染的计算机,就可以对整个VLAN造成破坏。因此要求独立的公寓互相隔离,但仍继续使用之前的VLAN 100、相同的IP子网以及相同的默认网关。这可以通过创建一个新的二级隔离VLAN来实现,比如VLAN 199,将其与原始的VLAN 100相关联(使VLAN 100成为主VLAN),并将所有连接公寓的Access接口分配到隔离VLAN 199中。这样,独立的公寓之间将会相互隔离,但它们仍继续使用相同的IP地址空间和默认网关。外部世界将看不到任何区别。

然而生活并没有那么简单。有些用户可能在一段时间后找到工程师,要求同其他一些用户之间建立直接的可见性,因为他们希望共享文件、流媒体视频或玩网络游戏。可能会有许多相似的用户组希望他们之间能够建立相互的可见性,同时保持与其他用户的隔离。例如,考虑有3组独立的用户要求在楼内建立他们之间相互的连通性。显然,这些用户分别组成了3个团体,一个团体中的用户相互之间拥有完全的可见性,同时保持与其他团体以及与不属于任何团体的用户相互隔离。

能够满足这个需求的做法是创建3个二级团体VLAN,每个团体对应一个VLAN,并将每个团体中的成员分配到相同的团体VLAN中。在这个案例中,工程师可以为第一个组分配团体VLAN101,为第二个团体分配团体VLAN102,为第三个组分配团体VLAN103。二级团体VLAN101~103与主VLAN100相关联,共享IP地址空间和默认网关。所有其他的公寓仍属于隔离VLAN199,保持完全隔离。

二、MUX VLAN

概述

出现原因

MUX VLAN(Multiplex VLAN)提供了一种通过VLAN进行网络资源控制的机制。

例如,在企业网络中,企业员工和企业客户可以访问企业的服务器。对于企业来说,希望企业内部员工之间可以互相交流,而企业客户之间是隔离的,不能够互相访问。

为了实现所有用户都可访问企业服务器,可通过配置VLAN间通信实现。如果企业规模很大,拥有大量的用户,那么就要为不能互相访问的用户都分配VLAN,这不但需要耗费大量的VLAN ID,还增加了网络管理者的工作量同时也增加了维护量。

通过MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间互相交流,而企业客户之间是隔离的。

基本概念

MUX VLAN分为主VLAN和从VLAN,从VLAN又分为隔离型从VLAN和互通型从VLAN。

主VLAN(Principal VLAN):Principal port可以和MUX VLAN内的所有接口进行通信。

隔离型从VLAN(SeparateVLAN):Separate port只能和Principal port进行通信,和其他类型的接口实现完全隔离。

互通型从VLAN(Group VLAN):Group port可以和Principal port进行通信,在同一组内的接口也可互相通信,但不能和其他组接口或Separate port通信。

每个互通型VLAN和隔离型VLAN必须绑定一个主VLAN。

- 通信

+关注

关注

18文章

5831浏览量

135127 - VLAN

+关注

关注

1文章

260浏览量

35398 - 流媒体

+关注

关注

1文章

190浏览量

16620

原文标题:私有VLAN(cisco)和MUX VLAN(HUAWEI)

文章出处:【微信号:网络技术干货圈,微信公众号:网络技术干货圈】欢迎添加关注!文章转载请注明出处。

发布评论请先登录

相关推荐

请问如何实现VLAN?

VLAN技术原理

VLAN的TRUNK协议(VTP)

VLAN干道协议,VLAN干道协议是什么意思

vlan的划分方法有哪些_vlan技术详解

什么是VLAN,如何划分VLAN

SuperVLAN是什么,该怎么使用

VLANAggregation(VLAN聚合,也称SuperVLAN)

私有VLAN(cisco)和MUX VLAN(HUAWEI)

私有VLAN(cisco)和MUX VLAN(HUAWEI)

评论