以下内容整理自谈思AutoSec 8周年年会。

分享嘉宾:小米科技高级安全专家 尹小元

嘉宾简介:小米车联网安全专家,智能终端安全实验室负责车联网安全工作,10余年安全工作经验,多次参加GeekPwn和汽车安全比赛并荣获多项大奖。精通IOT、移动端和车联网安全。在车联网安全体系建设和漏洞挖掘上有着丰富的安全经验和深入的研究。

我的演讲主题是《Tbox-黑客手中的潘多拉魔盒》。对我们来说,Tbox就是一个黑盒,它的功能非常强大,如果通过黑客的手段把Tbox变成一个灰盒或者一个白盒的话,就会给我们带来很大风险,而且是一些可预测的风险,比如说远程控制等。

本次的主题演讲主要分为三部分,一是介绍Tbox的功能点和风险;二是结合实际案例分析Tbox所面临的一些威胁场景;三是从甲方和消费者的视角,来探讨问题的解决之道。

01 Tbox的功能点和风险

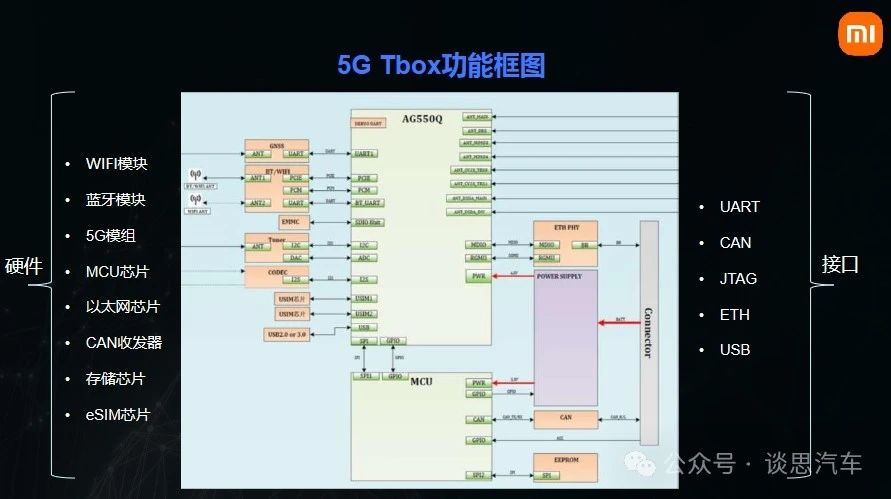

首先,大概介绍一下Tbox的功能。如图1所示,这是一个比较典型的Tbox硬件设备,外观上来看其实挺简单的,它主要会预留一些硬件的接纳口。概念上的话,Tbox就是一个通信盒子,它是一个远程的通信终端,可以启动远程通信及网络服务的一些功能。

从接口上看,它有UART、USB、JTAG、ETH、CAN等接口,这些接口提供了很好的调试作用,不过,这些接口从我们安全研究的角度来看,其实相当危险。

图1

图1

从模块上看,Tbox有4G、5G模块,以及蓝牙、以太网、GPS 等模块,在这些功能模块中,我们比较关心的是具有远程控制功能的一些模块,因为如果有这些远程控制功能存在问题的话,对我们来说是很好去利用的。有了这些功能,我们才会进一步去分析这些硬件设备。

Tbox大家都知道,但是不一定都拆过,我们团队在闲时对市面上比较流行的Tbox基本都拆了一遍。

如图2所示,最左边的是基础版Tbox,像这类Tbox的功能就比较简单,大多数就是消息推送或数据上报,还有一些会有告警信息的功能。一般来说,这些功能没有太大的安全风险,但是2020年发生过一个案例:上海某些汽车的Tbox信息系统里弹出了类似于“上海发生枪战”的消息,造成了一定的恐慌,其实这就是Tbox被黑后造成的。还有一些Tbox比较老,里面用的是SIM卡,把SIM卡插到手机上,就可以通到汽车的内网中。

图2

图2

图2中间的这个就是带有远控功能的Tbox,它做得还是比较复杂、比较大的,而且功能也比较强大,里面有不少业务功能。说实话,我们比较喜欢这种功能复杂、且带有各种远控功能的Tbox,因为功能越多,出错的可能性就越大。最右边这张图是我们研究过的30多家厂商的Tbox。

图3是Tbox的一个功能框图。从这个框架图来看,结构还是比较简单的,就是5G模组、MCU、接插件和一些外围接口组成。

图3

图3

这里主要从硬件和接口这两方面做一下分析。硬件方面,我们比较关注一些远程控制的模块,比如WiFi、蓝牙、耳机等。其中,我们对蓝牙研究得比较深,很多场合的蓝牙多少都会有一些问题,攻击者可以轻易地通过蓝牙漏洞进到车里,或者实行一些远程控车。接口方面,在调试或者分析控车的一些应用时,需要通过接口进到车里,所以它也是非常重要的一点。

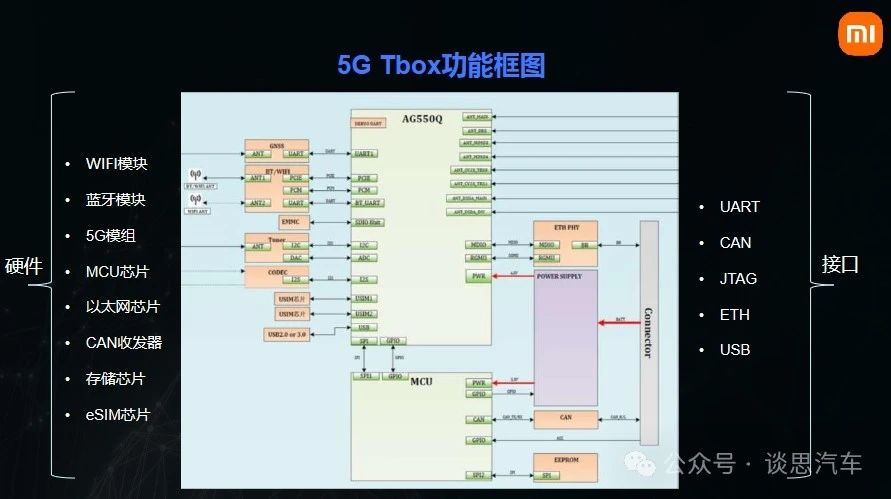

图4是基于时间轴梳理的一些云管端安全案例,从这些案例中,我们可以看到,不管是油车还是电车,都面临不少安全风险。

图4

图4

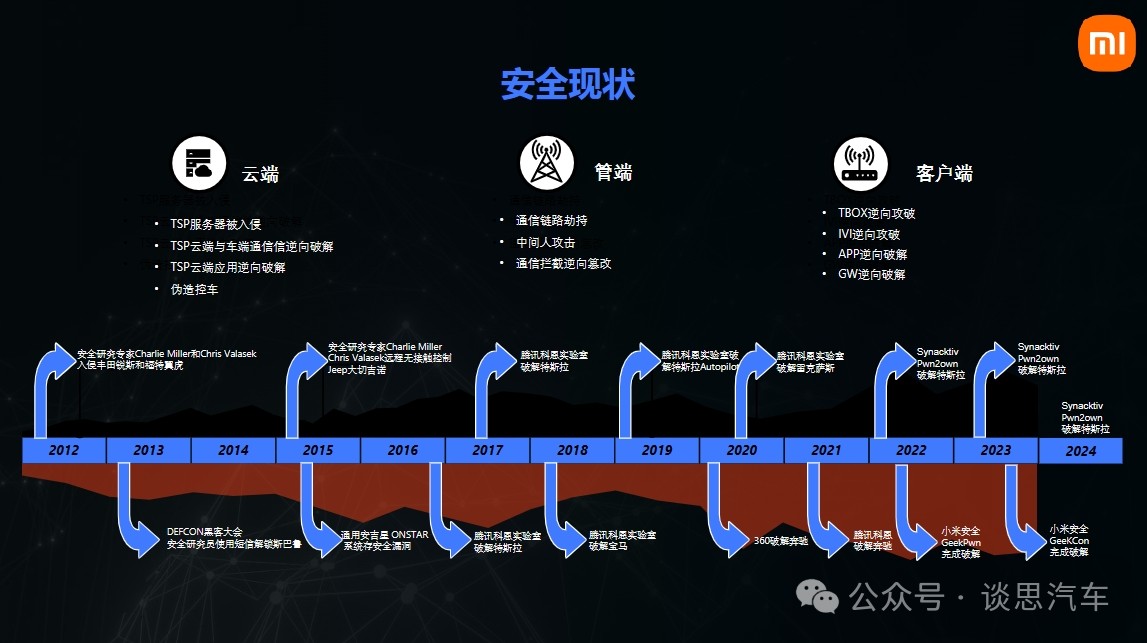

如图5所示,这是我们在某海鲜市场上买的Tbox案例。拿到这种硬件设备,我们首先会分析它的供电,看看怎么让它跑起来;然后再去研究它的激活方式,怎么把它的屏幕点亮;再就是通过调试口进到系统内部去,去分析一些控车的利用逻辑。有些调试口需要验证,所以我们要通过暗码来打通这个链路,才能进到系统内部去分析。

图5

图5

不管拿到什么样的Tbox,首先都是看看有没有控车的功能,没有控制功能的话,做再多的东西都是白费。其实我们之前也买过一些只有简单的数据上报或者信息推送功能的Tbox,这些对安全来说,是没什么价值的。

其次是看调试口,因为只有拿下那个调试口,才能进到系统里面,去分析哪些是控车应用,做一些工作的运行检查,从而减少我们很多时间。

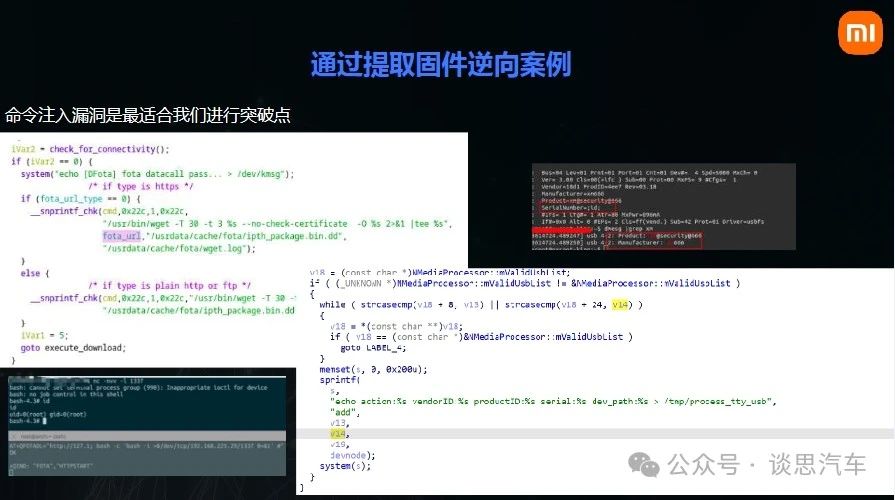

最后一点就是提固件。很多时候,调试口是封闭的,或者说没有预留调试口,我们就需要去把Tbox的UFS或者eMMC固件提取出来,再做进一步分析。如果固件有读写保护的话,可以用如故障注入等一些高级的应用方法来处理。

02 Tbox漏洞分析

介绍完Tbox,接下来就结合实际案例分析一下Tbox漏洞。

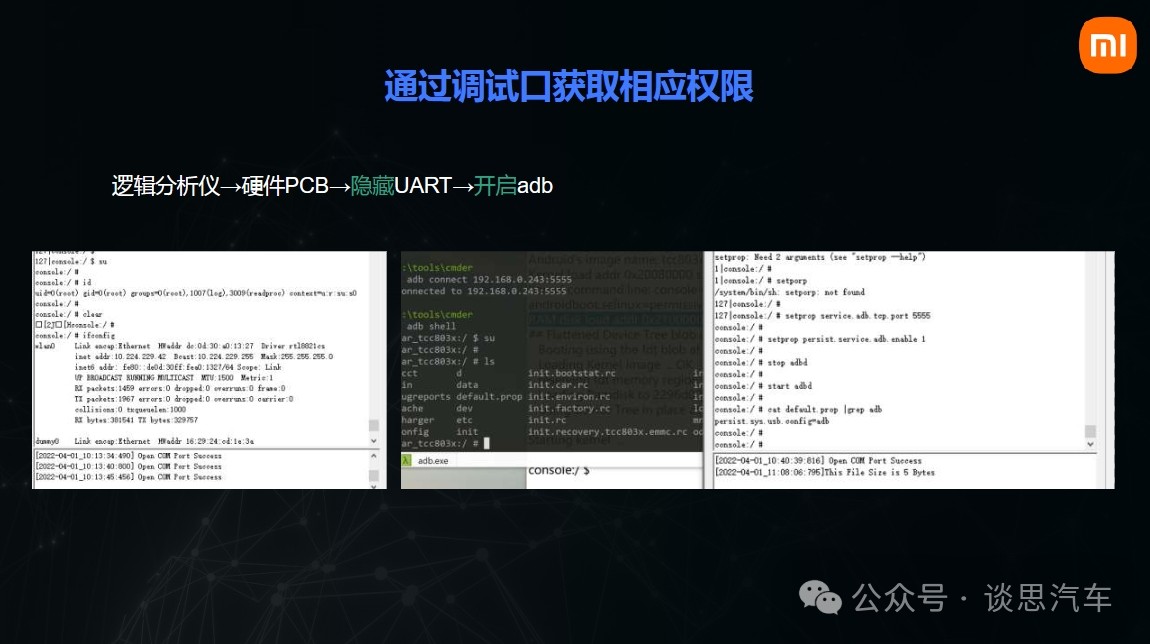

如案例1是通过逻辑分析仪找到了硬件PCB上隐藏的一个UART,通过这个UART我们可以去直接开启adb,打开调试模式。如下图所示,最左边是它的网卡信息,右边就是通过UART开启调试的方法。

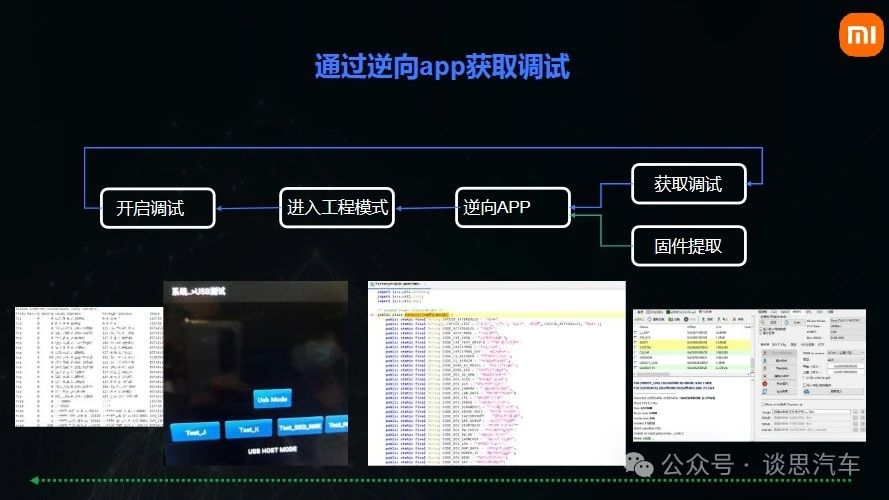

其他一些案例有:通过逆向app、逆向固件、复杂条件下的固件提取、提取固件逆向、逆向某证书等方式实现控车的案例,如:

03 安全建议

最后从厂商和消费者两个视角分别提一下个人安全建议。

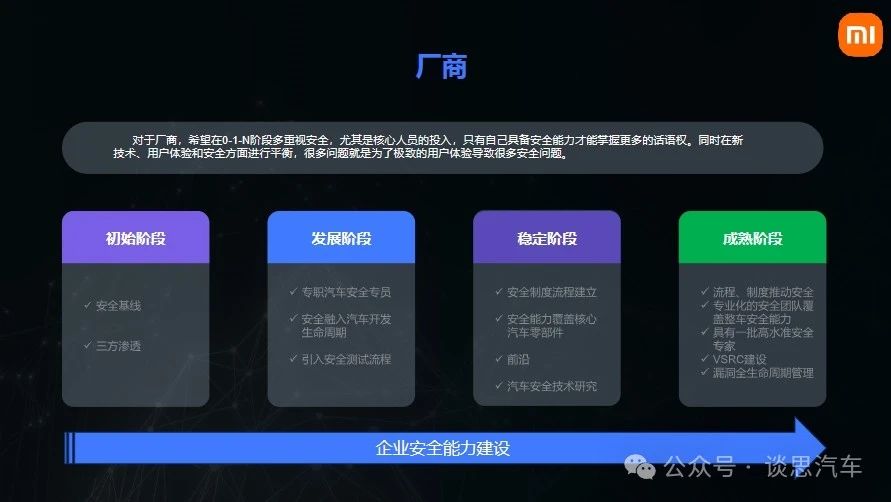

对于厂商,我希望厂商多重视安全人才的建设,特别是在0-1和1-N阶段,要注重核心人才的投入。企业的安全能力建设主要从下面四个维度介绍。

在初始阶段,最主要的是安全基线,打好基线就是做好基座,要做好方案的评审,有条件的话,还要做三方渗透;在发展阶段,要把安全介入到整个测试流程中去,包括开发人员也要把安全融入到开发过程中去;在稳定阶段,安全制度流程已经建立;到了成熟阶段,安全平台做得很好,渗透一类的操作可以通过平台去跑,安全人员只要看看日志以及平台的一些告警就可以了。

对于消费者而言,怎么来看自己购买的车是否安全。首先,建议买大厂的,这里要提一下,别看特斯拉是被报道过的破解最多的就以为它不安全,这是陷入了幸存者偏差的误区,从我个人角度来看,特斯拉的安全应该是所有车厂中做得最好的。

第二,在新势力和老牌车厂中如何选择?对新势力来说,它的优势在于安全投入相对较高,还是建议体验一下;从市场占有率的角度来说,占有率大的车厂,它有一定的存量市场,有持续的造血能力,它肯定在安全方面有一定投入,所以建议在大的厂商里去选择。

第三,你要是实在不放心,就买传统车,买那些没有TBOX和IVI等设备的老爷车;最后一点,就是国内的环境相对来说还是很好的,不像国外有很多的偷车或盗车的场景,国内的话,安全圈其实很小,特别是汽车安全圈,一般不会有大规模的漏洞泄露的情况。

尹小元的完整演讲PPT,可关注“谈思汽车”公众号,后台回复“小米尹小元”,获取PPT下载链接。

- THE END -

审核编辑 黄宇

-

车联网

+关注

关注

76文章

2577浏览量

91551 -

智能汽车

+关注

关注

30文章

2843浏览量

107242 -

小米

+关注

关注

70文章

14349浏览量

144071 -

TBOX

+关注

关注

0文章

17浏览量

8169

发布评论请先 登录

相关推荐

【北京】奇虎360诚聘车联网安全研究员

国产智能扫地机器人被曝存在安全漏洞,易隐私泄露

开发人员和嵌入式系统设计人员如何使用JWT关闭物联网设备的安全漏洞?

软件安全漏洞的静态检测技术

Linux发现更多安全漏洞LHA 与imlib受到波及

Intel发布补丁 修复vPro安全漏洞

曝欧司朗智能设备存在安全漏洞:数分钟内破解家庭WiFi密码

如何避免汽车软件安全漏洞?黑莓一招解决

基于硬件的MCU解决安全漏洞问题

如何降低网络安全漏洞被利用的风险

如何使用 IOTA 分析安全漏洞的连接尝试

小米科技高级安全专家:智能汽车Tbox安全漏洞分析

小米科技高级安全专家:智能汽车Tbox安全漏洞分析

评论