前思科首席执行官John T. Chambers表示:“有两种类型的公司:被黑客入侵的公司,以及那些不知道已经被黑客入侵的公司。”

勒索病毒无孔不入,94%遭受勒索软件攻击的组织表示攻击者在攻击期间试图破坏其备份。当生产系统和备份系统同时遭遇勒索攻击,传统的备份和恢复环境遭到破坏,企业又应如何用“洁净室”技术实现业务快速恢复?

上周,Commvault中国区技术总监董剑波做客选型宝直播间,带来破局的“洁净室”技术,帮助企业快速、简单地把洁净数据恢复到洁净环境。

Q:网络攻击加剧对备份和恢复有啥影响?

网络攻击的加剧,意味着我们需要:

网络恢复

网络恢复是相对于运营恢复、灾难恢复的分类。相比应对意外删除、意外数据损坏的运营恢复,以及应对自然灾害或中断时进行的站点恢复,网络恢复的主要目的是在网络事件后恢复受到恶意软件影响的数据和应用程序。

Q:为啥非得要洁净室恢复?

网络恢复的挑战在于将洁净的数据恢复到洁净的环境。

企业缺少隔离的环境用于网络事件发生后的安全恢复、分析和验证。

即使企业具备相应环境,由于传统网络恢复计划测试方法复杂,许多企业没有测试的能力,导致实际计划和就绪之间横亘着巨大的鸿沟,恢复就绪程度难以得到保障。

通过Commvault Cloud Air-Gap和洁净室恢复,企业可以简单、安全、快速地恢复干净的应用数据。

Q:云or本地,洁净室恢复咋落地?

目前,落地方案有两套:

基于云的洁净室恢复-应对出海场景

基于本地的洁净室恢复-应对本地恢复场景

基于云的洁净室恢复-应对出海场景

首先在生产站点做好第一份本地的数据拷贝,然后透过防火墙复制到Commvault的Air gap区,实现隔离的、经过验证的、安全的副本。

当生产端所有系统都被攻陷,企业可以把Commvault Cloud控制台恢复到云端,重建备份系统,然后恢复数据和业务。企业可以把应用程序直接恢复到云端,目前Commvault支持MS Azure,企业可以在MS Azure上自建一个洁净室,用于恢复。

这种恢复方式的重点在于,第一,数据备份到的是一个Air gap的隔离区,这是非常安全的一份数据。第二,在恢复数据时企业是从Air gap的隔离区里把数据恢复到云端,并且只在需要的时候拉起云的资源,帮企业节省了很多云端的资源占用。

基于本地的洁净室恢复-应对本地恢复场景

本地场景的前几步和出海场景类似,首先做一个本地的备份,Commvault还在此增加了一步,做一个Threat Scan,对备份内容进行扫描检测,确保备份数据的安全。在此之后,再打开防火墙,利用Air gap一体机等,做一个Air gap的拷贝。这个拷贝只是在复制期间通过单向防火墙去把数据获取过来,复制后网络关闭形成隔离副本。

在恢复时,如果CS已经被破坏,企业可以先把CS恢复到Commvault的洁净室一体机上,再将虚机、文件、数据库恢复到洁净室一体机上。

这相当于利用两个一体机的形态为企业提供了本地化的模式,该方案不依赖公有云技术,企业数据在本地的掌控中,但是企业需要预置资源,对应采购一些洁净室、Air gap的一体机。

-

软件

+关注

关注

69文章

4921浏览量

87391 -

网络

+关注

关注

14文章

7553浏览量

88726 -

数据恢复

+关注

关注

10文章

568浏览量

17432

原文标题:直播回顾 | 破局恢复困境,大咖解读“洁净室”技术

文章出处:【微信号:Commvault,微信公众号:Commvault】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

高精密洁净舱的动态洁净度监测与控制系统

使用0.5英寸晶圆的代工厂

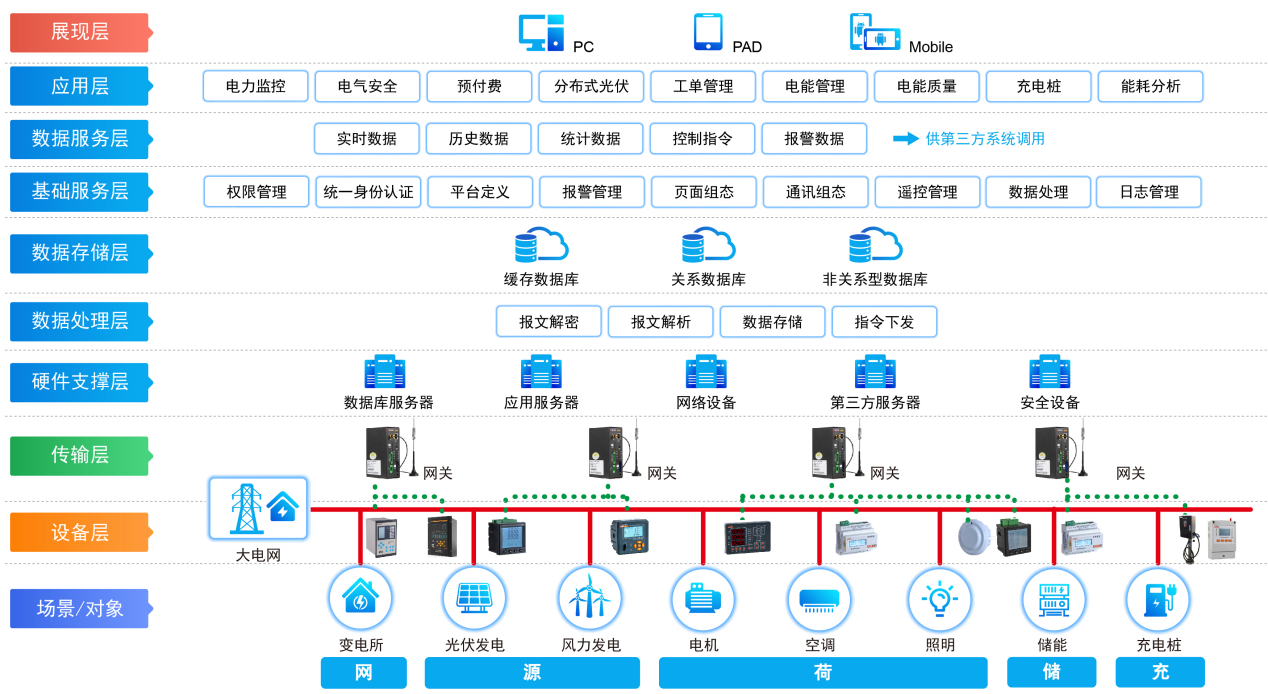

浅谈安科瑞EMS2.0能效管理平台在制药厂洁净室的电气设计与选型

洁净室如何保持洁净

Commvault Cloud洁净室恢复解决了企业哪些痛点

假如服务器的数据丢失,如何快速恢复丢失的数据?

美埃科技:国内市场占有率达30%,稳步进军海外医用空气净化市场

正源环境入驻企知道科创空间,为发展注入全新动力

芯片制造工艺:光学光刻-掩膜、光刻胶

如何用洁净室技术实现业务快速恢复

如何用洁净室技术实现业务快速恢复

评论