6月12日讯 2017年席卷全球的 WannaCry 和 ExPetr 勒索软件攻击令美国和欧洲的公共事业单位、制造商、电信公司和公共交通系统遭受重创,这让网络安全专家和网络犯罪分子充分认识到,运营技术(OT)系统比信息技术(IT)系统更易遭受攻击。

工业网络安全技术提供商 Indegy 首席技术官米勒·甘德尔斯曼撰文分析工业系统面临的网络威胁,并提出防范建议。

工业威胁形式多样化

2018年工业系统面临的最大威胁是勒索软件攻击,网络攻击者通常会加密关键数据,以此索要赎金。而勒索软件攻击不是工业控制系统面临的唯一网络风险,恐怖组织、国家和工业间谍都试图通过各种类型的攻击渗透运营技术(OT) 系统,企图通过数据牟利、窃取知识产权(例如制造蓝图或配方)、发起拒绝服务或破坏工厂。

在制造和工业环境中,网络攻击或意外中断等事件带来的影响令人担忧。例如,如果系统集成商使用过时、不准确的硬拷贝资产电子表格在错误的可编程逻辑控制器(PLC)上进行了预先计划的更改时,就会导致大型汽车制造商的生产线全线关闭超过24小时。

无论是系统出现意外故障还是恶意攻击者故意为之的攻击事件,都足以引起制造业的管理层高度重视,在做选择时慎重考虑,以保护系统运作免遭意外或未经授权的更改操作。

OT安全面临的挑战

针对运营技术(OT)领域的网络安全工作远远落后于信息技术(IT)领域,尽管企业正在努力追赶,但仍面临诸多挑战。

最大的挑战在于企业并不全面了解其需要保护的所有ICS 资产。如果没有自动化资产管理软件提供持续更新,企业的现有资产库可能会过时。

另一个挑战是,ICS 设备中不一定具有安全功能。许多 PLC、RTU、HMI、工程工作站、OPC 服务器等均未在设计时考虑安全性。此外,这些设备的设计者在规划设计时并未设想将其纳入物联网,这也源于数年前不曾有人预言最终会出现 IT-OT 融合的现象。因此,企业应当消除传统的“隔离”概念,并且要认识到安全漏洞的严重性以及漏洞带给 OT 环境前所未有的挑战。

另外一个棘手的挑战是,工业系统中,暂停运行成本高昂,因此无法通过停止生产或更新固件或修复漏洞来解决问题。OT 设备的维护必须事先规划好,可能需要花上数月时间让系统离线,以进行更新,提高设备的安全性。与此同时,企业必须维持现状或通过替代方案降低风险。

综上,填补 ICS 的网络安全缺口尤为重要。为此美国国家标准与技术研究院(NIST)发布了《改善关键基础设施网络安全框架》,为保护工业控制系统及其环境提供指导。

如何评估工业网络安全解决方案?

为了解决制造企业运营技术(OT)环境中的安全可见性和控制盲点问题,专门为此构建的技术正在萌芽。当评估工业网络安全解决方案时,企业可考虑以下重要功能:

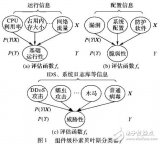

自动化资产发现与管理:有效的 ICS 安全策略要求组织确切了解其拥有的资产、配置和相关活动。这就需要借助自动化资产发现功能获得态势感知,全面了解资产并简化持续的资产管理过程。这项功能包括发现和报告闲置资产,不断更新资产详情,并通过大量信息跟踪所有变化以进行备份和恢复。

监控网络活动和检测异常/威胁:使用安全策略监控工业网络中的内部和外部设备通信和协议,以此检测安全威胁和异常情况。

验证控制器的完整性:通过网络或物理连接到设备的方法检测控制器的变化,例如配置更改,代码更改和固件下载,这对于防止故障、中断和/或物理损坏至关重要。

评估漏洞和管理风险:这涉及在所有控制设备上执行例程漏洞评估,以识别缺失的补丁和错误的配置,并对每台设备提供风险评分,以修复存在安全隐患的部分。

检测和响应事件:对在 ICS 网络中检测到的可疑活动和威胁生成实时警报,包括全面审查跟踪所有 ICS 活动,并保留控制器历史信息,以便进行备份和提供恢复支持。

组织机构应将这些功能与在其使用的 IT 安全技术集成,例如安全信息和事件管理(SIEM)软件。工业网络安全威胁不再只是“纸上谈兵”,亦不是危言耸听。工厂所有者和运营者应部署正确的技术,并全面了解并管理运营技术(OT)环境,以确保过程、设备和人员安全。

- plc

+关注

关注

4999文章

12858浏览量

458470 - 工业网络

+关注

关注

0文章

87浏览量

16285 - 工业系统

+关注

关注

0文章

63浏览量

16427

原文标题:工业系统网络安全之运营技术(OT)挑战

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先登录

相关推荐

网络安全隐患的分析

Microchip:车用32位单片机+功能安全和网络安全保护

设计电力企业网络安全解决方案

基于攻击模式识别的网络安全评估

网络安全态势评估方法

如何评估工业网络安全解决方案?

如何评估工业网络安全解决方案?

评论