作为“影子经纪人”从美国国家安全局(NSA)下辖方程式小组处窃取到的两款黑客工具之一,双脉冲星(DoublePulsar) 后门程序能够在各类 Windows 版本之上运行,但一直无法与 Windows Embedded 嵌入式操作系统顺利对接。

近日,网名为 Capt. Meelo 的安全研究人员发现,只要一行简单的代码就足以让这个后门在 Windows Embedded 设备上正常运行。

后门DoublePulsar

DoublePulsar 后门程序2017年4月正式公布,在短时间内就波及25个国家及地区。当时安恒研究院对全球开放SMB端口的主机进行探测分析发现,全球范围内检测发现被入侵植入DoublePulsar后门的主机94,613个,其中检测到美国被植入后门主机数量为58,072, 占全球数量的61%, 中国被植入后门主机数量为20,655,占全球数量的22%。

DoublePulsar 用于在已感染的系统上注入和运行恶意代码,是 NSA 用作监听使用的一种复杂的多架构 SMB(服务器消息块)后门程序,能够在受感染机器上很好地掩藏自身行迹。该后门在 NSA 的 FuzzBunch 软件(类似于 Rapid7 的 Metasploit 漏洞利用框架)中得到使用。

显然,会受到攻击影响的计算机系统是存在漏洞的Windows版本,因为这给攻击者提供了其 SMB 端口。一旦后门被植入,攻击者就就可以毫无阻碍的向目标机器植入dll 或者 shellcode,植入的任意程序或者代码将以系统最高权限运行,导致系统被完全控制。

此前:后门无法与Windows Embedded对接

网名为 Capt. Meelo 的安全研究人员表示,实际上 Windows Embedded 操作系统本身也容易受到 NSA 相关攻击活动的影响。

这名研究人员发现,Windows Embedded 确实极易受到攻击,但与漏洞利用相关的 Metasploit 模块在该平台上无法正常起效。而在尝试 FuzzBunch 之后,他证明了导致目标设备受到入侵的根源确实是“永恒之蓝”。尽管对“永恒之蓝”模块的利用获得成功,但 DoublePulsar 却始终无法成功安装。

这位研究人员继续对该植入物进行分析后发现,只要一行简单的代码就足以使其在 Windows Embedded 上顺利运行。

如何让该后门在Windows Embedded 上顺利运行?

后门 DoublePulsar 在设计层面会对目标计算机上的 Windows 版本进行检查,并在 Windows 7 或者其它迭代版本上获取安装路径。然而,这项检查在 Windows Embedded 当中无法实现,因此会生成一条错误信息。

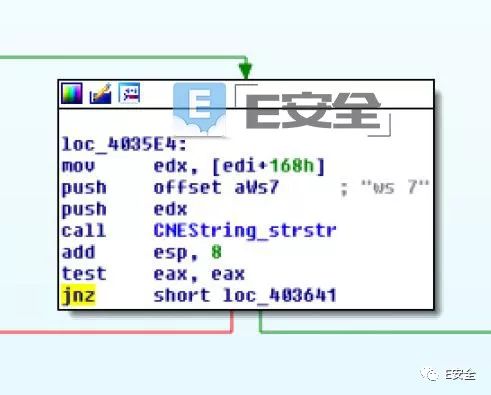

通过简单修改“Windows 7 OS Check”中的指令,这位研究人员得以强迫该植入物选用特定的安装路径。

研究人员 Capt·Meelo 解释称:

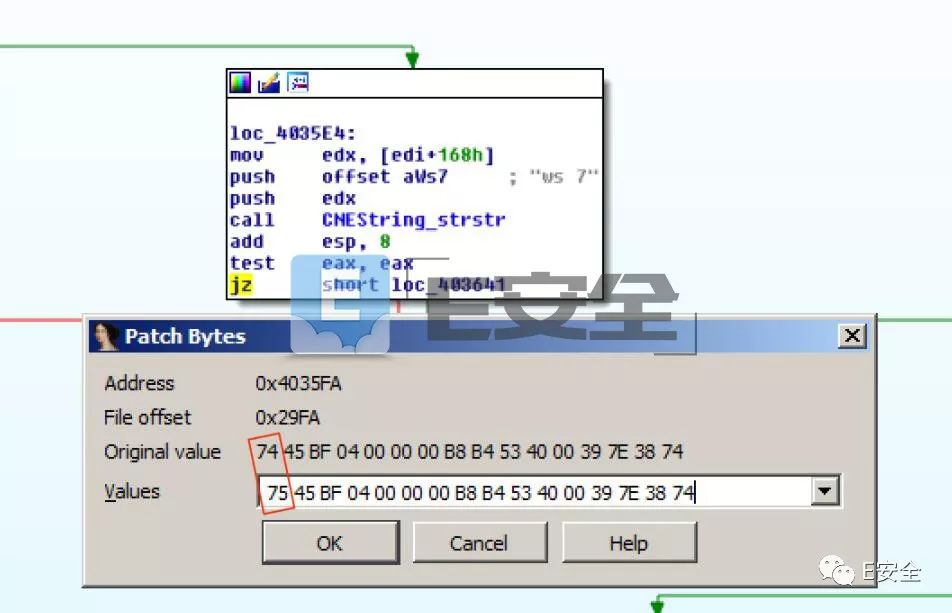

“为了完成上述目标,我采取的操作为编辑-》补丁程序-》变更字节。而后,我将其中的值74(JZ操作码)更改为75(JNZ操作码)。

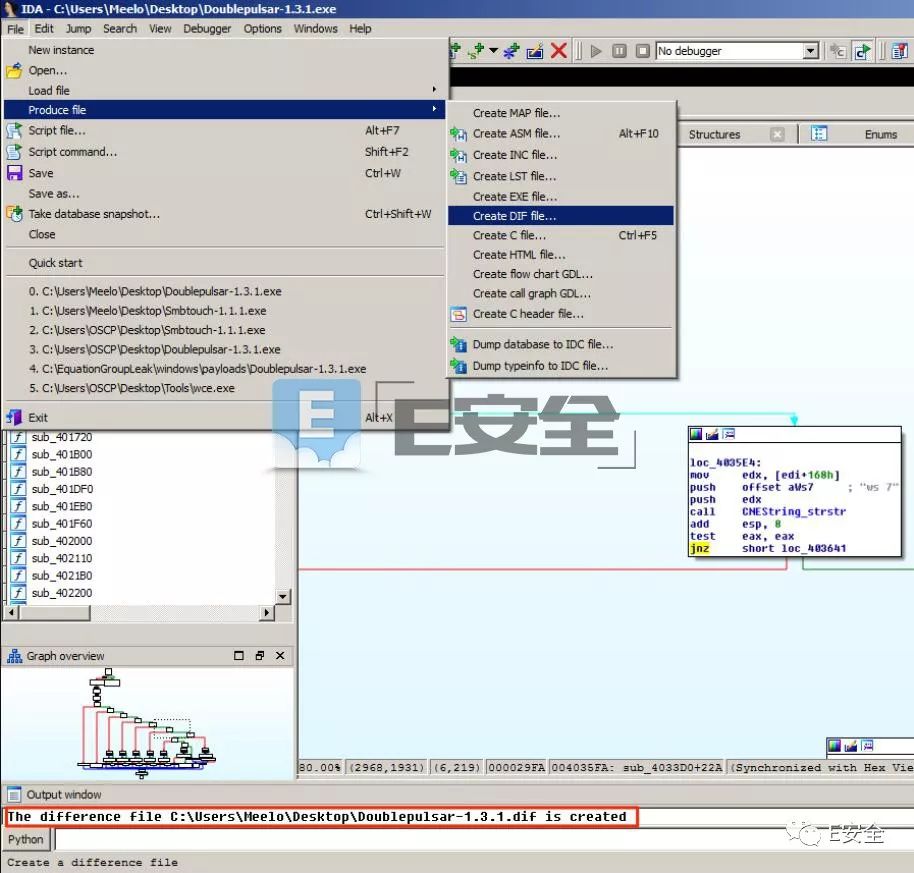

接下来,我通过文件-》生成文件-》创建 DIF 文件,创建出一个 DIF 文件。”

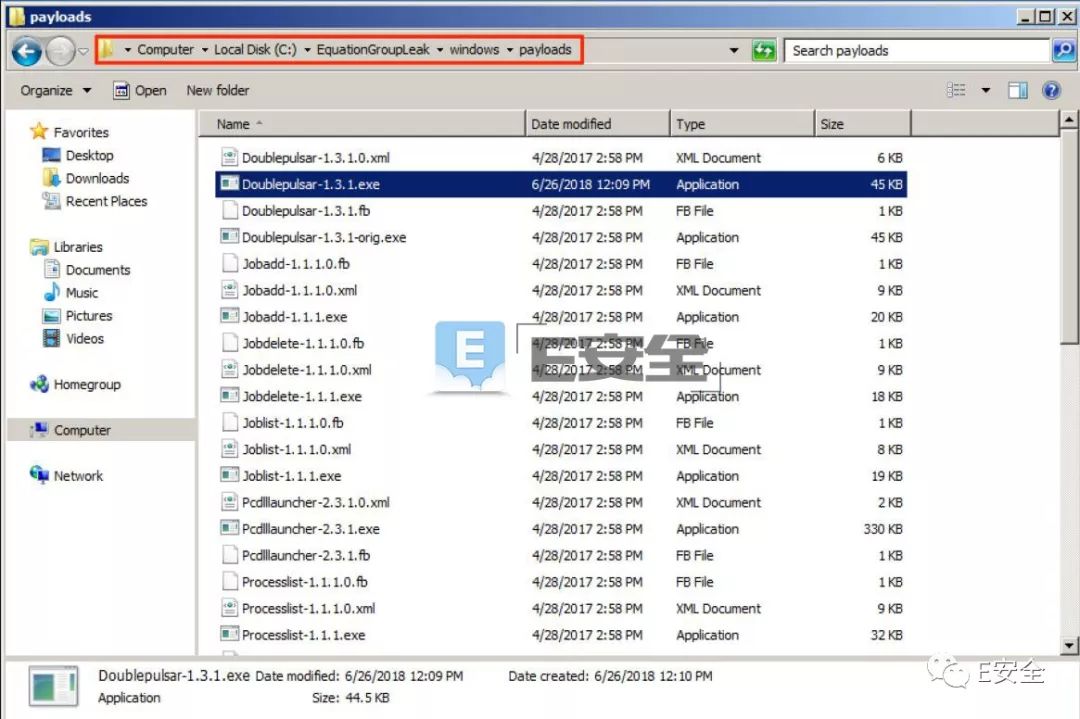

而利用一份来自网友兼安全爱好者 StalkR 提供的脚本,他随后修复了这个遭到修改的 .exe 文件,并将修改后的 Doublepulsar-1.3.1.exe 重新移动至其原始位置。

如此一来,由此生成的 DLL payload 将得以成功注入至目标主机当中。

-

嵌入式

+关注

关注

5082文章

19104浏览量

304779 -

操作系统

+关注

关注

37文章

6801浏览量

123280

原文标题:NSA网络武器DoublePulsar升级,Windows Embedded也沦陷了

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

如何在windows上emulate不同操作系统

gprsdemo在windows server系统上无法运行的解决办法

什么在windows上配置不好esp32c6的调试,debug模式运行不起来怎么解决?

让smartconfig在ESP-03上运行,在CWSMARTSTART不工作是哪里的问题?

让YUV2演示在FX3的内存上运行,启动数据流时却无法正常工作,应用程序会崩溃,为什么?

让sdk中的usb-uvc演示在CYUSB3014上运行,USB3.0没有响应的原因?

在运行Windows11的系统上安装KitProg编程器驱动程序时遇到的疑问求解

STM32L011在运行模式下,如何让功耗达到手册上的值?

成功让Windows 95运行“数千款软件”的诀窍

在MAC M1的虚拟机上运行ARM版的windows,ST-LINK的驱动为什么装不上?

请问在CX3上是否可以把embedded line删除?

如何让CYUSB在linux上闪存固件?

如何让Adafruit 320x240 IPS TFT显示屏在PSoC上运行?

在IAR Embedded Workbench中计算多个地址区间的Checksum

如何让后面DoublePulsar在Windows Embedded上顺利运行?

如何让后面DoublePulsar在Windows Embedded上顺利运行?

评论