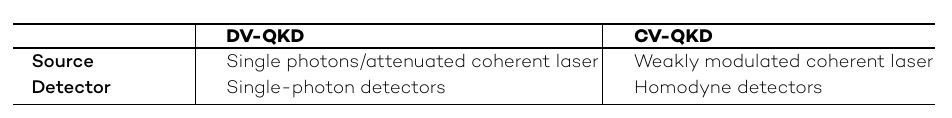

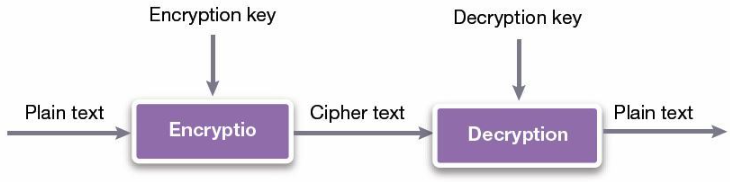

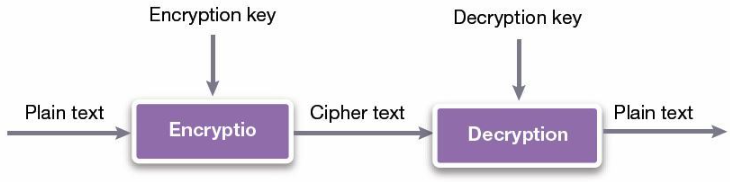

对称密码体制,又称为单密钥密码机制,其基本特征为加密密钥和解密密钥相同。

2024-01-04 11:25:11 493

493

Cerence语音克隆技术颠覆了传统车机语音预设声音的限制。如今,凭借这项Cerence的创新技术,人们可以快速轻松地克隆自己、家人或朋友的声音,为车载语音助理生成一整套音色一致的全息语音,来进行导航指示、读取信息及播报消息通知等操作。

2019-12-31 16:58:58 1435

1435 德赢Vwin官网

网报道(文/李弯弯)AI克隆技术主要指的是人工智能技术用于复制或克隆人类的行为、声音、形象等方面的技术。这种技术可以用于生成虚拟人物、虚拟角色、虚拟明星等,以及为其创建独特的语音、外观

2024-01-08 08:28:28 1282

1282

变FPGA核的情况下完成FROM升级。 AES密钥本身存储在专门的片上非挥发性Flash内存中,并不能被读取。这就使设计人员可保护其知识产权,将经AES加密的配置文件提供给代工厂商,只有与拥有正确密钥

2019-07-09 09:11:44

以上版本impact下载软件,选择加密属性,选择加密密方式是Bbram方式还是Efuse方式(Bbram方式需要fpga固定vbat管脚接有1.5v电池,为存放密钥的blockram提供电源,拆除电池则

2013-01-01 20:44:47

BF70X系列帮助文件中中提到BF70x的加密密钥的产生步骤,起初按照方法始终无法成功,现将成功版本进行一次分享步骤1:官网下载Python2.7.7版本并安装至相应的英文目录下;步骤2:将

2019-03-05 14:19:28

`GPS抗干扰接收技术研究_狄旻国防科技大学研究生论文`

2015-08-26 12:54:59

根据移动通信技术和市场的发展趋势,为提升公司在LTE 技术、产品、人才等方面的积累,保持公司在技术、产品和市场方面的竞争优势,进一步夯实公司未来发展的基础,公司拟使用超募资金1043.1万元投资实施《LTE 网络测试系统的基础技术研究》项目。那LTE网络测试系统的基础技术研究究竟有哪些可行性呢?

2019-08-07 08:09:38

分析大量不同的错误密文和正确密文的关系, 透过DFA分析方法推导出系统内使用的加密密钥后, 再解密密文, 便可得到明文数据。

因此AES加密攻击的防护重点是让软件可以知道AES加密运算过中有受到攻击

2023-08-25 08:23:41

速率)。MIMO技术对于传统的单天线系统来说,能够大大提高频谱利用率,使得系统能在有限的无线频带下传输更高速率的数据业务。目前,各国已开始或者计划进行新一代移动通信技术(后3G或者4G)的研究,争取在

2019-07-11 07:39:51

文件夹,输入加密密钥并选择是否启用回收站; 4.为加密文件夹设置访问权限,点击下一步; 5.确认设置后请点击创建; 备注:为了保证你的数据安全,在使用完毕后,请将加密共享文件夹卸载。6.勾选你要卸载

2019-09-24 11:00:15

Xilinx SRAM型FPGA抗辐射设计技术研究 (1)

2012-08-17 08:57:49

求各位大神给一些有关隐写盲检测技术研究的语言相关性的指导和matlab的程序跪求感激不尽

2012-11-24 13:24:37

法,是美国联邦***采用的一种区块加密标准。这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。经过五年的甄选流程,高级加密标准由美国国家标准与技术研究院 (NIST)于2001年11月26

2012-06-12 23:12:59

记录,同时也能提供网络使用情况的统计数据。当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。2.3数据加密技术 数据加密能防止入侵者查看、篡改机密的数据文件,使入侵者

2011-02-26 16:56:29

了巨大的损失。加密和密钥管理加密根本不是一项新技术,但在过去,加密的数据存储在服务器上,而服务器摆放在公司内部,公司直接控制着它们。由于如今许多流行的业务应用程序托管在云端,企业主管们要么需要依赖合同条文

2018-11-06 14:54:09

芯片AES加密密钥生成工具前言:嵌入式单片机开发,为了防止别人将芯片内的代码读取出来通过反编译手段拿到源码,常用的手段是对芯片和烧录文件进行加密。大部分的芯片厂商都会提供一个加密烧录和配置文件的工具

2022-02-14 06:43:51

技术可以为您提供帮助。PUF电路依靠基本MOSFET器件的自然发生的随机模拟特性来产生加密密钥。由于密钥仅在需要时才生成,并且不会存储在芯片上的任何位置,因此攻击者无法窃取任何东西。如果攻击者试图探测或

2020-09-28 19:21:56

)进行攻击挟持和操作。 KNOB漏洞允许攻击者对两个目标设备进行欺骗使其同意将加密密钥的熵值设定为1 字节,这样就可以很容易地对协商的加密密钥进行暴力破解。我们总结一下KNOB攻击的必要条件:1、两个

2020-04-03 16:05:11

光伏核心技术:太阳能LED照明之高效驱动技术研究 [/hide]

2009-10-19 15:21:41

关于虚拟现实中立体显示技术研究知识点看完你就懂了

2021-06-03 06:00:25

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

单片机串行接口技术研究

2012-08-17 23:03:31

噪声环境下的语音识别技术研究

2012-08-20 12:57:55

级防护技术,深入研究与分析在FPGA平台上实现针对DPA攻击的电路级防护技术。1 FPGA上的电路防护技术1.1 FPGA的底层结构FPGA的简化结构如图1所示。FPGA内部最主要的、设计工程中最

2018-10-18 16:29:45

基于FPGA的交织编码技术研究及实现中文期刊文章作 者:杨鸿勋 张林作者机构:[1]贵州航天电子科技有限公司,贵州贵阳550009出 版 物:《科技资讯》 (科技资讯)年 卷 期:2017年 第

2018-05-11 14:09:54

算法,兼容美国国家标准与技术研究院(NIST)发布的高级加密标准(AES)。AES IP处理128-bit分组数据,并且密钥长度可编程:128,192和256-bit。 内核特性:1.使用AES

2018-11-15 09:28:49

可能的情况,攻击者设法获取了用来保证两个设备间通信的加密密钥,然后即可窃听这两个设备间互相发送的消息。而且,攻击者还可以冒充其中的某个设备插入错误的信息。朗讯公司认为,避免这一问题的一个方法是用户采用

2019-07-09 07:13:44

。 Rijndael算法是美国国家标准和技术研究所(NIST)推荐的高级数据加密标准(Advanced Encryption Standard)[2],是一种分组密码算法,可以根据加密等级的不同采用128

2011-10-14 12:45:21

基于Matlab智能天线仿真技术研究

2018-05-11 14:55:54

基于ZigBee的短距离通信技术研究欢迎研究ZigBee的朋友和我交流。。。

2012-08-11 18:55:45

基于单片机的步进电动机技术研究

2012-06-20 14:37:19

毕设题目: 基于物联网技术的室内无线定位技术研究 ,可以用无线传感器网络定位来做么?

2016-05-18 22:35:13

适用,因为错误密钥解密得到的比特流可能导致FPGA功能失常,甚至毁坏[8]。为克服这一问题,本文设计了一种基于DPA攻击相关系数极性的检验方法。4 结论本文针对加密配置的FPGA克隆技术进行了研究,引入

2017-05-15 14:42:20

你好,我尝试使用Impact和平台线USB II将aes加密密钥放入Spartan 6 EFUSE寄存器。前4个字节配置成功,但其余全部保持为零。我现在无法在设备中配置其余的密钥,因为单独的论坛帖子

2019-07-25 10:37:52

为了克服传统DES加密算法流水线的FPGA实现的子密钥需先后串级计算,密钥不能动态刷新的缺点,提出一种新的加密算法,提高DES FPGA实现系统的处理速度,增加系统的密钥动态刷新功能,提高系统的可重用性。

2021-04-30 06:29:47

也是轻而易举的事情。 尝试了简单的攻击手段后,如果没有达到目的的话,攻击者还会采取更为诡异的手段。从简单的时序和功率分析中观察加密操作的时序和功率消耗。对于设计不理想的加密过程可能会在处理密钥1时比

2011-08-11 14:27:27

对称加密算法也叫私钥加密算法,其特征是收信方和发信方使用相同的密钥,即加密密钥和解密密钥是相同或等价的。非对称加密算法也叫公钥加密算法。其特征是收信方和发信方使用的密钥互不相同,而且几乎不可能从加密密钥

2021-07-22 07:09:04

怎么实现嵌入式WiFi技术研究与通信设计?

2021-05-28 07:01:59

好失望啊,没人回应。再放个岗位吧,要有遥感技术的博士都可找我岗位:卫星数据预处理研究工程师岗位介绍:1、负责卫星地面预处理关键技术研究;2、负责卫星地面预处理系统设计;3、负责预处理系统的持续优化

2014-03-18 16:03:22

求一个基于labview的高精度DAC测试技术研究的研究,及如何在labview中模拟DAC8580,谢谢

2013-05-11 09:17:59

激光偏角测量技术研究.pdf

2012-07-20 23:14:23

物联网环境下的云存储安全技术研究,不看肯定后悔

2021-05-19 06:15:56

物质特征加密技术的原理是在标签的制造过程中,提取每个商品(或票据)标签材料本身隐性纤维的分布特征信息,结合商品的相关信息以及制造商独自拥有的加密密钥(私钥),采用高强度加密算法与算法芯片,进行密码运算,生成与其惟一对应的“密文”(该密文相当于该标签的数字身份证)存放于标签中,形成独一无二的标签。

2019-10-08 14:29:29

电压型逆变器高压串联谐振技术研究

2012-08-20 16:18:34

硬加密是指要保护的软件与硬件加密锁绑定,一些重要信息,如加密密钥、敏感数据、授权文件、自定义算法等都存储在加密锁中。加密锁从CPU类型来说分两种,一种使用单片机作CPU,另一种智能卡芯片作CPU。

2019-10-28 09:10:58

如此。每个芯片都设计为允许安全个性化,因此第三方可以构建包含 OEM 密钥的器件,但不能访问这些密钥。256 位密钥长度的 SHA-256 哈希算法可以彻底防止攻击。芯片解密是指从已经被加密了的芯片里

2013-12-27 14:25:36

计算机USB 接口技术研究

2012-08-16 19:50:23

大家好!我用的是PIC32MZ2048EFM144。我需要安全地存储加密密钥。我知道这个PIC有一个密码引擎,但是显然,它不像PIC24密码引擎,它不存储密钥。你能告诉我如何安全地存储加密密钥

2019-06-13 08:24:29

国家标准与技术研究院(NIST)于2001年11月26日发布于FIPS PUB 197,并在2002年5月26日成为有效的标准。2006年,高级加密标准已然成为对称密钥加密中最流行的算法之一

2016-08-12 11:58:43

国家标准与技术研究院(NIST)于2001年11月26日发布于FIPS PUB 197,并在2002年5月26日成为有效的标准。2006年,高级加密标准已然成为对称密钥加密中最流行的算法之一

2016-07-09 17:24:33

加密算法是应用较早的加密算法,技术成熟。在对称加密算法中,数据发信方将明文(原始数据)和加密密钥一起经过特殊加密算法处理后,使其变成复杂的加密密文发送出去。在对称加密算法中,使用的密钥只有一个,发...

2021-12-21 07:04:36

此资料是:面向新兴三维视频应用的技术研究与开发,希望对大家有所帮助

2012-07-31 21:19:38

高速公路GPS车辆动态监控技术研究本文结合吉林省科技发展计划项目“吉林省高速公路路网指挥调度系统数字平台开发”,针对吉林省高速公路运营过程中存在的问题,通过对国内外车辆监控系统发展的研究,提出

2009-04-16 13:47:49

定时攻击是指攻击者试图通过分析执行加密算法所需要的时间,从而对加密系统进行的破解攻击。本文从定时攻击的概念及原理出发,继而以模幂运算作为加密算法为例,模拟了对

2009-08-13 14:27:16 12

12 什么是克隆技术

1997年2月22日,英国罗斯林研究所的科学家维尔穆特等人宣布用体细胞克隆绵羊获得成功,在世界上引起巨大震动。一时间,克隆绵羊“多利”成为动物界最

2009-04-10 12:26:49 6520

6520 一种密钥可配置的DES加密算法的FPGA

摘 要: 在传统的DES加密算法的基础上,提出一种对密钥实行动态管理的硬件设计方案,给出了其FPGA实现方法。通过对DES加密

2009-09-19 09:14:05 949

949

什么是私有密钥密码技术

私有密钥(Symmetric Key),又叫对称密钥。密钥加密算法采用同一把密钥进行加密和解密。它的优点是加密和解

2010-03-20 15:47:01 5053

5053 什么是秘密密钥密码技术

秘密密钥加密使用一个密钥,即秘密密钥,既进行加密又进行解密消息,这也称为对称加密。“私钥”一词

2010-03-20 15:50:11 2858

2858 密钥加密方法大全

密钥加密技术用于加密和解密数据。密钥是与加密算法一起用于加密某些输入(称为明文)的值。输出称为密文。密

2010-03-20 15:54:54 2895

2895 差分功耗分析是破解AES密码算法最为有效的一种攻击技术,为了防范这种攻击技术本文基于FPGA搭建实验平台实现了对AES加密算法的DPA攻击,在此基础上通过掩码技术对AES加密算法进行优

2011-12-05 14:14:31 52

52 恩智浦半导体(NXP Semiconductors)今天宣布其为第一个能够为市场带来整合了Intrinsic-ID公司的物理不可克隆技术智能卡和嵌入式安全芯片的公司

2013-02-27 15:23:48 3911

3911 反熔丝型FPGA单粒子效应及加固技术研究.

2016-01-04 17:03:55 11

11 一种密钥可配置的DES加密算法的FPGA实现

2016-05-11 11:30:19 11

11 超混沌图像加密,明文攻击,密钥流,加密算法,安全性。

2016-05-17 09:49:51 7

7 抄板软件抄板也叫克隆或仿制,是对设计出来的PCB板进行反向技术研究

2016-06-21 17:26:02 0

0 基于时序路径的FPGA时序分析技术研究_周珊

2017-01-03 17:41:58 2

2 、拥有和存储加密密钥,同时安全分享数据,可以完全控制器密钥。凭借这一解决方案,企业可将数据保护政策和业务流程轻松对齐,不会牺牲数据的完整性和安全性。

2017-03-23 10:12:31 2120

2120 克隆技术,经历了三个发展时期:第一个时期是微生物克隆,即用一个细菌很快复制出成千上万个和它一模一样的细菌,而变成一个细菌群;第二个时期是生物技术克隆,比如用遗传基因――DNA克隆;第三个时期是动物克隆,即由一个细胞克隆成一个动物。克隆绵羊“多莉”由一头母羊的体细胞克隆而来,使用的便是动物克隆技术

2017-08-12 15:44:57 10764

10764 针对分布式网络群组密钥更新中非更新成员参与共享密钥计算增加交互延时问题,提出一种自主密钥更新模型,通过DH协议和多项式设计一种自主群组密钥管理方案,具有单加密密钥多解密密钥加密解密性质。更新过程

2017-12-05 09:17:10 0

0 RSA公开密钥密码体制。所谓的公开密钥密码体制就是使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。在公开密钥密码体制中,加密密钥(即公开密钥)PK

2017-12-10 09:20:15 18804

18804 方将信息加密成IBBE密文,一次性发送给多个接收方,其中任一接收方又可以授权给代理者一个多条件型的重加密密钥,代理者利用该多条件型重加密密钥,能将符合多个条件的原始密文重加密成一个新的接收方可以解密的IBE密文。该方案实现了

2017-12-12 11:25:20 0

0 对双随机相位编码系统进行了改进,提出了一种基于双混沌系统的光学单通道视频加密的方法。该方法在降低系统复杂度的同时,提高了加密效率,增强了系统的抗攻击能力和安全性能。对加密技术的仿真结果表明,该加密技术

2018-01-16 11:10:45 0

0 针对不同种子密钥长度的RC4算法的明文恢复问题,提出了对经过不同种子密钥长度(8字节、16字节、22字节)的RC4算法加密的明文的明文恢复攻击。首先利用统计算法在232个不同种子密钥的条件下统计

2018-03-29 11:18:50 0

0 公钥密码体制的基本思想是:密钥分为加密密钥E,解密密钥D和公钥M。加密密钥E和公钥M可以公开,D不能公开。加密时采用以E,M为参数的函数f1(E,M)进行加密,解密时采用以D,M为参数的函数f2(D,M)进行解密。

2018-09-14 09:09:00 3227

3227

逆向工程研究员纳撒尼尔·苏西(Nathaniel Suchy)发现,SignalDesktop应用程序明文储存消息解密密钥,将密钥暴露于黑客攻击之下。

2018-10-28 09:28:24 3539

3539

对称算法使用一个密钥,给定一个明文和一个密钥,加密产生密文,其长度和明文大致相同,解密时,使用读密钥与加密密钥相同。

2019-05-24 11:23:20 23644

23644

赛灵思的最新 PUF IP 由 Verayo 提供,能生成独特的器件“指纹码”,也就是只有器件自己知道的具有强大加密功能的密钥加密密钥(KEK)。PUF 利用 CMOS 制造工艺变量优势(诸如阈值电压、氧化物厚度、金属外形、电阻和电容等)来实现器件的独特性。

2019-07-30 09:22:18 2457

2457 加密通信虽然是安全的重要因素,但还不够。有许多方法可以破坏此类通信,包括中间人攻击,在处理活动期间对辐射发射进行远程电磁监控以推断加密密钥,拦截或读取以明文形式存储或传输的密钥,对产品设计进行逆向工程以提取密钥,以及在合同制造站点克隆设备以复制设备及其密钥。

2019-08-08 15:28:05 1800

1800 当前密码学中的加密解密方式主要能分成两类,分别是对称加密和非对称加密。这两个加密体系的构成都是一样的,都包括:加解密算法、加密密钥、解密密钥。

2019-11-29 11:36:23 2148

2148 北京时间12月3日消息(艾斯 余予)IBM研究人员表示,他们已经解锁了使数据免受量子计算攻击的安全密钥,并且现在已经为IBM Cloud中的密钥管理和应用程序交易提供了量子安全加密支持。

2020-12-04 10:30:51 1583

1583 如今的应用程序都运行在加密技术之上,而在云平台中运行应用程序,需要SSH密钥来访问虚拟机,并采用API密钥来与外部服务交互,以及Web服务器的X.509v3证书。组织需要验证Web服务的安全客户端证书、加密存储数据的加密密钥,以及中间或后端数据存储的密码。

2020-12-28 11:58:16 2002

2002 Silicon Labs通过PUF来创建密钥加密密钥(KEK),用于封装(加密)系统中的其他密钥,并将它们存储在内部或外部存储器中。“因为这个KEK只用于访问包装密钥,它的使用时间是有限的,这反过来限制了它暴露于许多类型的攻击。

2021-01-04 14:42:26 1611

1611 解决无线传感器网络(WSN)安全通信问题的前提条件是轻量级的认证与密钥分配,但由于传感器节点的计算、存储和通信资源有限,传统基于公钥基础设施的认证与密钥分配机制并不适用。为此,提出基于物理不可克隆

2021-03-24 13:59:22 2

2 分量,以攻击出全部密钥。在FPGA上实现AES硬件电路并进行实验,结果表明,在20万条全随机明文曲线中,该方法恢复出了全部密钥,相比DPA攻击方法,其正确密钥与错误密钥间的区分度更大。

2021-05-11 10:59:35 6

6 从保障内容安全的角度出发,量子密钥能够实现无条件安全的保密通信,将其用于密码应用程序,可以极大程度地提高程序的安全性。结合目前量子密钥实际应用较少的现状,介绍保障内容安全的加密方式,同时对比分析量子

2021-06-07 14:46:46 16

16 芯片AES加密密钥生成工具前言:嵌入式单片机开发,为了防止别人将芯片内的代码读取出来通过反编译手段拿到源码,常用的手段是对芯片和烧录文件进行加密。大部分的芯片厂商都会提供一个加密烧录和配置文件的工具

2021-12-09 14:36:07 6

6 加密的强度在很大程度上取决于加密密钥的质量。QuintessenceLabs 是一家使用量子物理学构建更强大的数据安全工具的澳大利亚网络安全公司,它开发了一个 qStream 量子随机数生成器 (QRNG),它提供具有全熵的加密密钥,这意味着它们是真正随机的。

2022-07-26 16:35:31 1008

1008

可用于过滤掉感兴趣的消息。这些可能都使用相同的加密密钥,但在组织良好的加密系统中,加密密钥将经常更改,从而限制了任何安全故障的规模。

2022-10-20 10:29:27 402

402 密钥,一般泛指生产、生活所应用到的各种加密技术,加密密钥的安全性对其保护的数据的机密性至关重要。

2023-05-20 11:28:59 469

469 在对称密钥类别中,发送方和接收方都知道加密密钥和解密密钥,或者在发射机和接收机之间共享通用加密密钥,而解密密钥相同或易于从加密密钥计算。这种类型的加密技术的一个常见示例是 AES,它也用于 HDCP2.2 中用于加密视听内容。

2023-05-29 09:37:37 1173

1173

随着世界变得更加加密,数据包仍然是数据泄露调查的关键,所以我们现在需要用新的方式来查看数据包元数据而不是实际数据包内容。使用解密密钥、中间盒或端点进行中断和检查会带来性能和隐私挑战。但是,数据包仍然

2023-02-15 11:42:15 670

670

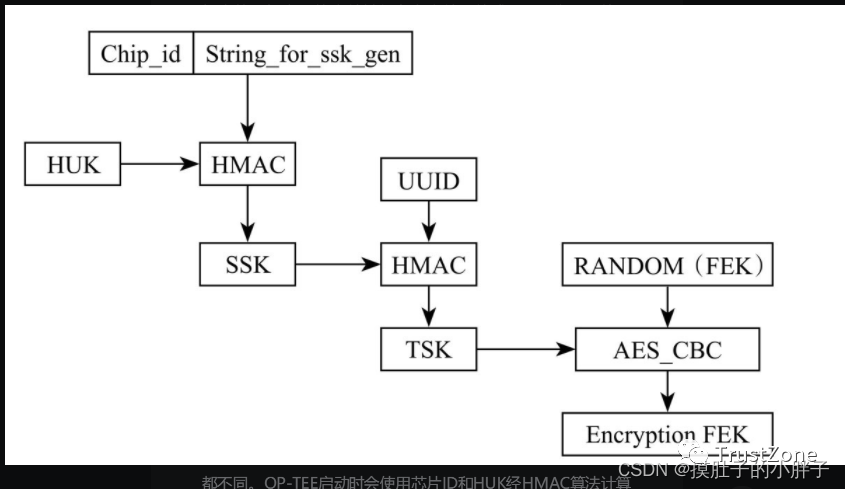

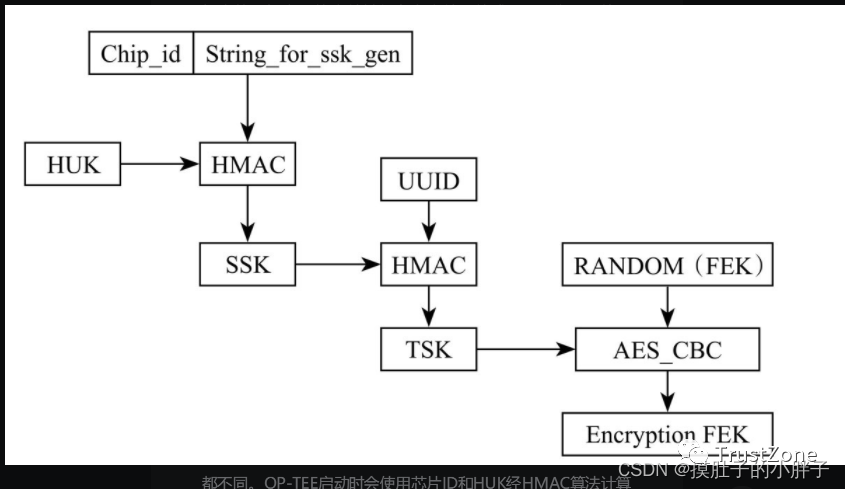

数据。 文件加密密钥 文件加密密钥(File Encryption Key, FEK)是安全存储功能用于对数据进行加密时使用的AES密钥,该密钥在生成文件时会 使用PRNG算法随机产生 ,产

2023-11-21 11:43:47 317

317

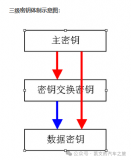

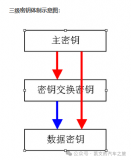

主密钥用于加密密钥交换密钥和数据密钥作本地存储。

2024-01-24 10:05:11 181

181

德赢Vwin官网

App

德赢Vwin官网

App

评论