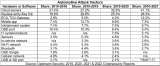

网络控制系统可能会受到不同类型的网络攻击威胁[10-12],主要包括拒绝服务(denial of service, DoS)攻击[7]、欺骗攻击[8]、干扰攻击[9]等。文献[10]研究了一类对抗性攻击下网络物理系统的安全评估与控制问题,且控制信号在被发送到执行器的过程中可被攻击者恶意篡改。

2024-03-01 11:00:09 88

88

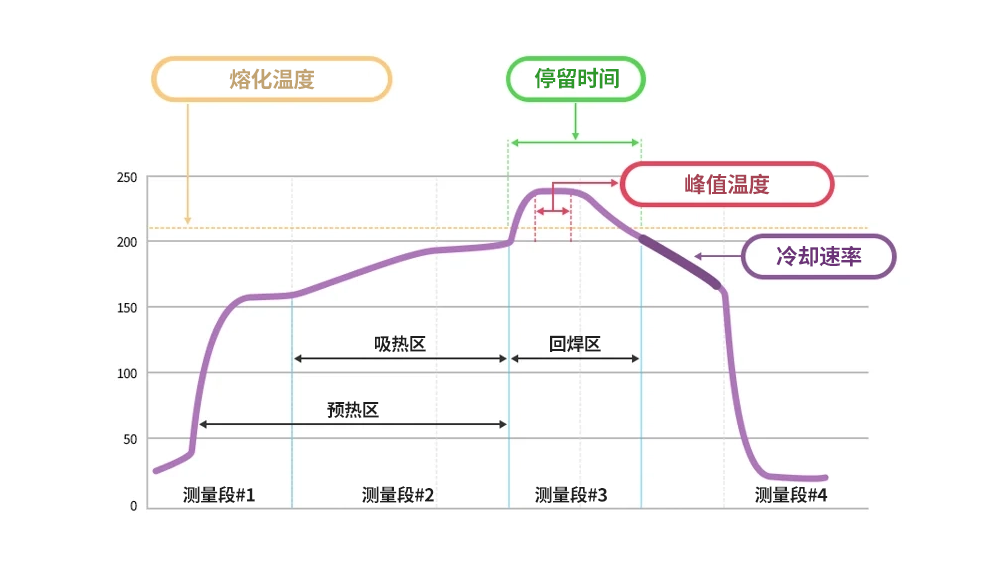

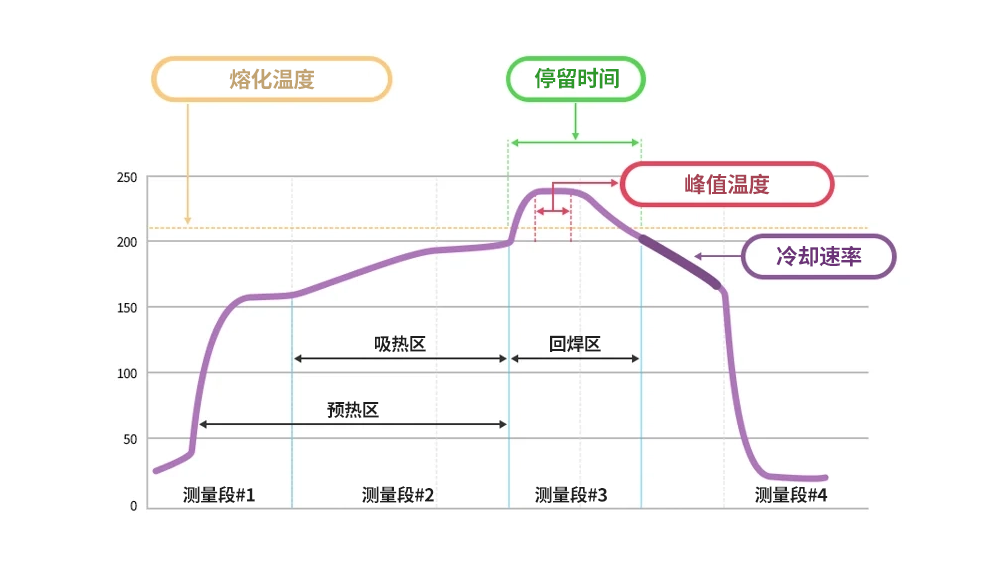

一站式PCBA智造厂家今天为大家讲讲SMT电子组装有哪些生产步骤和方法?SMT电子组装生产步骤和方法。随着科技的飞速发展,SMT电子组装在现代电子制造业中已经成为了一项不可缺少的技术。但是,对于

2024-02-27 09:27:36 137

137 示波器是一种广泛应用于电子测量的仪器,它用于显示电压波形、频率、相位等电信号的特性。下面将详细介绍示波器的使用方法步骤以及直流耦合和交流耦合的区别。 一、示波器的使用方法步骤 连接电源和信号源:首先

2024-02-04 13:36:02 401

401 经纬仪是一种测量角度的仪器,通常用于测量地球上的地理位置、地理方位和导航。它有着广泛的应用,包括在航海、地理勘测、建筑测量、地震研究等领域。下面是经纬仪的使用方法和步骤以及其主要应用。 一、经纬仪

2024-02-03 15:00:28 433

433 万用表是电子工程中常用的测量仪器,广泛应用于电路测试、电阻测量、电流测量等方面。下面将详细介绍万用表的使用方法步骤以及万用表的hFE功能使用方法。 万用表使用方法步骤: 准备工作:首先确保万用表

2024-01-31 13:37:38 344

344 今天我们来聊一聊PLC武器化探秘:邪恶PLC攻击技术的六个关键步骤详解。

2024-01-23 11:20:53 551

551

随着互联网的普及,越来越多的企业开始依赖互联网来开展业务。然而,网络带来的便利也伴随 着风险,网络攻击已成为企业面临的一大挑战。为了保护其网站免受黑客攻击,许多企业开始选 择国内高防服务器租赁

2024-01-18 14:20:38 217

217 万用表是一种能够测量电压的便携式仪器。它是电子工程师、科学家以及爱好者们在实验室和日常生活中常用的工具之一。下面将详细介绍使用万用表测电压的方法步骤,以及测电压时所选用的档位。 方法步骤如下: 1.

2024-01-18 09:40:30 865

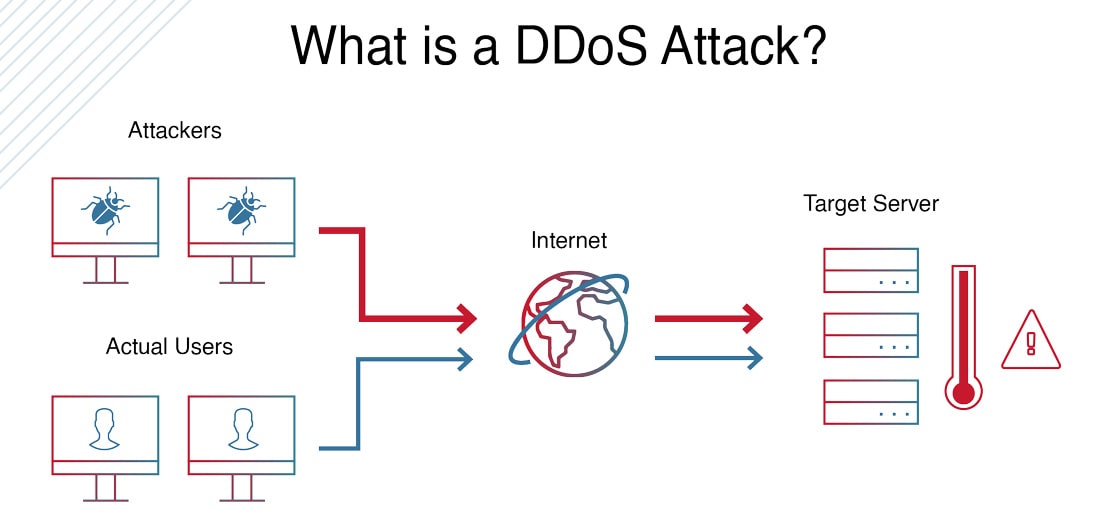

865 方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。DDOS攻击有以下几种方式。 SYN Flood攻击 SYN Flood攻击是当前网络上最为常见的DDos攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服

2024-01-12 16:17:27 183

183 智能安防技术的发展,为我们的生活提供了更高的安全保障。智能安防系统通过网络配置和网络搭建,能够实现对家庭、企业和公共场所的全面监控和管理。本文将介绍智能安防的网络配置和网络搭建的基本原理和步骤

2024-01-08 16:19:23 423

423 thdp0200探头校正的方法和步骤 THDP0200探头是一种常用于测量电压、电流、频率等信号的设备。为了确保其测量结果的准确性和可靠性,定期进行探头校正非常重要。本文将详细介绍THDP0200

2024-01-08 15:38:07 205

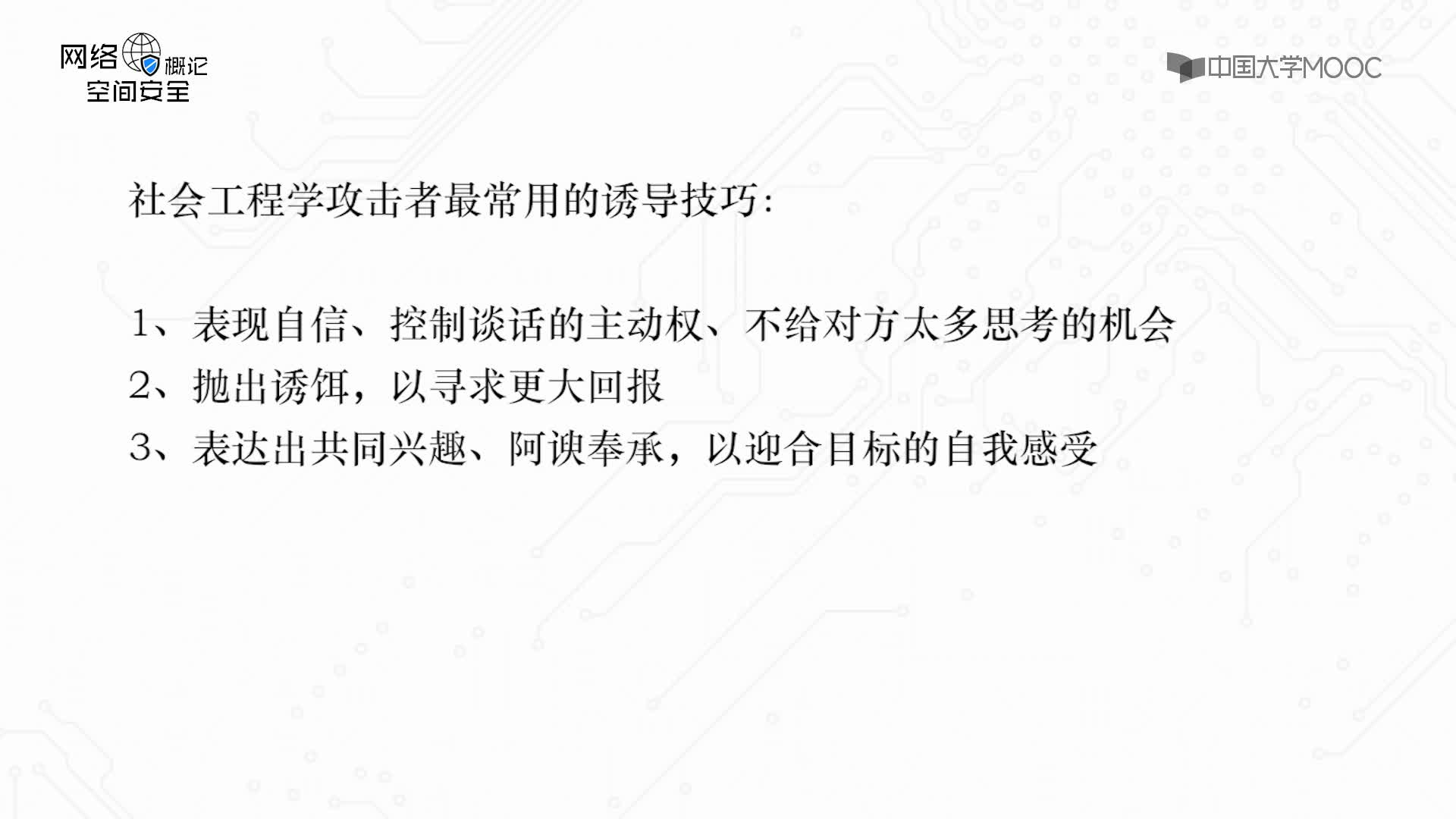

205 ,成为了每个组织不可回避的重要议题。文章速览:攻击者常用的战术、技术和程序(TTPs)网络攻击者的目标数据类型抵御网络威胁的三大最佳方法评估事件响应团队的标准一、攻击

2024-01-04 08:04:14 727

727

在当今数字化时代,随着网络应用的快速发展,网络安全问题变得日益突出,网络攻击手段也日益猖獗。在众多网络安全攻击手段中,CSRF(跨站请求伪造)攻击是一种被广泛认为具有潜在危害且常见的攻击方式之一

2024-01-02 10:12:29 258

258

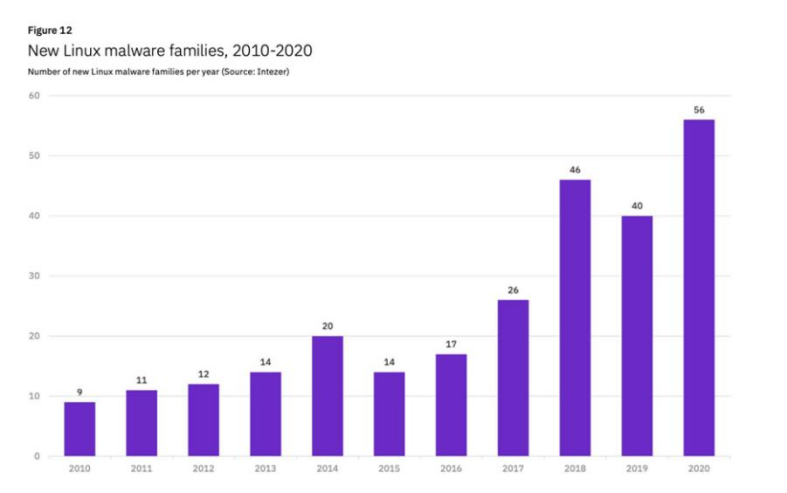

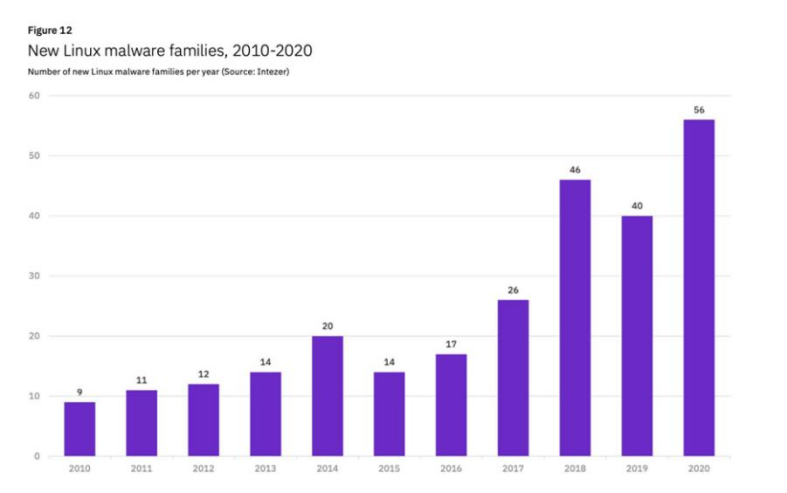

随着网络攻击手段的不断进化,传统的安全机制(如基于签名的防病毒程序和机器学习防御)已不足以应对高级网络攻击。本文探讨了Linux服务器的安全漏洞,特别是针对企业和云服务的威胁,并提出了基于移动目标防御技术的解决方案,旨在提高Linux服务器在不断变化的威胁环境中的安全性和韧性。

2023-12-25 15:33:56 254

254

在数字化时代,网络安全已成为企业不可忽视的重要议题。尤其是对于依赖Linux服务器的组织,面对日益复杂的网络攻击,传统安全措施已显不足。Linux服务器面临着哪些新型网络威胁,有哪些有效的防御策略

2023-12-23 08:04:26 590

590

德赢Vwin官网

网站提供《朗盛泰Q5,H8S,Q6网络机顶盒固件刷新操作步骤.docx》资料免费下载

2023-12-18 10:44:40 2

2 测绝缘电阻的正确方法,有哪些步骤和注意事项 绝缘电阻测试是电气工程中常用的一项安全检测,用于评估电器设备或电气线路的绝缘性能。正确的绝缘电阻测试方法能够帮助提前发现潜在的电气故障,并采取相应的措施

2023-12-15 10:43:46 1226

1226 当云服务器受到攻击时,采取适当的应对策略是关键,以确保系统的安全和可用性。下面,小编给大家简单总结一下云服务器被攻击应对方法: 1、监控和检测:部署实时监控系统,定期审查日志,以便及时发现异常活动

2023-12-06 17:44:17 396

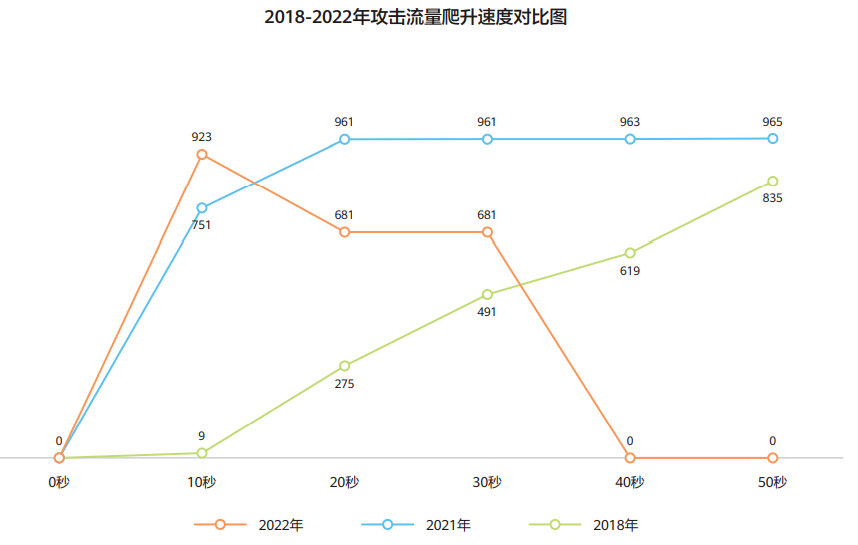

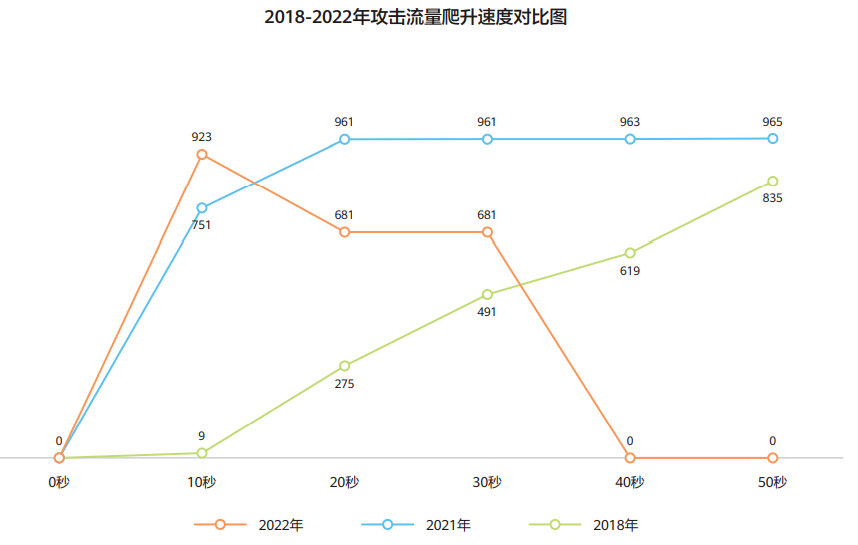

396 算力时代,企业加速数字化转型,业务快速上云,网络安全变的尤为重要。在众多的网络安全事件中,DDoS攻击成为全球网络安全主要威胁,给各行各业带来难以估量的经济损失。根据近两年中国联通云盾DDoS攻击

2023-12-05 18:25:01 258

258

:BB)于今日发布了其最新的《季度全球威胁情报报告》,展示了 BlackBerry 人工智能赋能的网络安全解决方案遇到的新型恶意软件激增了 70%。每分钟的网络攻击达 26 次,这表明威胁行为者的工具和攻击方式多种多样,且其目标主要集中在高风险或高经济收益行业这一特点。 "在扩大网络攻击

2023-11-29 07:19:02 299

299 Linux是一种流行的操作系统,广泛应用于服务器和网络设备中。Linux系统提供了多种方法来配置网络连接,使得网络设置更加灵活和可定制。本文将会介绍Linux网络配置的三种方法,包括命令行方式

2023-11-27 14:33:30 1029

1029 勒索软件攻击猖獗黑灰产商业模式日渐成熟

2023-11-20 14:32:41 187

187 MAC地址是网络设备的独特标识符,而获取和管理MAC地址是构建和维护网络的关键步骤。本文将介绍MAC地址申请流程,帮助读者更好地理解和掌握网络设备身份管理的重要步骤。在现代网络中,每个设备都拥有

2023-11-15 17:47:40 365

365

德赢Vwin官网

网站提供《基于信号延迟插入的光网络攻击方式.pdf》资料免费下载

2023-10-24 11:44:43 0

0 德赢Vwin官网

网站提供《EEMD方法的原理与算法实现步骤.pdf》资料免费下载

2023-10-23 11:44:01 0

0 防止99%的攻击。 在当 今数字时代,企业越来越依赖于技术和在线系统来开展业务。 因此,满足网络卫生的最低标准对于防范网络威胁、最大限 度地降低风险、并确保业务持续可行性至关重要。 基本安全卫生仍然可以有效预防99

2023-10-20 02:10:02 678

678

在上篇文章中我们讲述了传统封装方法组装工艺的其中四个步骤,这回继续介绍剩下的四个步骤吧~

2023-10-17 14:33:22 471

471

数据安全研究中心Ponemon Institute 发现 66% 的中小企业在过去一年内遭遇过网络攻击。网络安全的目标就是阻止尽可能多的攻击,但有些攻击依靠传统的解决方案却很难快速检测出来。

2023-10-10 16:36:44 122

122

安全研究人员发现,今天的攻击者更加关注窃取数据和获取利益,因此他们在实施网络攻击时,会尽量避免给受害者带来严重的破坏,因此不再使用大范围加密数据的攻击模式,而是选择最小破坏性的攻击手法。

2023-10-08 15:31:07 283

283 跨站脚本攻击(XSS),是最普遍的Web应用安全漏洞。这类漏洞能够使得攻击者嵌入恶意脚本代码到正常用户会访问到的页面中,当正常用户访问该页面时,则可导致嵌入的恶意脚本代码的执行,从而达到恶意攻击用户

2023-09-30 10:05:00 567

567 算力时代,企业加速数字化转型,业务快速上云,网络安全变的尤为重要。在众多的网络安全事件中,DDoS攻击成为全球网络安全主要威胁,给各行各业带来难以估量的经济损失。根据近两年中国联通云盾DDoS攻击

2023-09-28 21:35:04 252

252

时域分析的步骤,以便更好地理解时域分析的过程。时域分析是一种通过分析信号在时间域上的变化规律来研究系统特性的方法。

2023-09-28 15:43:58 1508

1508

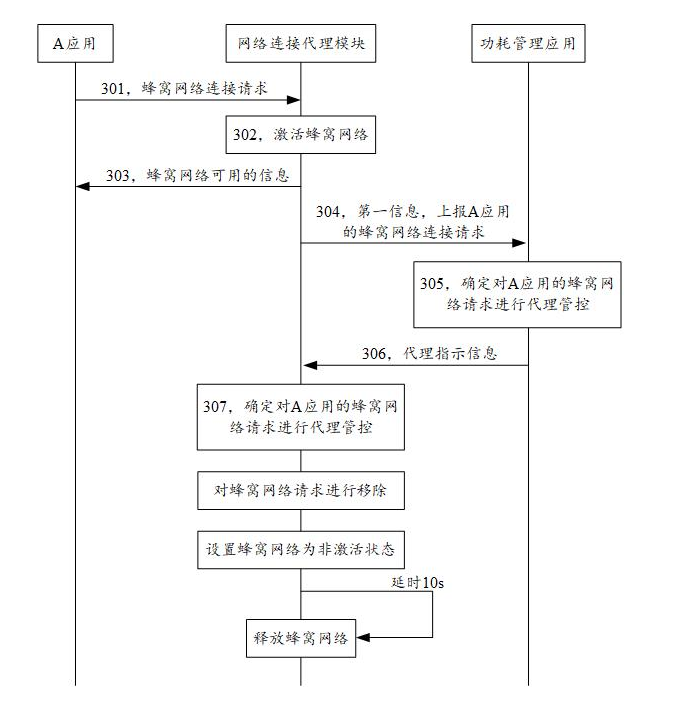

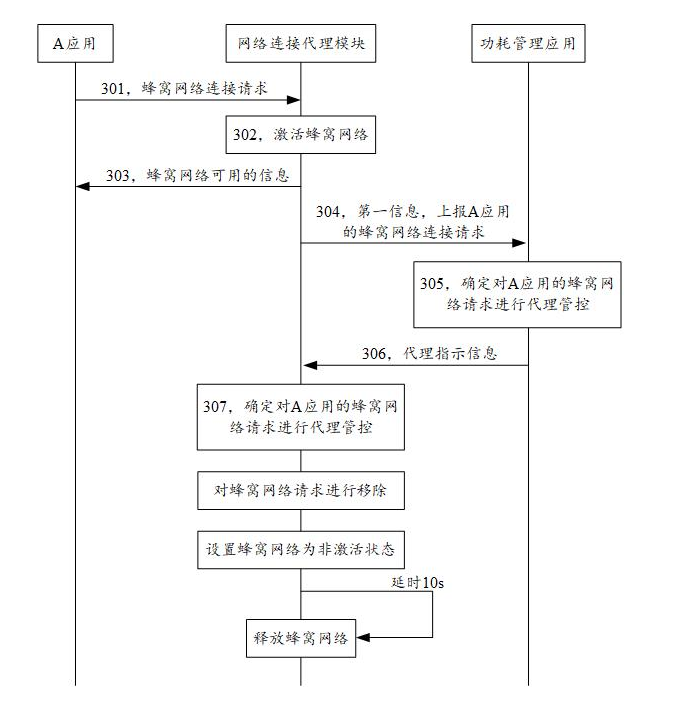

根据专利摘要,本申请涉及网络通信技术领域,特别是网络连接控制方法和装置。以上方法为:如果收到第一次使用的蜂窝网络请求,就会激活蜂窝网络。

2023-09-26 11:36:49 407

407

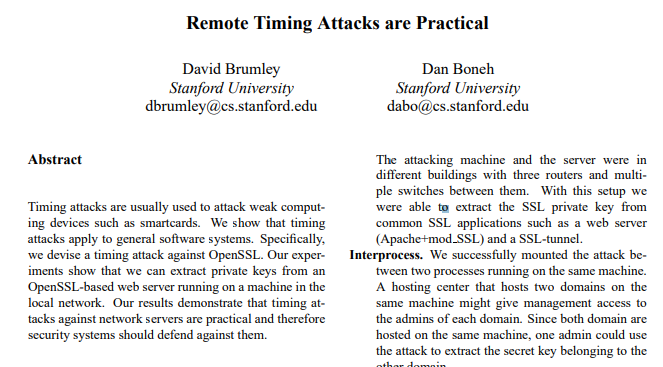

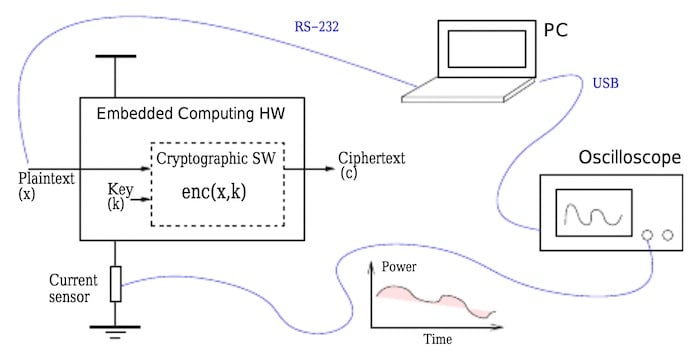

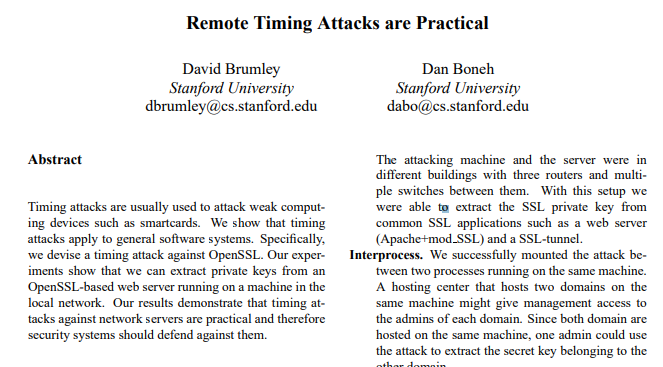

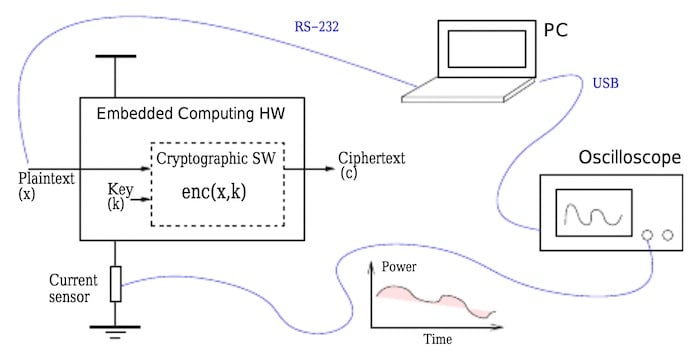

计时攻击 Timing Attack ,时序攻击,是一种侧信道攻击,攻击者尝试分析加密算法的时间执行顺序来推导出密码。每个逻辑运算都需要执行时间,但是 根据不同的输入值,精确测量执行时间,根据

2023-09-25 15:29:18 333

333

网络安全已经成为每个企业和个人都不能忽视的问题。DDoS(分布式拒绝服务)攻击,作为一种常见的网络攻击方式,已经成为许多组织和个人的头痛之源。为了有效地应对这种攻击,各种DDoS防护技术和方法

2023-09-24 08:34:48 1154

1154

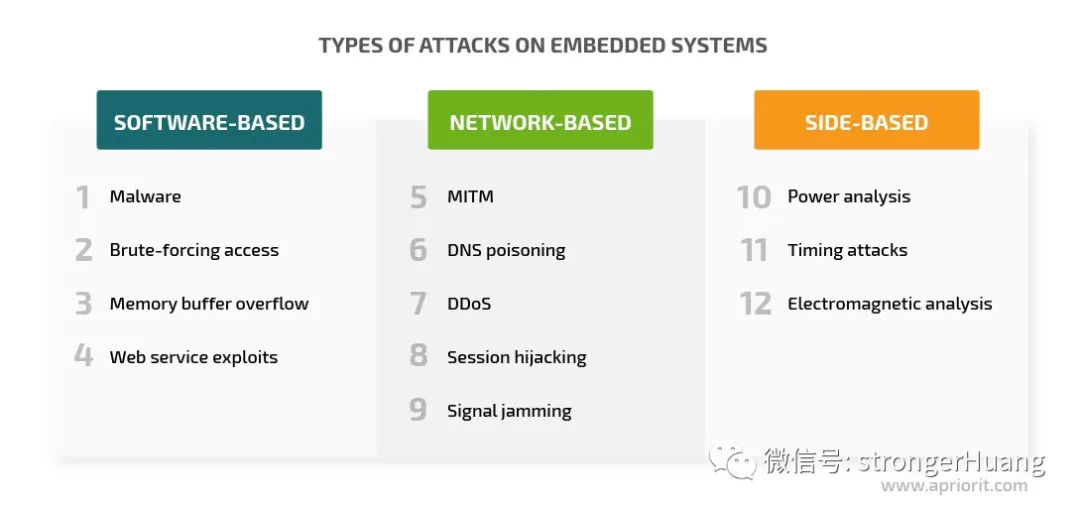

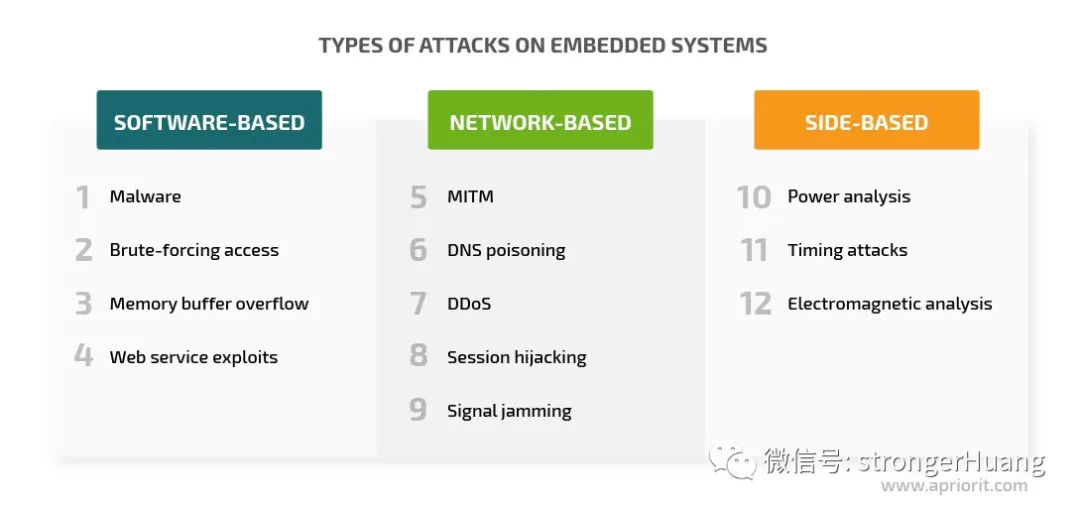

嵌入式系统12种常见攻击及防范方法

2023-09-21 17:26:12 619

619

网络安全已经成为每个企业和个人都不能忽视的问题。DDoS(分布式拒绝服务)攻击,作为一种常见的网络攻击方式,已经成为许多组织和个人的头痛之源。为了有效地应对这种攻击,各种DDoS防护技术和方法

2023-09-21 15:10:17 240

240 网络面板接线步骤如下: 准备材料工具:网线、模块、压线盖、轧带、打线刀、剪线钳。 在2cm处用打线刀剥离外皮,整理网线线芯。 用剪线钳剪去网线中间十字骨架(若没有骨架可忽略)。 将网线按照线位贴颜色

2023-09-11 11:13:04 1625

1625 变频器是一种用于调节电机转速的设备,通过改变电机的供电频率来实现调速。它广泛应用于各种工业领域,如风机、水泵、压缩机等。下面将介绍变频器的调速方法以及相应的步骤。 一、变频器调速的方法: 开环调速

2023-09-08 09:22:10 3456

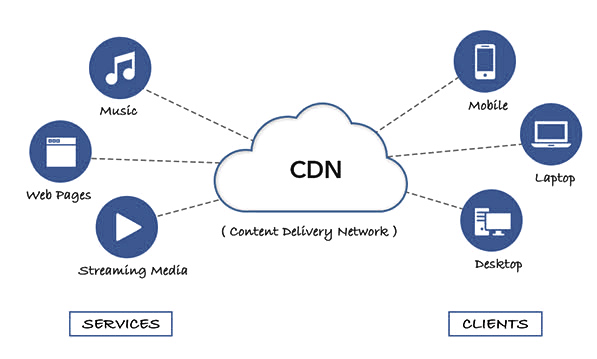

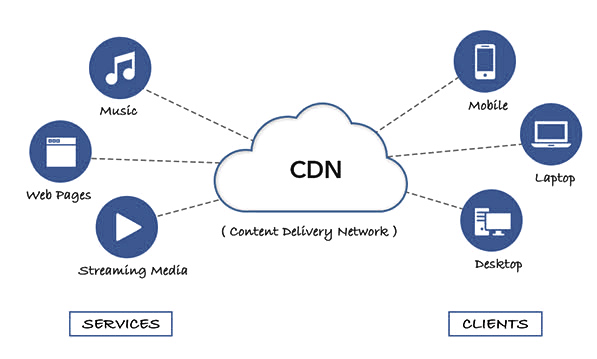

3456 火伞云融合CDN还可以帮助保护您的网站免受其他形式的DDoS攻击,例如协议和应用程序层攻击。这是因为我们已成功将多种DDoS缓解功能合并到常规服务中,比如我们可以额外抵御从L3/L4到L7的攻击

2023-08-25 13:38:45 240

240

的方式运作,这样的特性,经常被恶意攻击者,运用做为寻找系统漏洞的工具,藉此绕过预设的安全机制或取得受保护的资料。这方法之所以被攻击者经常使用,其根本原因不外乎相关攻击设备简单、容易取得且成本低廉,并且其

2023-08-25 08:23:41

任意虚拟内存位置的指针。

该方法使用来自远程JavaScript的侧通道和所谓的“Rowhammer”攻击。

所谓的“Rowhammer”攻击已经存在了几年,但最近的研究表明,这种攻击可能是从GPU发起的。

2023-08-25 06:41:57

卷积神经网络模型训练步骤 卷积神经网络(Convolutional Neural Network, CNN)是一种常用的深度学习算法,广泛应用于图像识别、语音识别、自然语言处理等诸多领域。CNN

2023-08-21 16:42:00 884

884 ,智能家居及娱乐等则会发生个人信息被窃取的风险。因此如何从装置本身就做好安全防护是联网产品在设计规划初期就必须审慎思考的项目。

物联网设备安全必须保护系统、网络和数据免受广泛的物联网安全攻击,这些攻击可

2023-08-21 08:14:57

参考https://keras.io/zh/ 的安装指引。

2 使用Keras搭建神经网络的步骤

2 示例

搭建一个最简单的手写数字识别MNIST

step1:选择顺序模型并初始化

model

2023-08-18 07:35:15

我们都知道近年来网络攻击的数量和频率急剧上升,针对Web应用程序的DDoS海啸攻击就是其中增长非常迅速的一个种类。过去常见的HTTP/S洪水攻击正在大范围的转变为更难对付的WebDDoS海啸攻击

2023-08-17 09:30:51 366

366

abb变频器故障诊断步骤及维修方法合集

2023-08-16 14:07:18 3893

3893

攻防演练,是检验组织网络安全建设水平的重要手段。在实战化的攻防对抗中,组织的网络安全管理制度、应急处置能力、网络安全架构设计、安全设备可靠性、安全团队的技术能力,都将受到考验。 身份认证是网络

2023-08-11 18:10:02 247

247 了解Web DDoS 海啸攻击的不同维度很重要,但更重要的是了解如何保护您的组织免受此类攻击。为了防范这些攻击,组织需要一种能够快速实时适应攻击活动的解决方案。常规的本地化或基于云的DDoS

2023-08-11 11:05:25 592

592 今天,我们将深入研究一种典型的DDOS攻击类型——TLS洪水攻击,TLS(传输层安全)洪水攻击可以淹没大多数DDoS防护解决方案。因此如果您使用了错误的解决方案,意味着您的Web应用程序面临很大

2023-08-10 08:36:23 390

390

TLS可以针对多种类型的网络攻击提供强有力的保护,但它们不能免受DoS(拒绝服务)攻击。DoS攻击是DDoS攻击的一种,旨在通过发送大量加密流量来使Web应用程序过载。这种类型的攻击从系统逻辑来看

2023-08-09 14:13:13 409

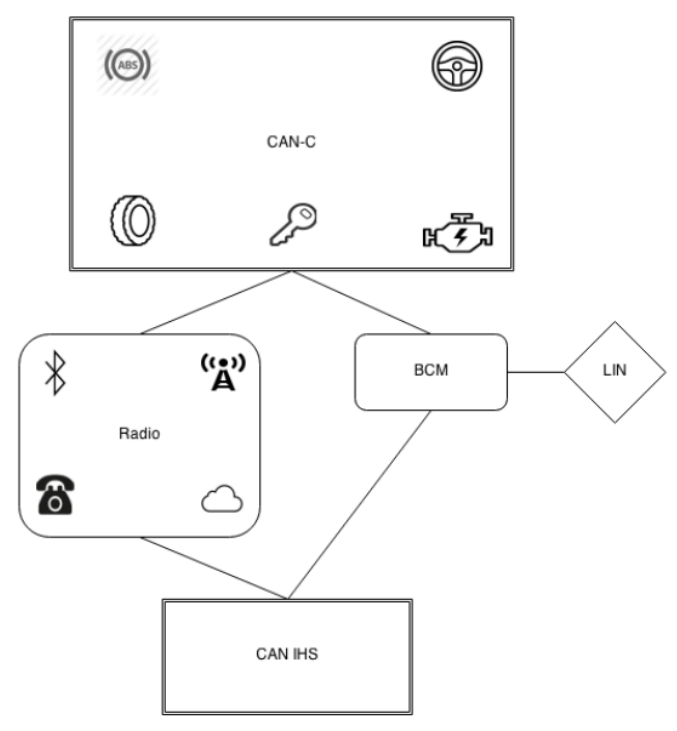

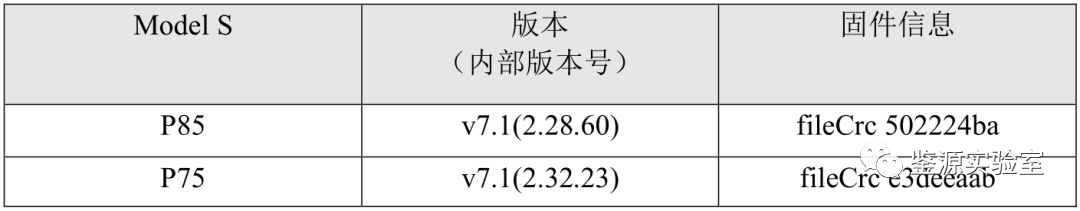

409 本文则选取典型的智能网联汽车网络安全攻击实例展开详细介绍。

2023-08-08 15:17:04 877

877

本指南介绍了一些针对复杂软件的常见攻击形式堆栈。该指南还检查了功能,包括指针身份验证,分支目标Armv8-A中提供了识别和内存标记,以帮助缓解这种情况攻击。本指南是对这些特性的概述,而不是技术上

2023-08-02 07:50:34

自从网络时代开始,金融行业一直是最容易被攻击的几个行业之一,它占火伞云相关跟踪攻击尝试的28%,仅次于游戏行业。随着网络犯罪的增长,金融服务业将继续成为网络攻击者的重点目标。攻击者出于多种原因瞄准

2023-07-31 23:58:59 401

401

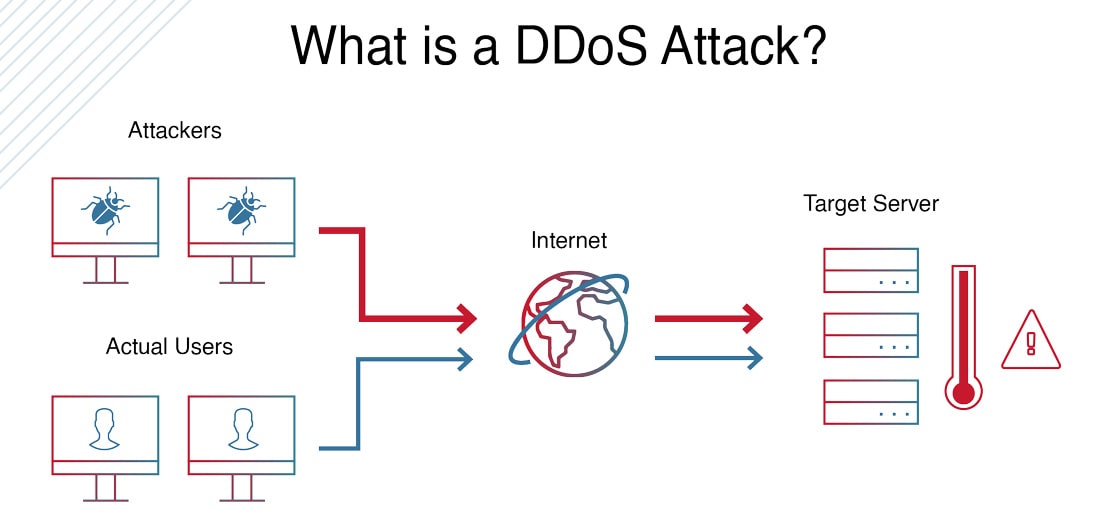

什么是DDoS攻击?当多台机器一起攻击一个目标,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量时,就会发生分布式拒绝服务(DDoS)攻击。DDoS允许向目标发送

2023-07-31 23:58:50 723

723

随着Internet互联网络带宽的增加和多种DDOS黑客工具的不断发布,DDOS拒绝服务攻击的实施越来越容易,DDOS攻击事件正在成上升趋势。出于商业竞争、打击报复和网络敲诈等多种因素,导致很多

2023-07-31 17:39:52 738

738

针对软件供应链的网络攻击,常常利用系统固有安全漏洞,或者预置的软件后门开展攻击活动,并通过软件供应链形成的网链结构将攻击效果向下游传播给供应链中所有参与者(包括最终用户)。近年来,软件供应链网络攻击事件频发,影响越来越大

2023-07-29 16:37:40 1115

1115

跨站点请求伪造 (CSRF) 攻击允许攻击者伪造请求并将其作为登录用户提交到 Web 应用程序,CSRF 利用 HTML 元素通过请求发送环境凭据(如 cookie)这一事实,甚至是跨域的。

2023-07-28 11:46:38 708

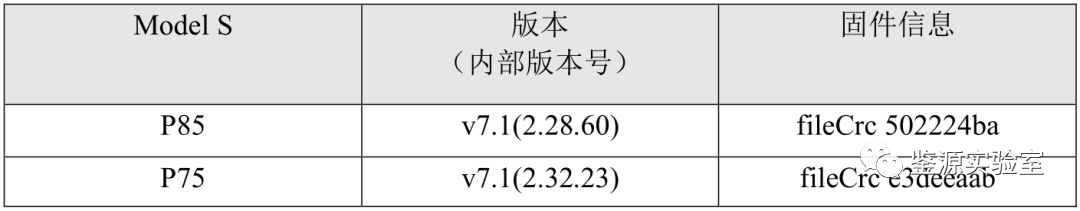

708 ISO/SAE 21434(道路车辆-网络安全工程)是车辆安全标准,定义了当攻击发生时如图所示的5个步骤。

2023-07-22 09:28:48 538

538

电池电芯重物冲击试验机是指通过从不一同的高度的不同的重锤和不同的受力面积测试电池的安全性能,按规定进行试验,电池应不起火、不爆炸。不同标准要求测试方法步骤不同:以下由高格科技仪器详细介绍一下:

2023-07-21 16:26:10 1046

1046

为:从本质上讲,威胁狩猎是一种主动识别攻击迹象的方法,与之相反,安全运营中心(SOC)的分析师则采取了更加被动的方法。具有完善狩猎团队的组织更有可能在攻击早期就抓

2023-07-21 11:45:32 1718

1718

全球网络加速的五个方法

2023-07-20 14:12:34 776

776 当多台机器一起攻击一个目标,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量时,就会发生分布式拒绝服务(DDoS)攻击。

DDoS允许向目标发送指数级更多的请求

2023-07-19 17:18:55 3027

3027

摘 要:随着网络攻击技术的快速发展,网络安全已逐渐深入工作和生活的各个方面,在网络提供信息沟通便利的 同时也暴露出篡改消息、伪造、拒绝服务、流量分析、窃听等恶意网络攻击威胁。而且,网络攻击检测

2023-07-19 14:42:14 1

1 入侵检测系统(Intrusion Detection System,IDS):IDS可以检测并警报网络中的异常行为或攻击尝试。它监视网络流量和系统日志,通过识别已知的攻击模式或异常行为来发现潜在的安全威胁。

2023-07-04 15:39:54 2470

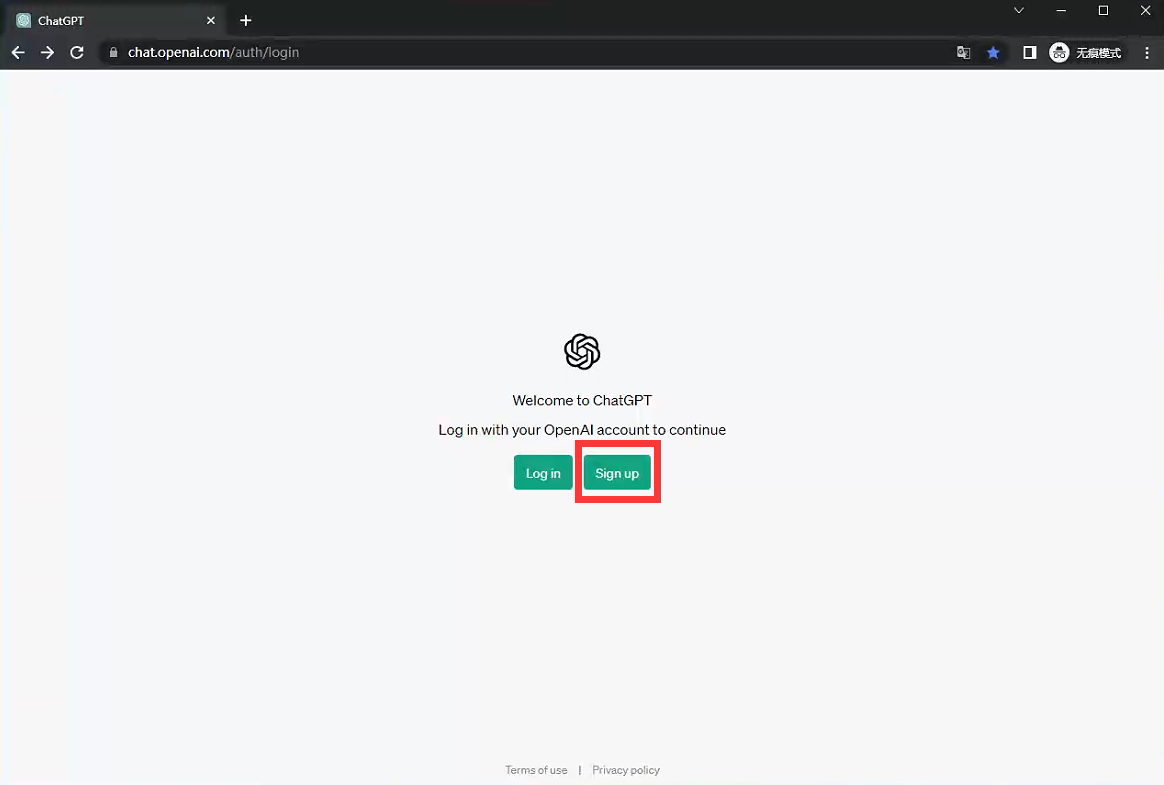

2470 天就来给大家介绍下国外版和国内版使用ChatGPT的步骤和方法,让大家可以在日常工作中大大提高自己的工作效率。

2023-07-03 16:56:51 3399

3399

。如果您尚未将业务逻辑攻击 (BLA) 作为威胁建模的一部分进行评估,那么您应该立即重新评估您的产品。

一、什么是业务逻辑攻击 (BLA)?

业务逻辑攻击是一种网络攻击,网络攻击

2023-07-03 16:43:05 461

461 相对来说,大家对隔膜液位计是比较陌生的,所以对于如何安装,怎么安装是正确的也并没有一个明确的答案。所以,今天我们就为有这一类需要的朋友整理了隔膜液位计安装步骤与方法。 安装支架 先在容器适当的位置

2023-06-28 11:29:11 512

512 虽然物联网继续为我们的生活带来更大的便利,但如果不加以保护,智能设备也可能为恶意攻击打开大门,这些攻击会钻入网络并试图访问敏感数据。显然,您必须保护您的物联网设计免受安全威胁,这对于那些可能引发更多

2023-06-28 09:20:49 518

518 光网络,诺基亚和Proximus领跑网络创新 诺基亚和Proximus宣布成功完成了欧洲首个抗量子攻击光网络连接试验。利用ID Quantique和evolutionQ技术,诺基亚和Proximus实现了一种混合量子密钥分发(QKD)方案,成功地在比利时布鲁塞尔和梅赫伦之间的两个数据中

2023-06-21 20:00:02 337

337

WPA2的标准预期有偶尔发生的Wi-Fi断开连接,并允许使用同样的值重连第三次握手,以做到快速重连和连续性。因为标准不要求在此种重连时使用不同密钥,所以可能出现重放攻击。

2023-06-21 09:06:33 1626

1626

在CDMA网络中,存在以下几种信号干扰问题,并提供相应的解决方法

2023-06-16 16:52:53 1167

1167 物联网设备受到网络攻击是因为它们很容易成为目标,在正常运行时间对生存至关重要的行业中,它们可以迅速导致大量的勒索软件攻击。制造业受到的打击尤其严重,因为网络攻击者知道任何一家工厂都无法承受长期停工的后果,因此他们索要的赎金是其他目标的两到四倍。

2023-06-14 14:46:00 360

360 ddos攻击的危险方式是,黑客将中央集中式it系统以过度的流量泛滥,使在给定时间内只处理一定数量请求的网站和服务器超负荷。ddos攻击期间,攻击者的目标是中央集中式服务器的带宽容量。

2023-06-07 11:29:00 2246

2246 攻击我的网络时,我用来攻击的两台台式机、一台笔记本电脑和智能手机似乎都能够连接我的 WiFi。另一方面,我的两部智能手机(均为三星)可以顺利使用我的 WiFi...

知道为什么我的智能手机在其余部分或

2023-06-06 08:12:37

前文中提到了用“网络类”对话框通过正则表达式的方式分配“网络类”。其实在原理图中将指定网络分配到网络类还有其它方法。本文将做一个总结:

1. 用网络类标识符(右侧的工具栏)以图形方式分配网络类

2023-05-24 18:38:43

配置 UART 通信轮询方法的步骤是什么?

我想传输和接收数据

2023-05-24 06:56:46

随着车辆变得更智能、更复杂、连接性越来越强,它们也更容易受到网络攻击。现在汽车网络安全工作的挑战是跟上黑客的步伐,他们正在不断设计新的创新方法来攻击车辆中的软件和硬件。

2023-05-23 11:43:04 310

310

网络布线是目前智能化的基础,关于网络布线施工的步骤很多网友想要了解一下,这样对整个工程项目是有帮助的,于是科兰通讯小编整理了这篇文章,希望能够帮到大家。 网络布线施工的步骤: 1、勘察现场包括走线路

2023-05-22 10:25:47 1014

1014 网络犯罪分子正在利用人工智能(AI)的最新发展来创建新的、复杂的攻击。人工智能可以在很大程度上实现更快、更隐蔽、自动化的攻击:这种新的趋势被称为攻击性人工智能。如何利用人工智能展开攻击和进行安全分析

2023-05-18 10:03:32 737

737

总之,光纤的生产方法主要包括制备光纤材料、制备光纤预制棒、制备光纤、包覆光纤和切割和测试等步骤。这些步骤需要严格控制各个参数和工艺,以确保光纤的质量和性能符合要求。

2023-05-16 15:30:45 2478

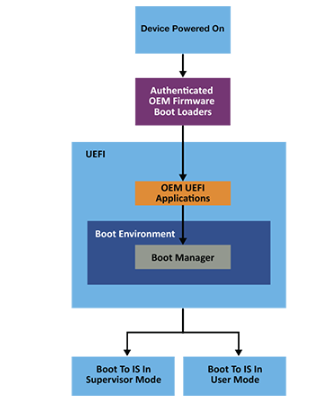

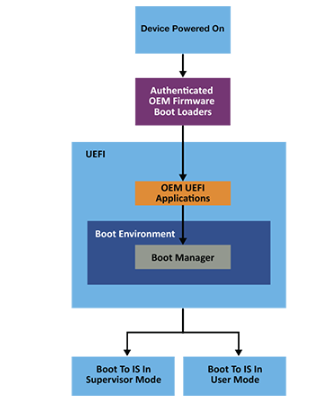

2478 一种特别阴险的恶意软件形式是通过rootkit(或bootkit)攻击注入系统的固件,因为它在操作系统启动之前加载并且可以隐藏普通的反恶意软件。Rootkit 也很难检测和删除。防御 rootkit 攻击的一种方法是使系统能够使用安全启动设备,该设备旨在检测预操作系统环境中的未授权固件。

2023-04-24 09:57:48 1365

1365

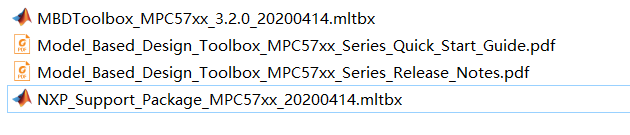

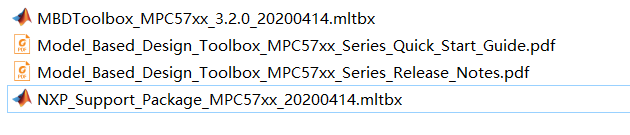

本篇笔记主要记录基于MBD模型设计的PWM输出步骤和方法。前期工具箱的安装不在本文档讨论范围内。

2023-04-20 14:19:05 590

590

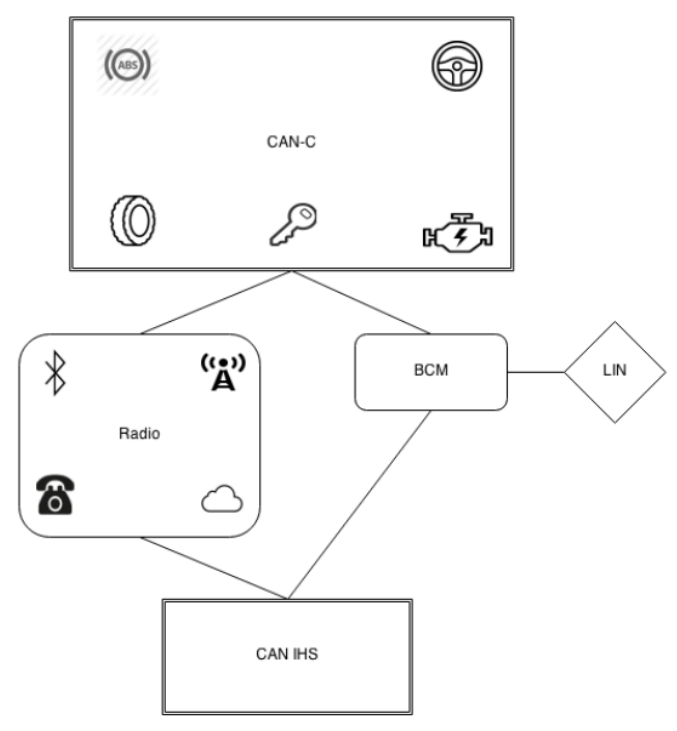

本篇笔记主要记录基于MBD模型设计的CAN通信步骤和方法。前期工具箱的安装不在本文档讨论范围内。

2023-04-20 14:18:11 555

555

本文章结合作者在工控攻击以及协议分析方面的研究,对工控攻击类型进行分析。

当前接入互联网的PLC越来越多,暴露的攻击路径也越来越多,导致其更加容易遭受到攻击。本文主要对PLC的攻击进行简要

的分析研究,为之后的安全防御措施的提出提供理论基础。

2023-04-17 15:51:41 0

0 有什么方法可以添加闪存前和闪存后构建步骤吗?对于我的系统,我必须向 ESP 发送一条特殊命令以将其置于引导加载程序模式,然后再发送一条命令使其真正启动。除了正常的构建步骤之外,我似乎无法在 IDF 中找到任何用于增加构建步骤的文档。谁能指出我的好方向?

2023-04-14 08:07:35

S7-1200PLC通过USS通信控制V20变频器的具体方法和步骤 具体方法和步骤可以参考如下:首先,485接线如下图所示,3接+,8接-, 变频器复位参数如下图所示,

2023-04-10 09:34:21 11

11 了解基于功耗的侧信道攻击的工作原理以及不同类型的功耗分析攻击,包括简单功耗分析 (SPA)、差分功耗分析 (DPA) 和相关功耗分析(CPA)。

2023-04-08 15:31:07 1292

1292

提起DDoS(分布式拒绝服务攻击),在网络安全领域可谓是耳熟能详。DDoS攻击因其简单、成本低廉及难防御的特点成为互联网最大的威胁之一。它从PC互联网时代诞生,蔓延至移动互联网时代,甚至IoT设备

2023-04-07 00:55:05 585

585 近年来,汽车网络安全攻击事件频发,而汽车智能化和网联化所带来的安全隐患也与日俱增,研究人员除了考虑如何加入防御措施之外,还应该站在攻击者的角度来分析历史的攻击事件以及攻击手段。

2023-03-24 11:36:42 1446

1446

高防服务器(DDoS保护服务器)是一种专门设计用于抵御DDoS攻击的服务器。DDoS攻击是指利用多个合法流量造成目标机器系统过载的攻击方式。其目的是瘫痪目标服务器,让其无法正常工作,从而

2023-03-24 10:28:00 410

410

德赢Vwin官网

App

德赢Vwin官网

App

评论