和信号处理知识产权(IP)内核供应商The Athena Group, Inc. (Athena)发布具有先进侧通道分析(SCA)和差分功率分析(DPA)对策的全面IP内核产品组合。

2015-12-11 13:56:48 1127

1127 FPGA的加密问题其实是一个加密成本和加密级别的折中,总的说来只要FPGA内部带非挥发的Memory块,就可以实现加密功能, 不带非挥发Memory块的FPGA,可以在系统级来解决加密问题:1.高端

2019-07-09 09:11:44

Hz;· 支持UART接口最高支持1Mbps以上通讯速率;· 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片。安全特性:· 电压检测模块对抗高低电压攻击;· 频率检测模块对抗高低频率攻击

2010-12-21 12:59:35

下载 独家32位CPU内核,32位操作系统 电压检测模块对抗高低电压攻击 频率检测模块对抗高低频率攻击 多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有传感器寿命测试

2014-02-11 10:29:27

有人知道怎样使用FPGA的ID号实现子模块的加密?

2012-04-18 10:40:34

本帖最后由 eehome 于 2013-1-5 09:45 编辑

FPGA加密方法 —用于系列xilinx5/6/7一项设计被抄袭主要通过抄袭电路板和IC解密来完成常用抄板步骤1.复印扫描板卡

2013-01-01 20:44:47

内核空间镜像攻击揭秘:ARM 硬件特性,竟能开启安卓8终端的上帝模式?

2019-05-13 08:54:02

加密芯片具有物理防攻击特性,比如芯片防篡改设计,具有防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击的措施,并且具有各种传感器检测攻击,比如高压和低压传感器,频率传感器、滤波器、光

2016-11-02 16:26:57

板卡上的差分口想要通过FPGA自收发测试通讯,不知道大家是怎么调试的,我是想用原语进行差分信号的一对二输出,和二对一输入,可是编译的时候总报错,不知道大家有什么别的思路吗?

2018-09-21 10:19:14

谁能帮我分析下这个差分放大电路?Q201,202,203的工作状态怎么判断?

2016-07-01 21:17:50

SATA,SAS,光纤通信,10G以太网等等.2,差分晶振的作用:差分晶振一般是为FPGA或CPLD提供稳定时钟信号的,由于FPGA或CPLD价格都比较昂贵,所以选择一款稳定的差分晶振十分必要.除了输出信号

2016-07-16 16:08:15

。这些问题经常迫使用户使用危险的测量方法, 幸运的是,市场上不仅提供了安全的解决方案,而且这些解决方案要远远比极其危险而又不可接受的电子仪器浮动测量精确得多。这些方案分成几大类:差分探头、隔离输入仪器

2017-08-04 09:56:22

LKT4105 16位防盗版加密芯片采用专用16位智能卡芯片平台,内置自主开发的嵌入式系统。专门为保护用户代码,防止非法访问和外部攻击而设计。编程语言基于标准C,处理器使用高性能16位内核,通过

2014-03-05 15:48:25

下载独家32位CPU内核,32位操作系统电压检测模块对抗高低电压攻击频率检测模块对抗高低频率攻击多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有传感器寿命测试功能,一旦

2014-03-12 15:09:41

算法下载 独家32位CPU内核,32位操作系统 电压检测模块对抗高低电压攻击 频率检测模块对抗高低频率攻击 多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有传感器寿命

2014-02-08 13:36:14

ISO7816及UART通信,通讯速率最高可达近1Mbps;用户程序存储区容量最高可达420K字节。在超高安全等级加密的同时,速度大大超越一般8位或16位加密芯片。产品特点:· 高性能、低功率32位CPU内核

2011-09-18 20:43:59

RSA1024bit-2048bit算法 支持ECC(可选)算法 电压检测模块对抗高低电压攻击 频率检测模块对抗高低频率攻击 多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有

2014-01-28 10:14:54

AES128、AES192、AES256算法 支持SHA1、SHA256算法 支持RSA1024bit-2048bit算法 支持客户自定义算法下载 支持ECC(可选)算法 电压检测模块对抗高低电压攻击

2014-01-28 10:16:15

处理器,支持RSA、DES、SHA1、AES、ECC等常用密码学计算 内嵌真随机数发生器,符合FIPS140-2标准 电压检测模块对抗高低电压攻击 频率检测模块对抗高低频率攻击 MMU存储器管理单元,可灵活设置SYS\APP模式及授予相应权限 程序和数据均加密存储 安全认证目标:EAL5+

2014-02-11 10:15:52

。 安全特性:· 电压检测模块对抗高低电压攻击; · 频率检测模块对抗高低频率攻击; · MMU存储器管理单元,可灵活设置SYSAPP模式及授予相应权限; · 程序和数据均加密存储

2011-11-29 09:58:41

speed、full speed通信模式。芯片支持UART、GPIO以及SPI高速接口等通信模式。 产品特点: · 高性能、低功率32位CPU内核,指令支持标准

2010-11-01 14:04:08

大量不同的错误密文和正确密文的关系, 透过DFA分析方法推导出系统内使用的加密密钥后, 再解密密文, 便可得到明文数据。

因此AES加密攻击的防护重点是让软件可以知道AES加密运算过中有受到攻击

2023-08-25 08:23:41

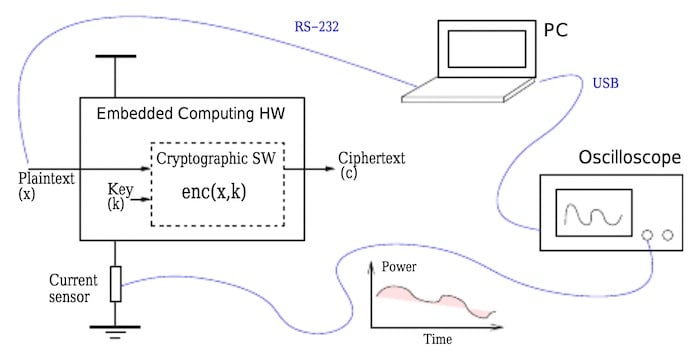

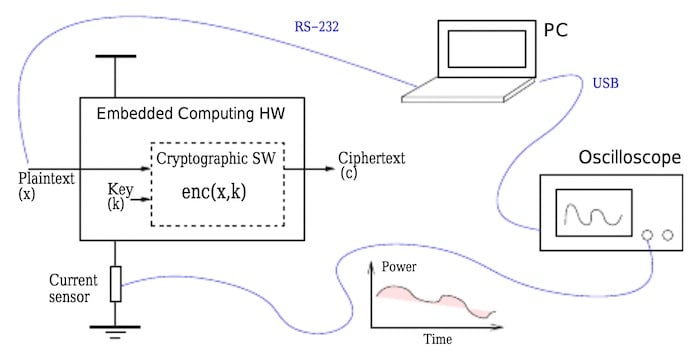

信息安全,除了仰赖密码学算法,也架构在机器本身的防护上,但一般系统芯片在运行时,仍会不经意地透过一些物理特性泄露讯息,这些讯息会透过电压、电流、电磁波等物理现象传播到系统芯片外,攻击者便可以藉由分析

2022-03-01 14:19:26

的廉价仪器设备。功耗分析技术主要有两种:简单功耗分析(SPA:Simple Power Analysis)和差分功耗分析(DPA:Difference Power Analysis)。SPA是在密码或

2017-12-21 18:12:52

法,是美国联邦***采用的一种区块加密标准。这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。经过五年的甄选流程,高级加密标准由美国国家标准与技术研究院 (NIST)于2001年11月26

2012-06-12 23:12:59

记录,同时也能提供网络使用情况的统计数据。当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。2.3数据加密技术 数据加密能防止入侵者查看、篡改机密的数据文件,使入侵者

2011-02-26 16:56:29

速率最高可达近1Mbps;用户程序存储区容量最高可达420K字节。在超高安全等级加密的同时,速度大大超越一般8位或16位加密芯片。 产品特点: 高性能、低功率32位CPU内核,指令支持标准C

2011-06-19 15:21:15

分信号。图 6可以清楚的看到,单端信号受到“地”的干扰很大。但是这些干扰经过差分之后就被抵消了。差分对抗外部电磁干扰的原理也是一样,这也就是我们常说的:差分形式传播,在返回路径中对付串扰和突变的鲁棒性

2017-12-15 17:43:00

什么是差分探头?差分探头的工作原理是什么?差分探头用途有哪些?

2021-04-29 06:26:54

什么是差分探头?差分探头工作原理是什么?差分探头用途有哪些?

2021-06-08 07:19:23

什么是高压差分探头?高压差分探头具有哪些功能?高压差分探头差分放大原理是指什么?

2021-11-05 08:40:23

高速接口等通信模式。 产品特点: · 高性能、低功率32位CPU内核,指令支持标准C · 内嵌USB DEVICE控制器,支持USB low

2010-10-21 13:22:50

:使用软加密,因为是在用户的设备内部进行,容易给攻击者采用分析程序进行跟踪、反编译等手段进行攻击 2 逻辑芯片加密:如图1,凭借认证过程的成功与否,来决定是否可以正常执行下面的程序,如攻击者通过分析设备

2015-03-12 14:37:50

接口最高支持1Mbps以上通讯速率;· 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片;安全特性:· 电压检测模块对抗高低电压攻击;· 频率检测模块对抗高低频率攻击;· 多种检测传感器:高压和低压

2010-12-30 10:45:48

500Kbps;用户程序存储区容量最高可达420K字节。在超高安全等级加密的同时,速度大大超越一般8位或16位加密芯片。产品特点: · 高性能、低功率32位CPU内核,指令支持标准C · 支持用户程序

2011-06-19 15:33:52

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

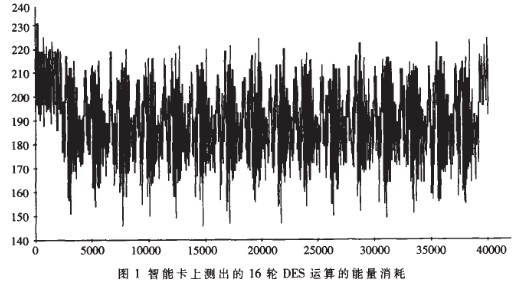

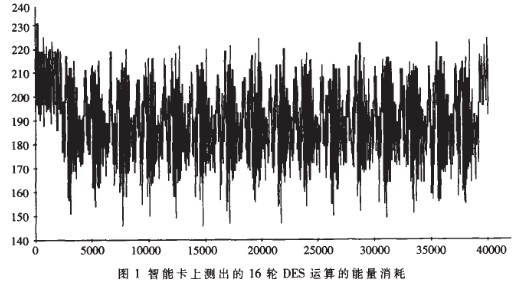

密钥的推测将明文分类,计算各类的平均功耗, 然后相减,可以得到差分功耗分析曲线。试验后发现对不带防护结构的ML50l FPGA芯片进行攻击时,当子密钥块猜测正确时,功率差分曲线出现明显的尖峰,采用相同

2018-10-18 16:29:45

、Vivado等设计软件中增加AES-256 CBC加密配置方式,并在FPGA内部集成解密模块,从而防止硬件设计被克隆和伪造[5]。然而,这种方式并不完全可靠。2011年Moradi等人使用差分能量攻击

2017-05-15 14:42:20

Multisim8软件的特点是什么如何应用Multisim8软件对差分放大电路进行仿真分析?

2021-04-12 06:56:33

的网络服务器端口来测试,效果是一样。或者当你一旦遭遇了攻击,您会发现用远程终端连接服务器会失败。DOS 的表现形式主要分两种:一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞, 合法

2019-01-08 21:17:56

差分电路的电路构型差分输入电压的计算

2021-03-08 06:58:02

加密芯片,也可以选择智能卡内核的RJMU401芯片,将部分或是全部核心算法放在RJMU401中运行来实现保护。具体选择需要根据算法大小、加密方案的设设计,来选择。4. 主控和加密算法:一些产品功能

2019-05-25 17:17:53

达到破解的目的。如果要破解芯片内部数据,那么通过传统的剖片、紫外光、调试端口、能量分析等多种手段,都可以破解。 采用智能卡芯片平台的加密芯片,本身就可以有效防护这些攻击手段,将MCU中的部分代码或算法

2014-03-11 10:10:01

处理0时消耗更多的时间和功率,这为攻击者提供了足够的信息,使其推算出密钥。如果这种简单的分析手段不起作用,攻击者便会使用差分能量分析(DPA)技术。差分能量分析是一种统计攻击方法,通过采集上千次运行时

2011-08-11 14:27:27

,具有超高的性价比。产品安全: 支持DES/3DES算法; 支持客户自定义算法下载; 增强型8051安全内核; 电压检测模块对抗高低电压攻击; 频率检测模块对抗高低频率攻击; 多种检测传感器:高压

2015-03-05 14:30:22

~10M Hz · 支持UART接口最高支持近500Kbps通讯速率 · 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片安全特性: · 电压检测模块对抗高低电压攻击 · 频率检测模块对抗高低频率攻击

2011-11-11 11:43:58

= 350 mV共模= 1.25 V.我需要将这些引脚连接到FPGA。我想将FPGA内部差分终端用于输入。我的问题是:1)我应该将引脚连接到HP或HR库吗?2)连接到ADC的银行的Vcco值应该是多少?3

2020-03-23 09:58:00

速率最高可达近1Mbps;用户程序存储区容量最高可达420K字节。在超高安全等级加密的同时,速度大大超越一般8位或16位加密芯片。 产品特点: 高性能、低功率32位CPU内核,指令支持标准C

2011-08-16 13:50:01

所需的安全功能。透过微控制器内部的硬件加密加速器可将设备端以及服务器间的数据传递透过加密方式进行有助于对抗通讯类攻击,结合秘钥存储器 (Key Store) 使用更能同时提高秘钥防窃能力。

而建构在

2023-08-21 08:14:57

从智能卡到智能仪表,有许多不同的方式无线节点可以在物联网攻击。本文着眼于设备的方式是防止各种恶意代码篡改,从物理微分功率分析(DPA)和设计师的方式可以对他们的保护,包括设计技术和实现物理不可

2021-07-27 07:02:22

Hz;· 支持UART接口最高支持1Mbps以上通讯速率;· 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片。安全特性:· 电压检测模块对抗高低电压攻击;· 频率检测模块对抗高低频率攻击

2010-12-21 15:53:44

就可以轻松的抓住这一点进行攻击,模拟给出单片机一个信号,轻松绕过加密芯片,从而达到破解的目的。如果说,要破解芯片内部数据,那么通过传统的剖片、紫外光、调试端口、能量分析等多种手段,都可以破解。采用

2011-03-08 17:18:37

在OP1177的DATASHEET中,可见其中的一种差分放大电路的应用:

图1差分放大电路

这是一种比较基本的差分放大电路,DATASHEET中分析了其CMRR的大小,方法如下:

图2 CMRR的求解

图2所示为DATASHEET中的解法,小弟愚钝,未能推导出式中的结果,望指点。

2023-11-20 07:34:02

系统认证-简要分析硬件搭配的重要性-【rzxt】 数据中心对于公司来说是很重要的,而有时候数据中心消耗很快,其实可以避免这样的情况发生的,比如合理的搭配硬件。公司并不需要因为节能问题而修建

2013-04-18 12:00:34

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

麻烦哪位高手用虚短和虚断的方式帮我分析下这个差分比例放大电路的放大系数,Vi+和Vi-接的是电桥

2017-01-05 16:37:43

ADAS3022的单端输入、差分输入可以通过FPGA来设置吗,可以自由切换吗?

2018-08-20 07:00:28

ADRF6780的输出功率是指单端输出还是差分输出;Powerdown后REG是否保存;Powerdown后再上电速度能达到多少?谢谢。

2019-02-15 08:53:55

采用SRAM工艺的FPGA芯片的的配置方法有哪几种?如何对SRAM工艺FPGA进行有效加密?如何利用单片机对SRAM工艺的FPGA进行加密?怎么用E2PROM工艺的CPLD实现FPGA加密?

2021-04-13 06:02:13

设备。 旁通道攻击 攻击者使用旁通道攻击来获取有关保密数据(例如鉴权密钥)的信息,通过仔细观察芯片的工作参数就能实现旁通道攻击。采用功耗分析的方法时(SPA — 简单功耗分析、DPA — 差分功耗分析

2018-12-05 09:54:21

为了有效地分析和验证认证协议的安全性,找出协议的漏洞,介绍一种基于消息匹配的形式化分析方法。利用串空间对协议进行建模,吸取模型检测的思想,分析攻击者可能扮演的

2009-04-20 09:28:21 23

23 定时攻击是指攻击者试图通过分析执行加密算法所需要的时间,从而对加密系统进行的破解攻击。本文从定时攻击的概念及原理出发,继而以模幂运算作为加密算法为例,模拟了对

2009-08-13 14:27:16 12

12 本文对SMS4密码算法的集成电路优化实现技术、功耗分析攻击与防护方法、抗功耗分析攻击的集成电路设计以及差分故障攻击防护方法进行了研究,提出了SMS4算法集成电路设计

2010-10-20 16:20:09 0

0 介绍了基于单片机、FPGA的网络数据加密实现。整个系统由单片机,FPGA和E1通信接口组成。流密码加密算法采用A5/1和W7算法。采用VHDL硬件语言实现FPGA功能。该硬件加密系统具有较好

2010-12-24 16:26:54 27

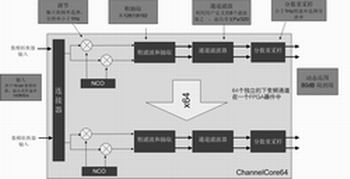

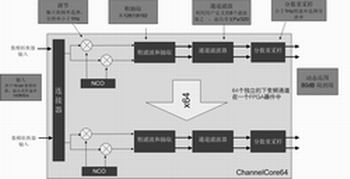

27 使用一个FPGA便可实现的64通道下变频器

RF Engines公司的ChannelCore64使设计者能够用一个可对FPGA编程的IP核来替代多达16个DDC(直接下变频器)ASIC,可显著减少PCB面积

2010-01-18 16:34:34 1147

1147

爱特公司(Actel Corporation)宣布其多种FPGA产品现可搭配使用加密内核,对抗差分功率分析(differential power analysis, DPA)攻击。采用SmartFusion、Fusion、ProASIC 3和IGLOO的设计人员

2010-09-20 09:04:14 907

907 笔者通过对攻击原理进行分析,提出解决的对策,重点介绍了利用双水印技术对抗解释攻击的方法。了解这些攻击以及可能还会有的新的攻击方法将助于我们设计出更好的水印方案。

2011-10-08 14:31:21 13

13 差分功耗分析是破解AES密码算法最为有效的一种攻击技术,为了防范这种攻击技术本文基于FPGA搭建实验平台实现了对AES加密算法的DPA攻击,在此基础上通过掩码技术对AES加密算法进行优

2011-12-05 14:14:31 52

52 超混沌图像加密,明文攻击,密钥流,加密算法,安全性。

2016-05-17 09:49:51 7

7 通过在FPGA设计流程引入功率分析改善PCB的可靠性

2017-01-14 12:36:29 7

7 传感网中对抗恶意节点的博弈论分析_袁智荣

2017-03-19 19:03:46 0

0 随着可编程技术的不断发展,FPGA已经成为各类商业系统的重要组成部分。然而,由于配置文件(比特流)必须存储在FPGA外部,通过窃取外部存储器后,攻击者可直接盗版生产,还可通过FPGA逆向工程

2017-11-15 18:51:41 5156

5156

随机的情形不同。为了探索当攻击者用的明文是传感器采集到的实际非均匀分布的信号时差分功耗分析DPA的成功率,该论文从理论和实验上分析了明文分布与分组密码DPA的成功率之间的关系。结论是DPA成功率负相关于明文分布与均匀分布之间的

2017-11-20 10:10:29 4

4 。进行DPA攻击的根本原因是电路逻辑表示的不对称性引起的。本文将应用FPGA的自身结构特点,结合目前常用的抗DPA攻击的电路级防护技术,深入研究与分析在FPGA平台上实现针对DPA攻击的电路级防护技术。

2017-11-24 09:12:46 2264

2264

提权攻击,内核提权攻击仍是Linux系统面临的一个重要威胁。内核提权攻击一般通过利用内核提权漏洞进行攻击。针对内核提权攻击,分析研究了基本的内核提权漏洞利用原理以及权限提升方法,并对典型的内核提权攻击防御技术进行了分析。最后

2017-11-24 11:46:03 0

0 近年来,代码复用攻击与防御成为安全领域研究的热点.内核级代码复用攻击使用内核自身代码绕过传统的防御机制.现有的代码复用攻击检测与防御方法多面向应用层代码复用攻击。忽略了内核级代码复用攻击.为有效检测

2017-12-27 15:14:52 0

0 的可能性,指出基于原方案不适于构造加法同态操作和乘法同态操作,并分析了原方案在安全性和效率方面存在的几个问题。提出了一个改进方案,分析了算法的安全性,尤其是对抗格基规约攻击的性能。研究了基于改进方案构造同态操

2018-01-09 14:05:45 2

2 提出一种针对基于SM3的动态令牌实施的能量分析攻击新方法,首次提出选择置换函数的输出作为能量分析攻击的目标,并将攻击结果联立得到方程组。根据给出的逆置换函数求解方程组,即可破解最终的密钥。通过实测

2018-01-24 17:15:20 0

0 本文使用Mega16单片机作为开展研究的载体,以希尔伯特黄变换滤波技术在相关性能量分析攻击中的应用为主线,对如何通过HHT预处理技术来提高CPA攻击的效率进行了深入研究。与传统的CPA攻击方法

2018-01-30 11:18:40 1

1 的能量分析新型攻击方法,该新型攻击方法每次攻击时选择不同的攻击目标和其相关的中间变量,根据该中间变量的汉明距离模型或者汉明重量模型实施能量分析攻击,经过对SM3密码算法的前4轮多次实施能量分析攻击,将攻击出的所有结果联立方程组,对

2018-02-11 09:57:53 1

1 在对密码芯片进行时域上互信息能量分析基础上,提出频域上最大互信息系数能量分析攻击的方法。该方法结合了密码芯片在频域上信息泄露的原理和互信息能量分析攻击的原理,引入了最大互信息系数的概念,避免了在时域

2018-02-27 10:48:32 0

0 APT攻击防御领域的研究热点。首先,结合典型APT攻击技术和原理,分析攻击的6个实施阶段,并归纳攻击特点;然后,综述现有APT攻击防御框架研究的现状,并分析网络流量异常检测、恶意代码异常检测、社交网络安全事件挖掘和安全事件关联分析等4项基于网络安全大数据分析

2018-03-05 11:26:27 1

1 DPA攻击不需要任何有关每个设备的个体能量消耗的信息。攻击者一旦知道了算法的输出以及相应的能量消耗曲线后就可以进行攻击。DPA攻击在理论上仅仅依赖于下面的基本假设:在算法运算中存在一个中间变量,知道密钥的一些比特(小地32比特)可以决定两个输入是否给这个变量带来相同的值。

2019-11-08 07:50:00 5331

5331

我们提出在基础的迭代式攻击方法上加入动量项,避免在迭代过程中可能出现的更新震荡和落入较差的局部极值,得到能够成功欺骗目标网络的对抗样本。由于迭代方法在迭代过程中的每一步计算当前的梯度,并贪恋地将梯度

2019-05-15 17:44:14 5093

5093 “水坑攻击(Watering hole))”是攻击者常见的攻击方式之一,顾名思义,是在受害者必经之路设置了一个“水坑(陷阱)”。最常见的做法是,攻击者分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”。

2020-08-31 14:56:09 11672

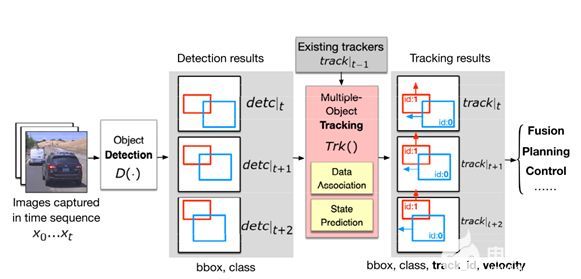

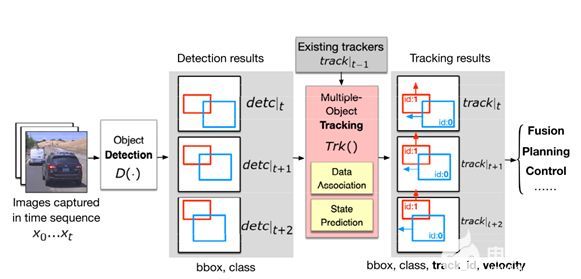

11672 跟踪被设计为对目标检测中的错误具有鲁棒性,它对现有的盲目针对目标检测的攻击技术提出了挑战:我们发现攻击方需要超过98%的成功率来实际影响跟踪结果,这是任何现有的攻击技术都无法达到的。本文首次研究了自主驾驶中对抗式

2021-02-01 11:04:06 1902

1902

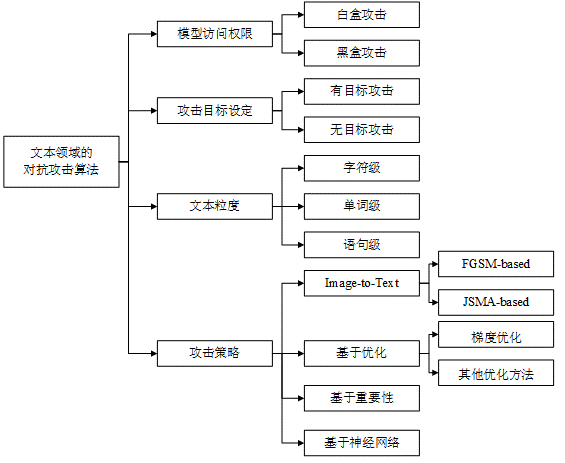

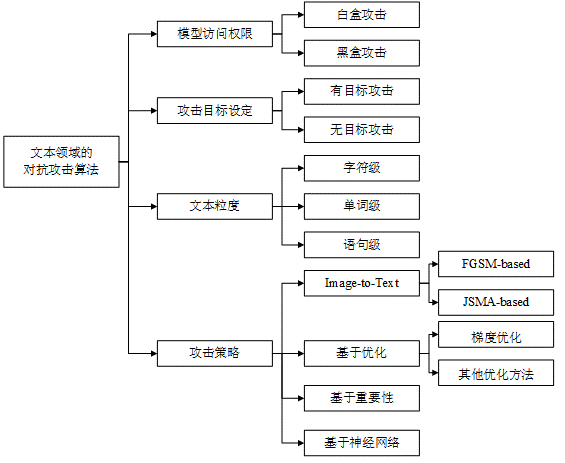

当视觉领域中的对抗攻击研究很难再有重大突破的时候(坑已满,请换坑),研究人员便把目光转移到了NLP领域。其实就NLP领域而言,垃圾邮件检测、有害文本检测、恶意软件查杀等实用系统已经大规模部署了深度学习模型

2021-03-05 16:01:54 3698

3698

,进而影响了模型的安全性。在简述对抗样本的概念及其产生原因的基础上,分析对抗攻击的主要攻击方式及目标,研究具有代表性的经典对抗样本生成方法。描述对抗样本的检测与防御方法,并阐述对抗样本在不同领域的应用实例。

2021-03-12 13:45:53 74

74 Kaminsky攻击是一种远程DNS投毒攻击,攻击成功后解析域名子域的请求都被引导到伪造的权威域名服务器上,危害极大。通过模拟攻击实验并分析攻击特征提岀一种新的针对 Kaminsky攻击的异常行为

2021-04-26 14:49:16 6

6 互联网服务提供商通过使用流量分析攻击技术对流量进行分类和监控,目前的防御措施多数缺乏动态性与应对网络环境变化的灵活性,而且依赖于具体的某种流量的特征,容易被探测和屏蔽。为抵御流量分析攻击,提出一种

2021-05-24 15:11:13 7

7 根据密码芯片功耗曲线的特性,对支持向量机、随机森林、K最近邻、朴素贝叶斯4种机器学习算法进行分析研究,从中选择用于功耗分析攻击的最优算法。对于机器学习算法的数据选取问题,使用多组数量相同但组成元素

2021-06-03 15:53:58 5

5 为在资源受限的安全芯片中兼顾标量乘运算的安全性与效率,设计一种抗能量分析攻击的椭圆曲线密码标量乘算法。采用带门限的非相邻形式编码方法对标量进行编码,以提高标量乘运算的效率。在此基础上,结合预计

2021-06-09 14:45:47 8

8 了解基于功耗的侧信道攻击的工作原理以及不同类型的功耗分析攻击,包括简单功耗分析 (SPA)、差分功耗分析 (DPA) 和相关功耗分析(CPA)。

2023-04-08 15:31:07 1293

1293

一般有直接测量和电流传感器测量电流两种。1、功率分析仪为什么要搭配电流传感器使用?功率分析仪直接测量方式,是把测试对象的测试线直接连接到功率分析仪的电流端子进行测

2022-10-18 17:49:19 840

840

德赢Vwin官网

App

德赢Vwin官网

App

评论